Jak chronić poufne informacje pracowników: zasady i rozwiązania

Twoja firma gromadzi wiele poufnych informacji o pracownikach, w tym numery ubezpieczenia społecznego, dokumentację medyczną, daty urodzenia i codzienne aktywności na komputerach służbowych. Ochrona tych danych to nie tylko kwestia etyki i zaufania; naruszenie bezpieczeństwa danych będzie wiązało się z poważnymi konsekwencjami prawnymi i finansowymi.

Jak więc zabezpieczyć poufne informacje pracowników? Należy zacząć od zidentyfikowania pełnego zakresu danych wrażliwych, od oczywistych, takich jak dane identyfikacyjne, po często pomijane, takie jak analityka monitorowania pracowników. Następnie należy zbudować system bezpieczeństwa. Oznacza to egzekwowanie ścisłych limitów dostępu, szyfrowanie danych i przekształcenie pracowników z potencjalnej podatności na zagrożenia w pierwszą linię obrony poprzez konsekwentne szkolenia.

Droga do solidnej ochrony danych jest systematyczna. Odkryjmy podstawowe kategorie informacji, za które odpowiadasz, ramy prawne wymagające ochrony tych danych oraz praktyczne, praktyczne rozwiązania, które pomogą Ci je zabezpieczyć.

Co wymaga ochrony i dlaczego

Zanim zaczniesz budować jakąkolwiek obronę, musisz najpierw określić terytorium. Czym właściwie są poufne informacje pracownicze? Zazwyczaj myślimy o nich jako o danych osobowych, na przykład numerze ubezpieczenia społecznego lub danych konta bankowego. Jednak w praktyce zakres poufnych informacji znacznie wykracza poza te granice.

Czym są poufne informacje pracownicze?

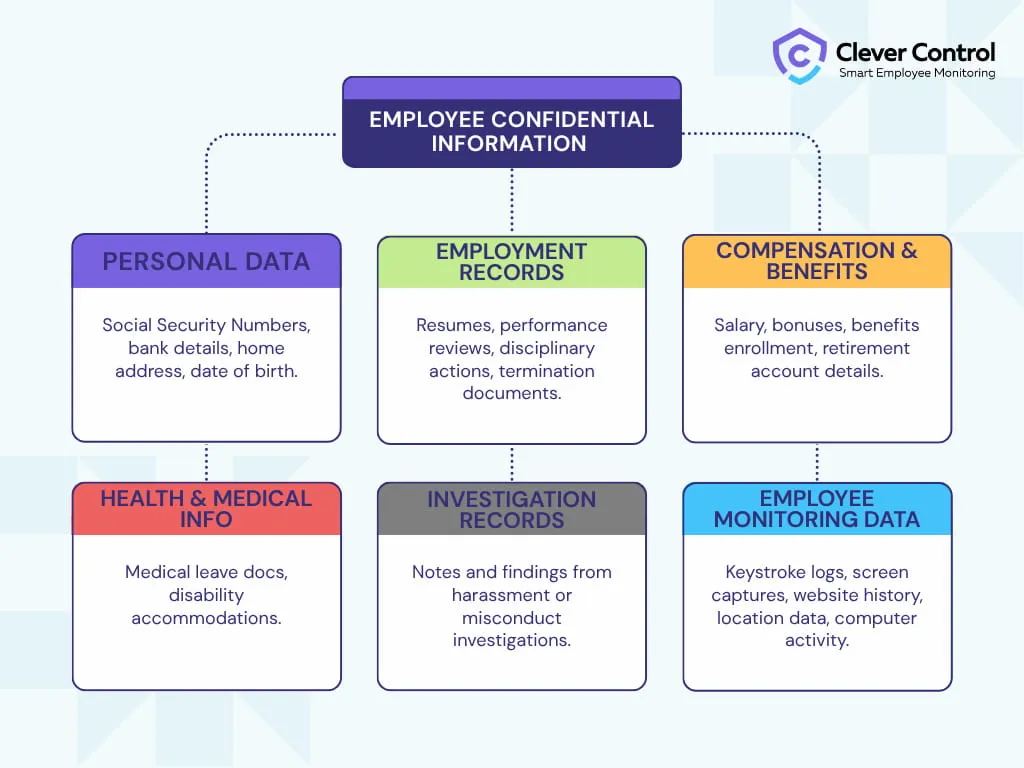

Pomyśl nie tylko o aktach osobowych. Dane wrażliwe gromadzisz przez cały okres zatrudnienia pracownika, od rozmowy rekrutacyjnej po ostateczną rozmowę końcową. Dane te można podzielić na:

Dane osobowe (PII)

To jedne z najbardziej wrażliwych danych, które pozwalają zidentyfikować daną osobę. Ich ujawnienie może prowadzić do kradzieży tożsamości i innych poważnych konsekwencji. Oto nie podlegająca negocjacjom lista rzeczy, które należy chronić:

- Numery ubezpieczenia społecznego

- Adres domowy i dane kontaktowe osobiste

- Data urodzenia

- Dane konta bankowego do celów wypłaty wynagrodzeń

- Stan cywilny i informacje o osobach na utrzymaniu

Akta zatrudnienia

Na pierwszy rzut oka te dokumenty mogą wydawać się mało istotne, ale ich poufność jest kluczowa dla zachowania uczciwości i zaufania. Dokumentacja pracownicza to:

- Podania o pracę i CV

- Notatki z wywiadu

- Umowy o pracę

- Oceny wyników pracy, sprawozdania dyscyplinarne i formalne ostrzeżenia.

- Akta o rozwiązaniu stosunku pracy i listy rezygnacyjne.

Dane finansowe

Jest to prawdopodobnie najbardziej drażliwy temat dla większości pracowników i informacja ta musi być strzeżona ze szczególną ostrożnością, aby zapobiec wewnętrznym konfliktom i zewnętrznym atakom.

- Wynagrodzenie

- Szczegóły dotyczące wynagrodzeń

- Premie

- Płatność motywacyjna

- Formularze zapisu na świadczenia (ubezpieczenie zdrowotne, stomatologiczne, na życie)

- Szczegóły konta planu emerytalnego i składek

Informacje o zdrowiu i medycynie

Kategoria ta podlega szeregowi ścisłych przepisów, które mogą się różnić w zależności od kraju i obejmują:

- Certyfikaty urlopowe i dokumentacja medyczna

- Rejestry uzasadnionych udogodnień

- Akta roszczeń z tytułu odszkodowań pracowniczych

- Wyniki testów narkotykowych i raporty z badania fizykalnego

- Zgłoszenia lekarskie dotyczące nieobecności

Najważniejszą, często wymaganą prawnie praktyką jest przechowywanie tej dokumentacji w oddzielnym, bezpiecznym pliku medycznym, całkowicie oddzielonym od ogólnej teczki osobowej.

Akta śledztwa

Dochodzenia w sprawie molestowania, dyskryminacji lub innych nadużyć generują bardzo wrażliwe dane. W przypadku ich wycieku, mogą one zrujnować nie tylko dochodzenie, ale także kulturę pracy i prowadzić do konsekwencji prawnych. Dokumentacja dochodzeń to:

- Pisemne oświadczenia o skargach

- Notatki i podsumowania przesłuchań świadków

- Zebrane dowody (e-maile, raporty)

- Końcowe raporty i wnioski z dochodzenia

Dane monitorowania pracowników

Dane zebrane przez oprogramowanie monitorujące to szczegółowy cyfrowy profil Twojego pracownika. Traktuj te dane z taką samą powagą, jak akta osobowe.

- Rejestry naciśnięć klawiszy i historia korzystania ze strony internetowej

- Zrzuty ekranu i poziomy aktywności

- Dane o lokalizacji GPS pojazdów lub urządzeń firmowych

- Metadane dotyczące wiadomości e-mail i komunikacji

Ramy prawne

Wiele z powyższych rodzajów poufnych informacji pracowniczych jest chronionych na mocy określonych ustaw lub przepisów. Zakres ochrony różni się jednak w zależności od jurysdykcji i kraju. Na przykład w Stanach Zjednoczonych pracodawcy muszą przestrzegać ustawy o osobach niepełnosprawnych (ADA), która wymaga, aby informacje medyczne pracowników były poufne i przechowywane oddzielnie od ogólnych akt osobowych.

Inne ważne przepisy to:

- Ustawa o urlopach rodzinnych i medycznych (FMLA). Zgodnie z nią zaświadczenia lekarskie i informacje dotyczące urlopu pracownika muszą być chronione.

- Ustawa o niedyskryminacji ze względu na informacje genetyczne (GINA). Chroni ona informacje genetyczne pracowników i historię medyczną ich rodzin.

- Ustawa o Sprawiedliwym Raportowaniu Kredytowym (FCRA). Przepisy te nakładają na pracodawców surowe obowiązki w zakresie weryfikacji przeszłości kandydatów w kontekście decyzji o zatrudnieniu.

Ponadto niektóre stany uchwaliły kompleksowe przepisy dotyczące prywatności. Przykładem jest kalifornijska ustawa o ochronie prywatności konsumentów (CCPA/CPRA), która przyznaje dodatkowe prawa i ochronę danym pracowników w tych regionach.

W Europie głównym rozporządzeniem dotyczącym prywatności jest Ogólne Rozporządzenie o Ochronie Danych (RODO). Każda organizacja w UE przetwarzająca dane osobowe (w tym poufne dane pracowników) musi przestrzegać kilku kluczowych zasad: podstawy prawnej przetwarzania, minimalizacji danych, ochrony danych oraz poszanowania praw osób fizycznych.

Jeśli Twoja kadra obejmuje wiele jurysdykcji, musisz wziąć pod uwagę przepisy dotyczące prywatności obowiązujące w każdej z nich. Uniwersalne podejście to przepis na nieprzestrzeganie przepisów. Konsultacja z prawnikiem specjalizującym się w prawie pracy i ochronie danych osobowych w każdym kraju, w którym działasz, to mądry wybór, który pomoże uniknąć potencjalnych problemów prawnych.

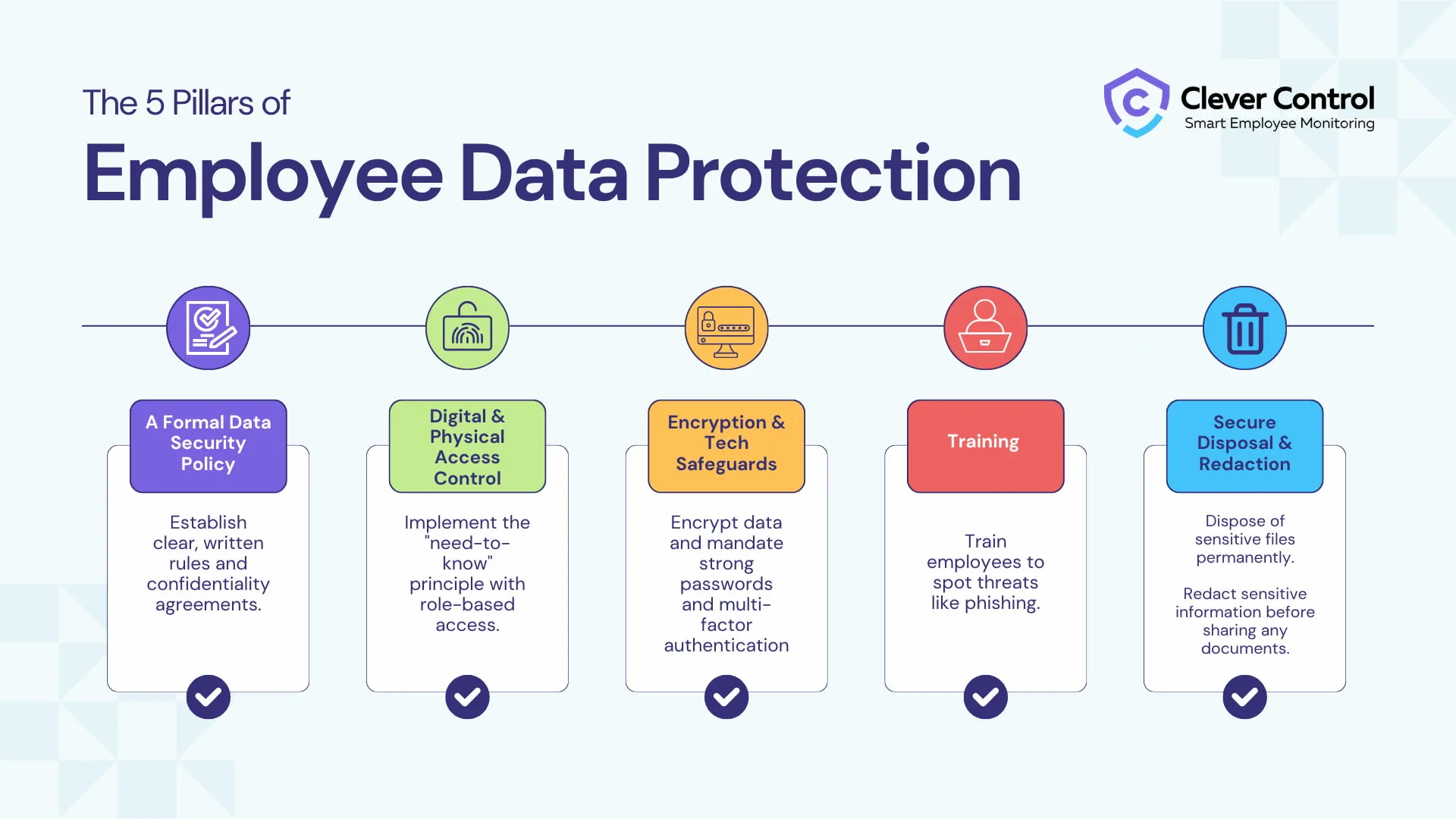

Strategia ochrony oparta na 5 filarach

Jak więc chronić poufne dane pracowników? Proponujemy pięć filarów, na których można zbudować solidny system ochrony danych.

Filar 1: Kompleksowa polityka bezpieczeństwa danych

Ochrona danych zaczyna się od zaangażowania. Kompleksowa polityka bezpieczeństwa danych stanowi podstawę postępowania z informacjami w Twojej organizacji.

Co zrobić:

- Stwórz jasny i kompleksowy dokument. Musi on precyzyjnie definiować informacje poufne, jasno określać procedury postępowania i opisywać rzeczywiste konsekwencje naruszeń.

- Zabezpiecz podpisane umowy. To sprawi, że polityka przetwarzania danych stanie się osobista. Podpisanie polityki przekształci ogólną zasadę w osobiste zobowiązanie każdego pracownika, za które będzie on odpowiedzialny.

Filar 2: Kontrola dostępu i ograniczenia

Baza danych bez kontroli dostępu jest jak dom z otwartymi wszystkimi drzwiami. W solidnym systemie ochrony danych nikt nie powinien mieć do nich dostępu, chyba że wymaga tego jego praca.

Co zrobić:

- Wdrażaj kontrolę dostępu opartą na rolach. Twórz subkonta w systemach HR, oprogramowaniu do monitorowania pracowników i innych systemach przechowywania danych, aby menedżerowie i pracownicy HR mieli dostęp tylko do informacji, których absolutnie potrzebują. Dział marketingu nie ma nic do zarządzania listą płac, tak jak dział księgowości nie potrzebuje planu rozwoju produktu.

- Nie zaniedbuj świata fizycznego. Każdy zablokowany plik cyfrowy powinien mieć przypisaną do niego zamkniętą szafkę na dokumenty. Kontroluj klucze skrupulatnie. Nawet najbardziej zaawansowane szyfrowanie jest bezużyteczne, jeśli ktoś może po prostu wyjść z papierową teczką.

- Prowadź dzienniki dostępu do systemów przechowywania danych. Wiedza o tym, kto, do czego i kiedy uzyskał dostęp, tworzy cenny ślad audytu.

Filar 3: Ochrona danych za pomocą technologii i narzędzi fizycznych

Zawsze należy chronić poufne informacje pracowników, bez względu na sposób ich przechowywania i wykorzystywania, czy znajdują się na serwerze, wysyłane pocztą elektroniczną, czy też w folderze na biurku kierownika.

Co zrobić:

- Szyfruj wszystkie poufne dane. Traktuj szyfrowanie jako stan domyślny dla wszystkich poufnych informacji pracowników, zarówno przechowywanych na urządzeniach, jak i przesyłanych w sieci.

- Korzystaj z uwierzytelniania wieloskładnikowego. Hasła same w sobie nie stanowią już całkowitej ochrony. Uwierzytelnianie wieloskładnikowe wymaga dodatkowego potwierdzenia tożsamości i dodaje dodatkową warstwę bezpieczeństwa. To darmowy i skuteczny sposób na ograniczenie potencjalnego ryzyka.

- Wprowadź politykę czystego biurka. Choć może się to wydawać zaskakujące, zagracone miejsce pracy lub niezamknięty komputer stwarzają doskonałe warunki do wycieku danych. Prosta zasada – zabezpieczenie wszystkich dokumentów i wylogowanie się przed odejściem – tworzy pierwszą linię obrony i może znacznie zmniejszyć zagrożenia bezpieczeństwa.

- Postaw stanowczą granicę w kwestii urządzeń prywatnych. Wygoda korzystania z telefonu lub laptopa do pracy to koń trojański. Zabroń tego. Nie masz kontroli nad tym, jakie potencjalnie niebezpieczne aplikacje pracownik instaluje na urządzeniu ani komu je pożycza.

Filar 4: Szkolenie

Technologia potrafi wiele, ale nie zastąpi ludzkiego osądu. Twój zespół jest albo twoją najsilniejszą tarczą, albo najsłabszym ogniwem. Szkolenie robi różnicę.

Co zrobić:

- Niech szkolenie będzie narracją, a nie wykładem. Zrezygnuj ze slajdów z wypunktowanymi punktami. Wykorzystaj prawdziwe historie, aby nauczyć pracowników, jak rozpoznać sprytny e-mail phishingowy lub oprzeć się manipulacyjnym próbom socjotechnicznym. Połącz ich działania z bezpieczeństwem firmy.

- Powtarzaj, wzmacniaj, przypominaj. Szkolenie z zakresu bezpieczeństwa nie powinno być jednorazowym wydarzeniem. Powinno to być serią regularnych sesji (na przykład kwartalnych lub rocznych). Czujność zanika bez wzmocnienia.

- Zdemokratyzuj odpowiedzialność. Potraktuj ochronę danych jako wspólną misję, wspólny obowiązek, a wtedy odniesiesz sukces.

Filar 5: Bezpieczne usuwanie i redagowanie

Dane mają swoją żywotność. Ignorowanie ich ostatniego etapu – bezpiecznego usunięcia – jest jak ostrożne zamknięcie dokumentu w sejfie, a następnie wyrzucenie klucza przez okno.

Co zrobić:

- Niszcz papier celowo. Nie wrzucaj dokumentów do recyklingu. Tnij je na kawałki i niszcz. Niech pojemniki do niszczenia dokumentów będą tak samo powszechne jak kosze na śmieci w miejscach, w których przetwarza się poufne dokumenty.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Opanuj sztukę redagowania. Jeśli dokument, który zamierzasz udostępnić, zawiera poufne informacje pracownicze, których nie wolno ujawniać, usuń je. W przypadku kopii papierowych możesz użyć czarnego markera, a w przypadku dokumentów elektronicznych – specjalistycznych narzędzi do redagowania opartych na sztucznej inteligencji.

Środki proaktywne i reagowanie na incydenty

Zagrożenia stale ewoluują. Pomimo Twoich starań, incydenty będą się zdarzać. Solidna strategia ochrony danych może zminimalizować te incydenty i zaproponować plan działania na wypadek naruszenia.

Po pierwsze, regularnie audytuj swoje mechanizmy kontroli. Zasada, która nie jest egzekwowana, szybko staje się zasadą bez znaczenia. Spójność w rozliczaniu to czynnik odróżniający dokument polityki od rzeczywistości operacyjnej.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Twój plan musi obejmować sposób ograniczenia szkód, oceny ich wpływu, wypełnienia obowiązku powiadomienia prawnego i, co najważniejsze, naprawienia luki w zabezpieczeniach. Kiedy liczy się każda sekunda, ten plan jest Twoim kompasem.

Wniosek

Ochrona poufnych informacji pracowniczych to ciągłe zobowiązanie. Wymaga wdrożenia kompleksowych środków bezpieczeństwa dla wszystkich wrażliwych informacji, w tym tych wykraczających poza standardowe dane osobowe, oraz opracowania solidnego planu reagowania na naruszenia. Działając w ten sposób, nie tylko spełniasz wymagania dotyczące zgodności, ale tworzysz bezpieczniejsze i bardziej bezpieczne miejsce pracy dla wszystkich.