Come proteggere le informazioni riservate dei dipendenti: regole e soluzioni

La tua azienda raccoglie molte informazioni sensibili sui dipendenti, tra cui numeri di previdenza sociale, cartelle cliniche, date di nascita e attività quotidiane sui computer aziendali. Proteggere questi dati non è solo una questione di etica e fiducia: una violazione dei dati può avere ripercussioni legali e finanziarie significative.

Quindi, come proteggere le informazioni riservate dei dipendenti? Si dovrebbe iniziare identificando l'intera gamma di dati sensibili, da quelli ovvi, come i dati di identificazione personale, a quelli spesso trascurati, come le analisi di monitoraggio dei dipendenti. Quindi, si costruisce il proprio sistema di sicurezza. Ciò significa applicare rigidi limiti di accesso, crittografare i dati e trasformare la forza lavoro da potenziale vulnerabilità a prima linea di difesa attraverso una formazione costante.

Il percorso verso una solida protezione dei dati è sistematico. Scopriamo le categorie essenziali di informazioni di cui sei responsabile, il quadro giuridico che richiede la protezione di questi dati e le soluzioni pratiche e attuabili che ti aiuteranno a proteggerli.

Cosa necessita di protezione e perché

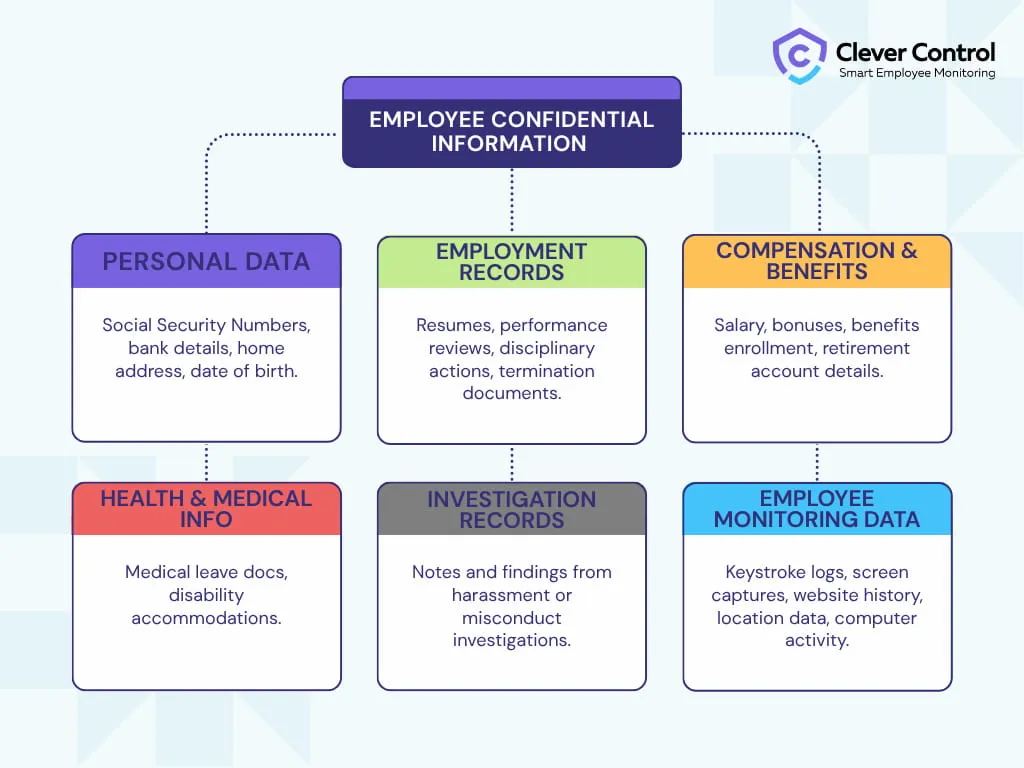

Prima di costruire qualsiasi difesa, è necessario mappare il territorio. Cosa sono esattamente le informazioni riservate dei dipendenti? Di solito, le consideriamo come dati personali identificabili, ad esempio il codice fiscale o i dettagli del conto bancario. Tuttavia, le informazioni sensibili vanno ben oltre questi limiti nella pratica.

Cosa sono le informazioni riservate dei dipendenti?

Non limitarti al fascicolo personale. I dati sensibili vengono generati durante l'intero percorso lavorativo di una persona, dalla chiamata di selezione al colloquio di uscita. Questi dati possono essere classificati in:

Informazioni personali identificabili (PII)

Si tratta di alcuni dei dati più sensibili che possono identificare una persona. Se compromessi, possono portare al furto di identità e ad altre gravi conseguenze. Ecco la lista irrinunciabile di dati da proteggere:

- numeri di previdenza sociale

- Indirizzo di residenza e informazioni di contatto personali

- Data di nascita

- Dettagli del conto bancario per la busta paga

- Stato civile e informazioni sulle persone a carico

Registri di impiego

A prima vista, questi documenti potrebbero non sembrare così significativi, ma la loro riservatezza è fondamentale per mantenere equità e fiducia. I documenti relativi al rapporto di lavoro sono:

- Domande di lavoro e curriculum

- Appunti dell'intervista

- Contratti di lavoro

- Valutazioni delle prestazioni, verbali disciplinari e avvertimenti formali.

- Documenti di licenziamento e lettere di dimissioni.

Dati finanziari

Forse si tratta dell'argomento più delicato per la maggior parte dei dipendenti: queste informazioni devono essere protette con estrema cura per evitare conflitti interni e attacchi esterni.

- Stipendio

- Dettagli salariali

- Bonus

- Incentivo retributivo

- Moduli di iscrizione ai benefici (assicurazione sanitaria, odontoiatrica, sulla vita)

- Dettagli del conto del piano pensionistico e contributi

Informazioni mediche e sanitarie

Questa categoria è regolata da una serie di rigide normative che possono variare nei diversi Paesi e includono:

- Certificati di congedo e documentazione medica

- Registrazioni di sistemazioni ragionevoli

- Fascicoli di richiesta di indennizzo per infortuni sul lavoro

- Risultati dei test antidroga e referti degli esami fisici

- Note del medico presentate per le assenze

Una buona pratica fondamentale, spesso richiesta per legge, è quella di conservare questi dati in una cartella clinica separata e sicura, completamente separata dalla cartella clinica generale del personale.

verbali delle indagini

Le indagini su molestie, discriminazioni o altri comportamenti scorretti generano dati altamente sensibili. Se compromessi, questi dati possono compromettere non solo l'indagine, ma anche la cultura aziendale e portare a conseguenze legali. I registri delle indagini sono:

- Dichiarazioni scritte di reclamo

- Appunti e riassunti delle interviste ai testimoni

- Prove raccolte (e-mail, rapporti)

- Rapporti finali e conclusioni dell'indagine

Dati di monitoraggio dei dipendenti

I dati raccolti dal software di monitoraggio costituiscono un profilo digitale dettagliato del tuo dipendente. Tratta questi dati con la stessa serietà che riserveresti a un fascicolo personale.

- Registri delle battute e cronologia dell'utilizzo del sito web

- Cattura dello schermo e livelli di attività

- Dati di localizzazione GPS da veicoli o dispositivi aziendali

- Metadati di posta elettronica e comunicazione

Il quadro giuridico

Molte delle suddette tipologie di informazioni riservate dei dipendenti sono protette da statuti o regolamenti specifici. Tuttavia, l'ambito di protezione varia da giurisdizione a giurisdizione e da paese a paese. Negli Stati Uniti, ad esempio, i datori di lavoro devono rispettare l'Americans with Disabilities Act (ADA), che impone che le informazioni mediche dei dipendenti siano mantenute riservate e conservate separatamente dai fascicoli generali del personale.

Altre normative degne di nota sono:

- Il Family and Medical Leave Act (FMLA), in base al quale i certificati medici e i dettagli relativi al congedo di un dipendente devono essere mantenuti riservati.

- Il Genetic Information Nondiscrimination Act (GINA). Protegge le informazioni genetiche e la storia clinica familiare dei dipendenti.

- Il Fair Credit Reporting Act (FCRA). Quando i datori di lavoro effettuano controlli sui precedenti penali per le decisioni di assunzione, questa norma impone loro obblighi rigorosi.

Inoltre, alcuni stati hanno emanato leggi sulla privacy più approfondite. Un esempio è il Consumer Privacy Act (CCPA/CPRA) della California, che garantisce ulteriori diritti e tutele ai dati dei dipendenti in quelle regioni.

In Europa, il Regolamento generale sulla protezione dei dati (GDPR) è la principale normativa sulla privacy. Qualsiasi organizzazione nell'UE che tratti dati personali (inclusi i dati riservati dei dipendenti) deve rispettare diversi principi chiave: una base giuridica per il trattamento, la minimizzazione dei dati, la protezione dei dati e il rispetto dei diritti individuali.

Se la tua forza lavoro opera in più giurisdizioni, devi considerare le normative sulla privacy in ciascuna di esse. Un approccio univoco è la ricetta per il fallimento della conformità. Consultare un esperto legale specializzato nelle leggi sul lavoro e sulla privacy dei dati di ogni paese in cui operi è una scelta saggia che ti aiuterà a evitare potenziali problemi legali.

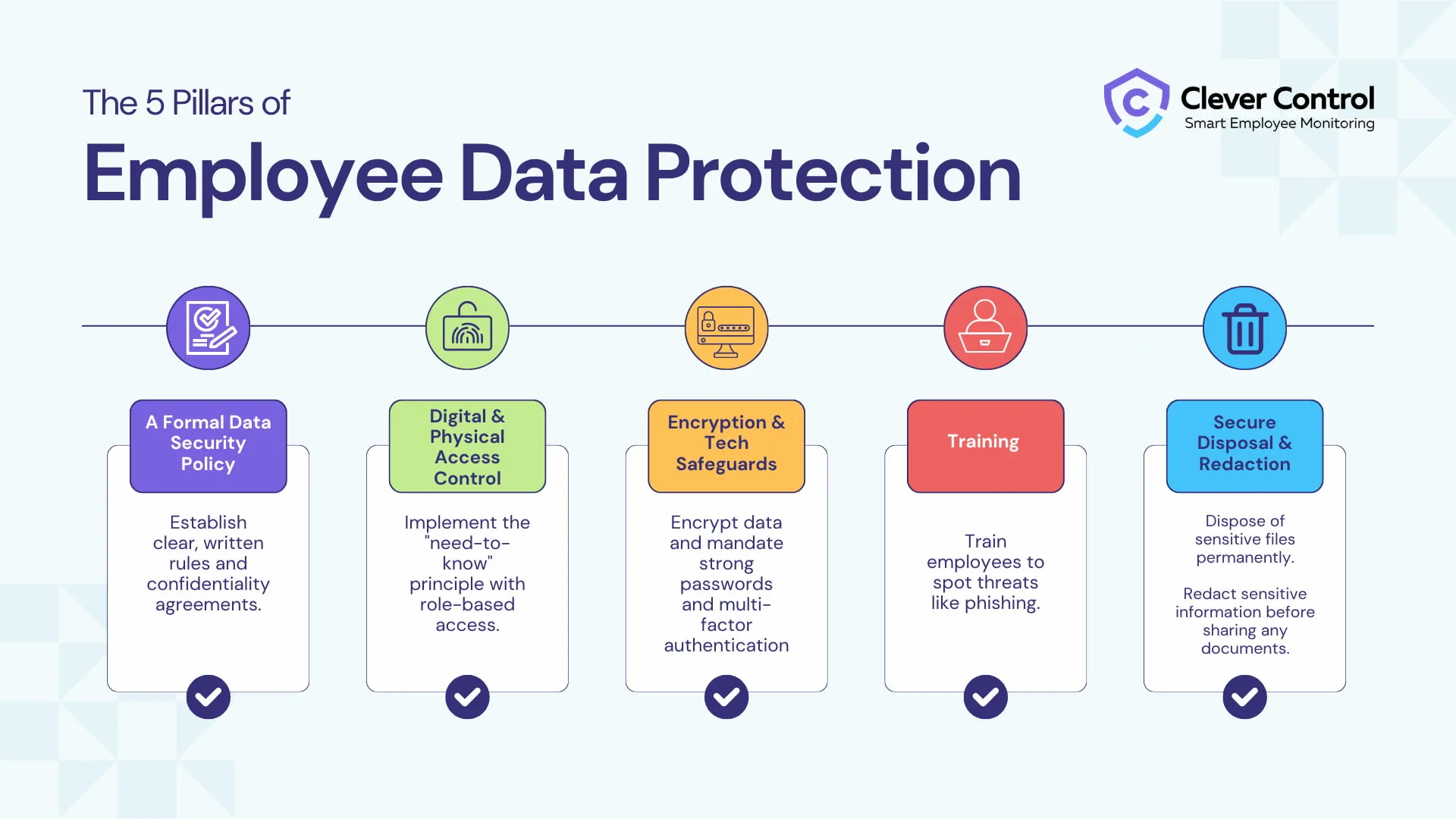

Una strategia a 5 pilastri per la protezione

Quindi, come proteggere i dati riservati dei dipendenti? Suggeriamo cinque pilastri su cui costruire un solido sistema di protezione dei dati.

Pilastro 1: Una politica completa sulla sicurezza dei dati

La protezione dei dati inizia con l'impegno. Una politica completa di sicurezza dei dati costituisce la costituzione della vostra organizzazione per la gestione delle informazioni.

Cosa fare:

- Redigere un documento chiaro e completo. Deve definire con precisione le informazioni riservate, definire procedure di gestione chiare e delineare le conseguenze concrete delle violazioni.

- Garantire accordi firmati. Ciò renderà la politica di gestione dei dati personale. La firma della politica trasformerà una regola generale in un impegno personale di ciascun dipendente, di cui sarà responsabile.

Pilastro 2: Controllo e limitazione degli accessi

Un database senza controlli di accesso è come una casa con tutte le porte aperte. In un solido sistema di protezione dei dati, nessuno dovrebbe avere accesso ai dati a meno che il proprio lavoro non lo richieda.

Cosa fare:

- Implementate controlli di accesso basati sui ruoli. Create sottoaccount nei vostri sistemi HR, nei software di monitoraggio dei dipendenti e in altri sistemi di archiviazione dati, in modo che manager e personale HR possano visualizzare solo le informazioni di cui hanno assolutamente bisogno. Il team marketing non ha nulla a che fare con la cartella paghe, così come la contabilità non ha bisogno della roadmap di sviluppo prodotto.

- Non trascurare il mondo fisico. Per ogni file digitale protetto, dovrebbe esserci un archivio protetto. Controlla le chiavi meticolosamente. La crittografia più sofisticata è inutile se qualcuno può semplicemente andarsene con una cartellina cartacea.

- Conserva i registri di accesso ai sistemi di archiviazione dati. Sapere chi ha effettuato l'accesso a cosa e quando crea una preziosa traccia di controllo.

Pilastro 3: Protezione dei dati con strumenti tecnologici e fisici

Dovresti sempre proteggere le informazioni riservate dei dipendenti, indipendentemente da come vengono archiviate e utilizzate, che si trovino su un server, inviate via e-mail o in una cartella sulla scrivania del responsabile.

Cosa fare:

- Crittografa tutti i dati sensibili. Considera la crittografia come impostazione predefinita per tutte le informazioni riservate dei dipendenti, sia quelle archiviate sui tuoi dispositivi che quelle in transito sulla tua rete.

- Utilizza l'autenticazione a più fattori. Le password non sono più una protezione totale da sole. L'autenticazione a più fattori richiede una seconda prova di identità e aggiunge un ulteriore livello di sicurezza. È un modo gratuito ed efficace per ridurre i potenziali rischi.

- Applica una politica di scrivania pulita. Per quanto sorprendente possa sembrare, uno spazio di lavoro disordinato o un computer non bloccato rappresentano un'eccellente opportunità per una violazione dei dati. Una semplice regola - proteggere tutti i documenti e disconnettersi prima di andarsene - costituisce la prima linea di difesa e può ridurre significativamente le minacce alla sicurezza.

- Stabilisci una linea dura sui dispositivi personali. La comodità di usare un telefono o un laptop personale per lavoro è un cavallo di Troia. Proibiscilo. Non puoi controllare quali app potenzialmente pericolose il dipendente installa sul dispositivo o a chi le presta.

Pilastro 4: Formazione

La tecnologia può fare molte cose, ma non può sostituire il giudizio umano. Il tuo team è il tuo scudo più forte o il tuo anello più debole. La formazione è ciò che fa la differenza.

Cosa fare:

- Rendi la formazione una narrazione, non una lezione. Abbandona le slide con elenchi puntati. Usa storie vere per insegnare ai dipendenti come individuare un'email di phishing ingegnosa o resistere a una chiamata di ingegneria sociale manipolativa. Collega i punti tra le loro azioni e la sicurezza dell'azienda.

- Ripetere, rafforzare, ricordare. La formazione sulla sicurezza non dovrebbe essere un evento una tantum. Dovrebbe essere una serie di sessioni regolari (ad esempio, trimestrali o annuali). La vigilanza svanisce senza rinforzo.

- Democratizza la responsabilità. Inquadra la protezione dei dati come una missione collettiva, un dovere condiviso, e allora avrai successo.

Pilastro 5: Smaltimento sicuro e redazione

I dati hanno una durata di vita. Ignorare la loro fase finale, ovvero l'eliminazione sicura, è come chiudere a chiave un documento in una cassaforte e poi gettare la chiave dalla finestra.

Cosa fare:

- Distruggi la carta in modo mirato. Non limitarti a gettare i documenti nella raccolta differenziata. Tagliali a metà e triturali. Fai in modo che i contenitori per la distruzione siano diffusi come i cestini della spazzatura nelle aree in cui si maneggiano documenti sensibili.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Padroneggia l'arte della redazione. Se il documento che stai per condividere contiene informazioni riservate dei dipendenti che non devono essere viste, oscura queste informazioni. Per le copie cartacee, puoi usare un pennarello nero, per i documenti elettronici, strumenti di redazione specializzati basati sull'intelligenza artificiale.

Misure proattive e risposta agli incidenti

Le minacce sono in continua evoluzione. Nonostante i vostri sforzi, gli incidenti si verificheranno. Una solida strategia di protezione dei dati può ridurre al minimo questi incidenti e suggerire un piano d'azione in caso di violazione.

Innanzitutto, verificate regolarmente i vostri controlli. Una regola non applicata diventa rapidamente una regola ininfluente. La coerenza nella responsabilità è ciò che distingue un documento di policy da una realtà operativa.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Il tuo piano deve comprendere come contenere i danni, valutare l'impatto, adempiere agli obblighi di notifica legale e, soprattutto, correggere la vulnerabilità. Quando ogni secondo conta, questo piano è la tua bussola.

Conclusione

Proteggere le informazioni riservate dei dipendenti è un impegno continuo. Richiede l'implementazione di misure di sicurezza complete per tutte le informazioni sensibili, comprese quelle che vanno oltre i consueti dati personali identificabili, e la creazione di un solido piano di risposta alle violazioni. In questo modo, non si sta semplicemente spuntando una casella di conformità: si sta creando un ambiente di lavoro più sicuro e protetto per tutti.