Cómo proteger la información confidencial de los empleados: reglas y soluciones

Su empresa recopila gran cantidad de información confidencial de sus empleados, como números de la seguridad social, historiales médicos, fechas de nacimiento y actividad diaria en las computadoras del trabajo. Proteger estos datos no es solo una cuestión de ética y confianza; una filtración de datos conllevará importantes repercusiones legales y financieras.

Entonces, ¿cómo proteger la información confidencial de los empleados? Debe comenzar por identificar todos los datos sensibles, desde los más obvios, como los datos de identificación personal, hasta los que suelen pasarse por alto, como las analíticas de monitoreo de empleados. Después, construya su sistema de seguridad. Esto implica implementar límites de acceso estrictos, cifrar datos y transformar a su personal de una vulnerabilidad potencial a su primera línea de defensa mediante capacitación constante.

El camino hacia una protección de datos sólida es sistemático. Descubramos las categorías esenciales de información de las que es responsable, el marco legal que exige la protección de estos datos y las soluciones prácticas y viables que le ayudarán a protegerlos.

Qué necesita protección y por qué

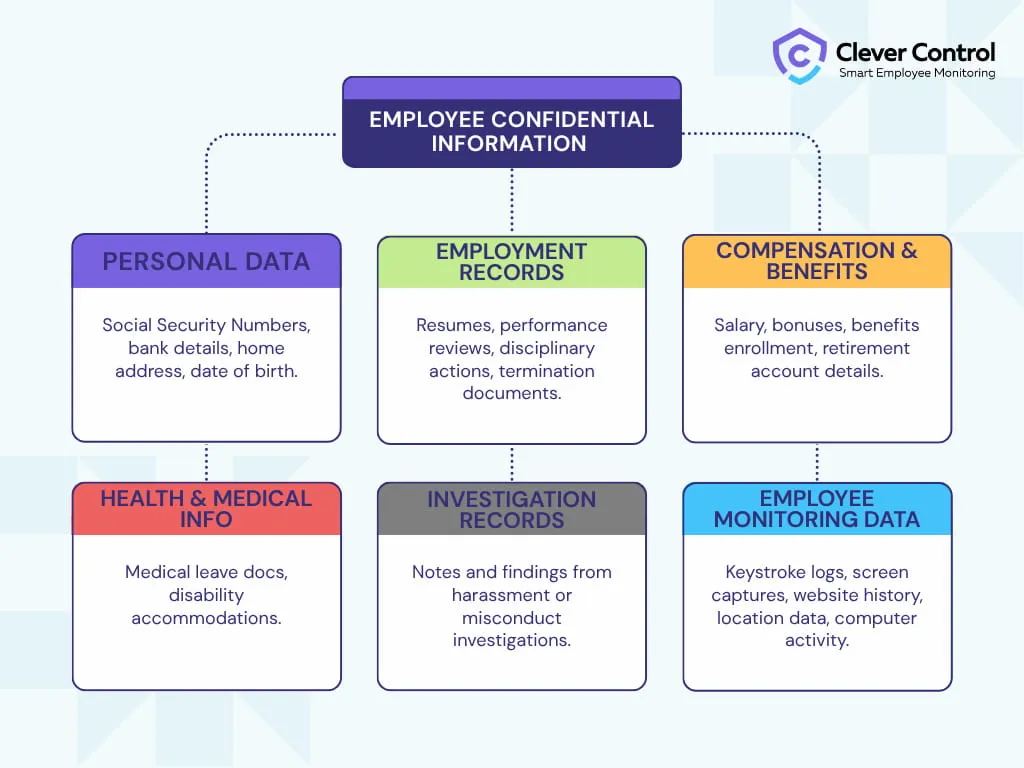

Antes de construir cualquier defensa, primero debe definir el territorio. ¿Qué es exactamente la información confidencial de los empleados? Generalmente, la consideramos datos personales identificables, por ejemplo, el número de la Seguridad Social o los datos de una cuenta bancaria. Sin embargo, en la práctica, la información sensible va mucho más allá de estos límites.

¿Qué es la información confidencial de los empleados?

Piense más allá del expediente personal. Se generan datos confidenciales durante toda la relación laboral, desde la convocatoria hasta la entrevista de salida. Estos datos se pueden clasificar en:

Información de identificación personal (PII)

Estos son algunos de los datos más sensibles que pueden identificar a una persona. Si se ven comprometidos, pueden provocar el robo de identidad y otras consecuencias graves. Es la lista innegociable de protección obligatoria:

- Números de Seguro Social

- Dirección de domicilio e información de contacto personal

- Fecha de nacimiento

- Datos de la cuenta bancaria para nómina

- Estado civil e información sobre dependientes

registros de empleo

A primera vista, estos registros pueden no parecer tan importantes, pero su confidencialidad es clave para mantener la imparcialidad y la confianza. Los registros de empleo son:

- Solicitudes de empleo y currículums

- Notas de la entrevista

- Contratos de trabajo

- Evaluaciones de desempeño, sanciones disciplinarias y advertencias formales.

- Actas de terminación y cartas de renuncia.

Datos financieros

Es quizás el tema más delicado para la mayoría de los empleados; esta información debe protegerse con sumo cuidado para evitar conflictos internos y ataques externos.

- Salario

- Detalles del salario

- Bonificaciones

- Pago de incentivos

- Formularios de inscripción a beneficios (salud, dental, seguro de vida)

- Detalles de la cuenta del plan de jubilación y contribuciones

Información médica y de salud

Esta categoría se rige por una red de regulaciones estrictas que pueden variar en diferentes países e incluye:

- Certificaciones de licencia y documentación médica

- Registros de adaptaciones razonables

- Expedientes de reclamación de compensación laboral

- Resultados de pruebas de drogas e informes de exámenes físicos

- Notas médicas presentadas por ausencias

Una práctica recomendada fundamental, a menudo requerida por ley, es almacenar estos registros en un archivo médico separado y seguro, totalmente separado del archivo general del personal.

Registros de investigación

Las investigaciones de acoso, discriminación u otras conductas indebidas generan datos altamente sensibles. Si se ven comprometidos, estos datos pueden arruinar no solo la investigación, sino también la cultura laboral y acarrear consecuencias legales. Los registros de investigación son:

- Declaraciones escritas de quejas

- Notas y resúmenes de entrevistas a testigos

- Pruebas recopiladas (correos electrónicos, informes)

- Informes y conclusiones finales de la investigación

Datos de seguimiento de empleados

Los datos recopilados por el software de monitoreo constituyen un perfil digital detallado de su empleado. Trate estos datos con la misma seriedad que trataría un expediente personal.

- Registros de pulsaciones de teclas e historial de uso del sitio web

- Capturas de pantalla y niveles de actividad

- Datos de ubicación GPS de vehículos o dispositivos de la empresa

- Metadatos de correo electrónico y comunicación

El marco legal

Muchos de los tipos de información confidencial de los empleados mencionados anteriormente están protegidos por leyes o reglamentos específicos. Sin embargo, el alcance de la protección varía según la jurisdicción y el país. En Estados Unidos, por ejemplo, los empleadores deben cumplir con la Ley de Estadounidenses con Discapacidades (ADA), que exige que la información médica de los empleados se mantenga confidencial y se almacene por separado de los expedientes generales del personal.

Otras regulaciones destacables son:

- La Ley de Licencia Familiar y Médica (FMLA) establece que los certificados médicos y los detalles relacionados con la licencia de un empleado deben mantenerse confidenciales.

- La Ley de No Discriminación por Información Genética (GINA) protege la información genética y el historial médico familiar de los empleados.

- La Ley de Informes Crediticios Justos (FCRA). Cuando los empleadores realizan verificaciones de antecedentes para tomar decisiones de empleo, esta regulación les impone obligaciones estrictas.

Además, algunos estados han promulgado leyes integrales de privacidad. Un ejemplo es la Ley de Privacidad del Consumidor de California (CCPA/CPRA), que otorga mayores derechos y protecciones a los datos de los empleados en esas regiones.

En Europa, el Reglamento General de Protección de Datos (RGPD) es la principal normativa de privacidad. Cualquier organización de la UE que procese datos personales (incluidos los datos confidenciales de sus empleados) debe seguir varios principios clave: una base legal para el tratamiento, la minimización de datos, la protección de datos y el respeto de los derechos de las personas.

Si su personal se encuentra en varias jurisdicciones, debe considerar las regulaciones de privacidad de cada una de ellas. Un enfoque uniforme es una receta para el fracaso en el cumplimiento normativo. Consultar a un experto legal especializado en las leyes laborales y de privacidad de datos de cada país donde opera es una decisión inteligente que le ayudará a evitar posibles problemas legales.

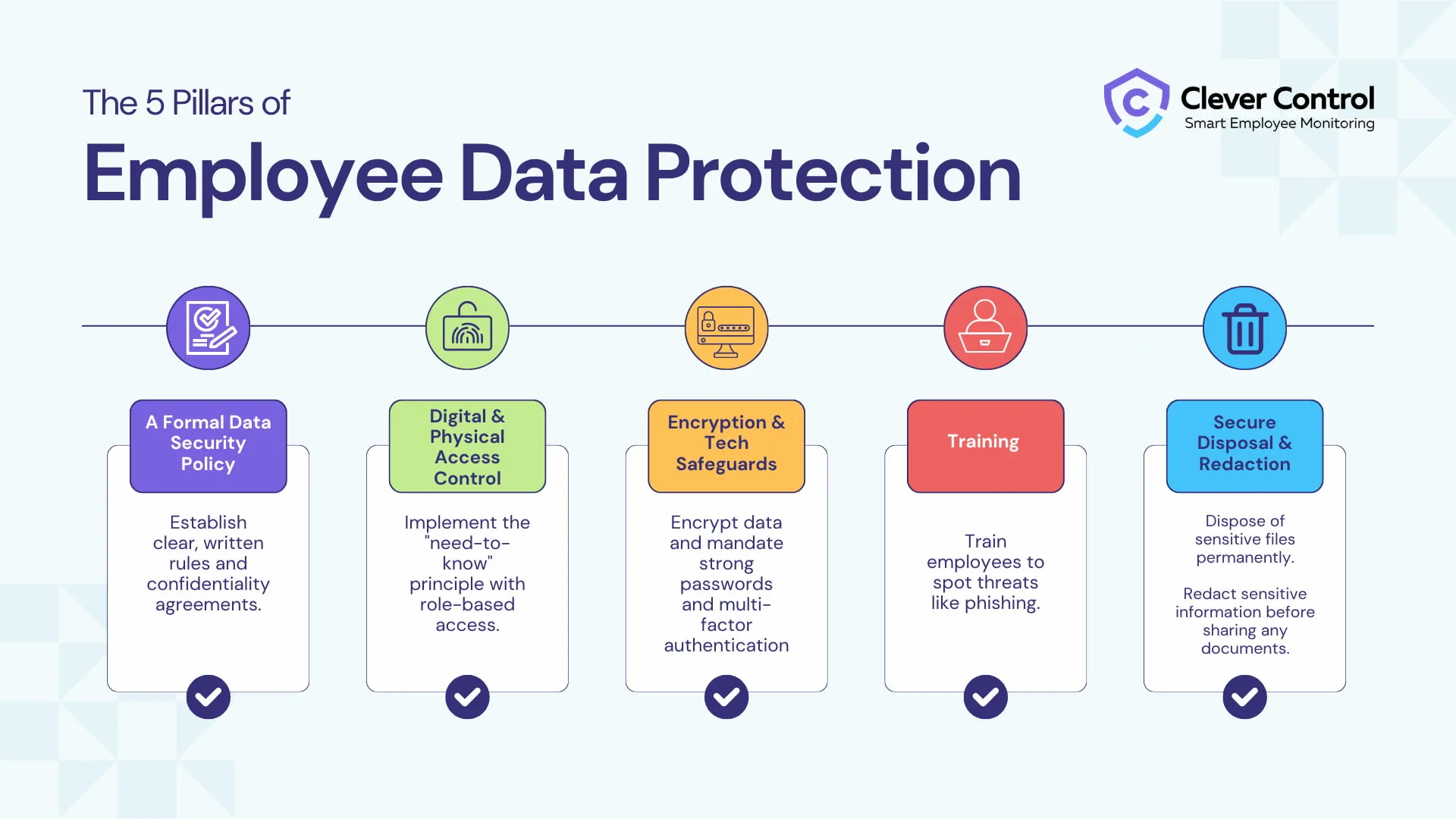

Una estrategia de cinco pilares para la protección

Entonces, ¿cómo proteger la información confidencial de los empleados? Sugerimos cinco pilares sobre los que construir un sistema sólido de protección de datos.

Pilar 1: Una política integral de seguridad de datos

La protección de datos empieza con el compromiso. Una política integral de seguridad de datos sirve como base para el manejo de la información en su organización.

Qué hacer:

- Redacte un documento claro y completo. Debe definir con precisión la información confidencial, detallar procedimientos claros de manejo y describir las consecuencias reales de las infracciones.

- Firmar acuerdos. Esto personaliza la política de manejo de datos. La firma de la política transformará una norma general en un compromiso personal de cada empleado, del cual será responsable.

Pilar 2: Control y limitación de acceso

Una base de datos sin controles de acceso es como una casa con todas las puertas abiertas. En un sistema de protección de datos sólido, nadie debería tener acceso a los datos a menos que su trabajo lo requiera.

Qué hacer:

- Implemente controles de acceso basados en roles. Cree subcuentas en sus sistemas de RR. HH., software de monitoreo de empleados y otros sistemas de almacenamiento de datos, para que los gerentes y el personal de RR. HH. solo puedan ver la información que realmente necesitan. El equipo de marketing no tiene por qué estar en la carpeta de nóminas, al igual que el de contabilidad no necesita la hoja de ruta de desarrollo de productos.

- No descuides el mundo físico. Por cada archivo digital bloqueado, debería haber un archivador cerrado correspondiente. Controla las llaves meticulosamente. El cifrado más sofisticado es inútil si alguien puede simplemente llevarse una carpeta de papel.

- Mantenga registros de acceso a los sistemas de almacenamiento de datos. Saber quién accedió a qué y cuándo crea un registro de auditoría invaluable.

Pilar 3: Protección de datos con herramientas tecnológicas y físicas

Siempre debe proteger la información confidencial de los empleados, independientemente de cómo se almacene y utilice, ya sea en un servidor, se envíe por correo electrónico o se encuentre en una carpeta en el escritorio del gerente.

Qué hacer:

- Cifre todos los datos confidenciales. Considere el cifrado como la opción predeterminada para toda la información confidencial de sus empleados, tanto la que se encuentra en reposo en sus dispositivos como la que se encuentra en tránsito por su red.

- Utilice la autenticación multifactor. Las contraseñas ya no ofrecen protección total por sí solas. La autenticación multifactor requiere una segunda prueba de identidad y añade una capa adicional de seguridad. Es una forma gratuita y eficaz de reducir los riesgos potenciales.

- Implemente una política de escritorio limpio. Aunque parezca sorprendente, un espacio de trabajo desordenado o una computadora desbloqueada representan una excelente oportunidad para una filtración de datos. Una regla simple —proteger todos los documentos y cerrar sesión antes de retirarse— constituye su primera línea de defensa y puede reducir significativamente las amenazas a la seguridad.

- Ponga límites estrictos a los dispositivos personales. La comodidad de usar un teléfono o portátil personal para trabajar es un caballo de Troya. Prohíbalo. No puede controlar qué aplicaciones potencialmente inseguras instala el empleado en el dispositivo ni a quién se lo presta.

Pilar 4: Formación

La tecnología puede hacer muchas cosas, pero no puede reemplazar el juicio humano. Tu equipo es tu escudo más fuerte o tu eslabón más débil. La capacitación es lo que marca la diferencia.

Qué hacer:

- Convierta la capacitación en una narrativa, no en una conferencia. Olvídese de las diapositivas con viñetas. Use historias reales para enseñar a los empleados a detectar un correo electrónico de phishing astuto o a resistir una llamada manipuladora de ingeniería social. Relacione sus acciones con la seguridad de la empresa.

- Repetir, reforzar, recordar. La capacitación en seguridad no debe ser un evento puntual. Debe consistir en una serie de sesiones regulares (por ejemplo, trimestrales o anuales). La vigilancia se desvanece sin refuerzo.

- Democratizar la responsabilidad. Enmarcar la protección de datos como una misión colectiva, un deber compartido, y así tendrás éxito.

Pilar 5: Eliminación segura y redacción

Los datos tienen una vida útil. Ignorar su etapa final —la eliminación segura— es como guardar cuidadosamente un documento en una bóveda y luego tirar la llave por la ventana.

Qué hacer:

- Destruya el papel con un propósito. No tire los documentos al reciclaje. Córtelos en tiras y tritúrelos. Incluya contenedores de destrucción tan comunes como los botes de basura en las áreas donde se maneja documentación confidencial.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Domine el arte de la redacción. Si el documento que va a compartir incluye información confidencial de empleados que no debe ser vista, redáctela. Para copias físicas, puede usar un marcador negro; para documentos electrónicos, herramientas especializadas de redacción con inteligencia artificial.

Medidas proactivas y respuesta a incidentes

Las amenazas evolucionan constantemente. A pesar de sus mejores esfuerzos, los incidentes ocurrirán. Una estrategia sólida de protección de datos puede minimizar estos incidentes y sugerir un plan de acción en caso de una filtración.

En primer lugar, audite periódicamente sus controles. Una norma que no se aplica rápidamente se convierte en una norma irrelevante. La coherencia en la rendición de cuentas es lo que distingue un documento de política de una realidad operativa.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Su plan debe abarcar cómo contener los daños, evaluar el impacto, cumplir con las obligaciones legales de notificación y, fundamentalmente, reparar la vulnerabilidad. Cuando cada segundo cuenta, este plan es su brújula.

Conclusión

Proteger la información confidencial de los empleados es un compromiso continuo. Requiere implementar medidas de seguridad integrales para toda la información sensible, incluyendo aquella que va más allá de los datos personales identificables habituales, y crear un sólido plan de respuesta ante brechas de seguridad. Al hacerlo, no solo cumple con los requisitos de cumplimiento, sino que crea un lugar de trabajo más seguro para todos.