Πώς να προστατέψετε τις εμπιστευτικές πληροφορίες των εργαζομένων: Κανόνες και λύσεις

Η εταιρεία σας συλλέγει πολλές ευαίσθητες πληροφορίες εργαζομένων, συμπεριλαμβανομένων αριθμών κοινωνικής ασφάλισης, ιατρικών αρχείων, ημερομηνίες γέννησης και καθημερινής δραστηριότητας σε υπολογιστές εργασίας. Η προστασία αυτών των δεδομένων δεν είναι μόνο θέμα ηθικής και εμπιστοσύνης. μια παραβίαση δεδομένων θα έχει σημαντικές νομικές και οικονομικές επιπτώσεις.

Λοιπόν, πώς προστατεύετε τις εμπιστευτικές πληροφορίες των εργαζομένων; Θα πρέπει να ξεκινήσετε προσδιορίζοντας το πλήρες εύρος των ευαίσθητων δεδομένων, από τα προφανή, όπως στοιχεία προσωπικής ταυτοποίησης, έως τα συχνά παραβλέπονται, όπως τα αναλυτικά στοιχεία παρακολούθησης εργαζομένων. Στη συνέχεια, χτίζετε το σύστημα ασφαλείας σας. Αυτό σημαίνει επιβολή αυστηρών ορίων πρόσβασης, κρυπτογράφηση δεδομένων και μετατροπή του εργατικού δυναμικού σας από πιθανή ευπάθεια στην πρώτη γραμμή άμυνάς σας μέσω συνεπούς εκπαίδευσης.

Η πορεία προς την ισχυρή προστασία δεδομένων είναι συστηματική. Ας ανακαλύψουμε τις βασικές κατηγορίες πληροφοριών για τις οποίες είστε υπεύθυνοι, το νομικό πλαίσιο που απαιτεί την προστασία αυτών των δεδομένων και τις πρακτικές, εφαρμόσιμες λύσεις που θα σας βοηθήσουν να τα προστατεύσετε.

Τι χρειάζεται προστασία και γιατί

Πριν δημιουργήσετε οποιαδήποτε άμυνα, πρέπει πρώτα να χαρτογραφήσετε την περιοχή. Τι ακριβώς είναι οι εμπιστευτικές πληροφορίες των εργαζομένων; Συνήθως, το θεωρούμε ως προσωπικά αναγνωρίσιμα δεδομένα, για παράδειγμα, έναν αριθμό κοινωνικής ασφάλισης ή στοιχεία τραπεζικού λογαριασμού. Ωστόσο, οι ευαίσθητες πληροφορίες υπερβαίνουν κατά πολύ αυτά τα όρια στην πράξη.

Τι είναι οι Εμπιστευτικές Πληροφορίες Εργαζομένων;

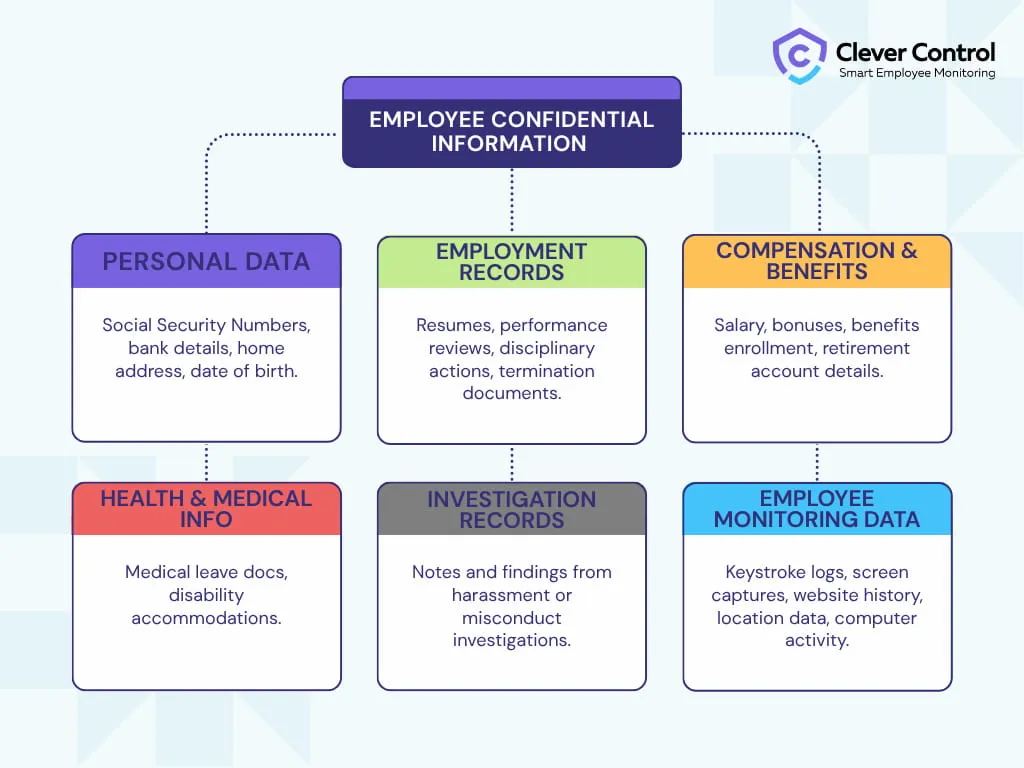

Σκεφτείτε πέρα από τον φάκελο προσωπικού. Δημιουργείτε ευαίσθητα δεδομένα σε όλη τη διάρκεια της απασχόλησης του ατόμου, από την πρόσκληση πρόσληψης έως την τελική συνέντευξη εξόδου. Αυτά τα δεδομένα μπορούν να κατηγοριοποιηθούν σε:

Προσωπικά στοιχεία ταυτοποίησης (PII)

Αυτά είναι μερικά από τα πιο ευαίσθητα δεδομένα που μπορούν να αναγνωρίσουν ένα άτομο. Εάν διακυβευτεί, μπορεί να οδηγήσει σε κλοπή ταυτότητας και άλλες σοβαρές συνέπειες. Είναι η αδιαπραγμάτευτη λίστα must-protect:

- Αριθμοί Κοινωνικής Ασφάλισης

- Διεύθυνση σπιτιού και προσωπικά στοιχεία επικοινωνίας

- Ημερομηνία γεννήσεως

- Στοιχεία τραπεζικού λογαριασμού για μισθοδοσία

- Οικογενειακή κατάσταση και πληροφορίες εξάρτησης

Μητρώα απασχόλησης

Με την πρώτη ματιά, αυτά τα αρχεία μπορεί να μην φαίνονται τόσο σημαντικά, αλλά η εμπιστευτικότητα τους είναι το κλειδί για τη διατήρηση της δικαιοσύνης και της εμπιστοσύνης. Τα αρχεία απασχόλησης είναι:

- Αιτήσεις εργασίας και βιογραφικά

- Σημειώσεις συνέντευξης

- Συμβάσεις εργασίας

- Αξιολογήσεις απόδοσης, πειθαρχικές εγγραφές και επίσημες προειδοποιήσεις.

- Μητρώα καταγγελίας και επιστολές παραίτησης.

Οικονομικά στοιχεία

Ίσως το πιο ευαίσθητο θέμα για τους περισσότερους υπαλλήλους, αυτές οι πληροφορίες πρέπει να φυλάσσονται με εξαιρετική προσοχή για να αποφευχθούν εσωτερικές συγκρούσεις και εξωτερική στόχευση.

- Μισθός

- Στοιχεία μισθού

- Μπόνους

- Αμοιβή κινήτρων

- Έντυπα εγγραφής για παροχές (ασφάλιση υγείας, οδοντιατρικής, ζωής)

- Στοιχεία λογαριασμού συνταξιοδοτικού προγράμματος και εισφορές

Πληροφορίες υγείας και ιατρικής

Αυτή η κατηγορία διέπεται από έναν ιστό αυστηρών κανονισμών που μπορεί να διαφέρουν σε διαφορετικές χώρες και περιλαμβάνουν:

- Αφήστε τα πιστοποιητικά και την ιατρική τεκμηρίωση

- Αρχεία εύλογων καταλυμάτων

- Φάκελοι αιτήσεων αποζημίωσης εργαζομένων

- Αποτελέσματα δοκιμών φαρμάκων και εκθέσεις φυσικής εξέτασης

- Σημειώσεις γιατρού που υποβάλλονται για απουσίες

Μια κρίσιμη βέλτιστη πρακτική, που συχνά απαιτείται από το νόμο, είναι η αποθήκευση αυτών των αρχείων σε έναν ξεχωριστό, ασφαλή ιατρικό φάκελο, εντελώς εκτός από τον γενικό φάκελο προσωπικού.

Αρχεία έρευνας

Οι έρευνες για παρενόχληση, διακρίσεις ή άλλη ανάρμοστη συμπεριφορά δημιουργούν εξαιρετικά ευαίσθητα δεδομένα. Εάν διακυβευτούν, αυτά τα δεδομένα μπορούν να καταστρέψουν όχι μόνο την έρευνα αλλά και την κουλτούρα του χώρου εργασίας και να οδηγήσουν σε νομικές συνέπειες. Τα στοιχεία της έρευνας είναι:

- Γραπτές δηλώσεις καταγγελιών

- Σημειώσεις και περιλήψεις συνεντεύξεων μαρτύρων

- Συλλέγονται αποδεικτικά στοιχεία (email, αναφορές)

- Τελικές εκθέσεις έρευνας και συμπεράσματα

Δεδομένα παρακολούθησης εργαζομένων

Τα δεδομένα που συλλέγονται από το λογισμικό παρακολούθησης είναι ένα λεπτομερές ψηφιακό προφίλ του υπαλλήλου σας. Αντιμετωπίστε αυτά τα δεδομένα με την ίδια σοβαρότητα που θα κάνατε με ένα αρχείο προσωπικού.

- Αρχεία καταγραφής πληκτρολογήσεων και ιστορικό χρήσης ιστότοπου

- Λήψη οθόνης και επίπεδα δραστηριότητας

- Δεδομένα θέσης GPS από εταιρικά οχήματα ή συσκευές

- Email και μεταδεδομένα επικοινωνίας

Το Νομικό Πλαίσιο

Πολλοί από τους παραπάνω τύπους εμπιστευτικών πληροφοριών των εργαζομένων προστατεύονται από συγκεκριμένους νόμους ή κανονισμούς. Ωστόσο, το εύρος της προστασίας διαφέρει από δικαιοδοσία σε δικαιοδοσία και από χώρα σε χώρα. Στις Ηνωμένες Πολιτείες, για παράδειγμα, οι εργοδότες πρέπει να συμμορφώνονται με τον νόμο για τους Αμερικανούς με Αναπηρίες (ADA), ο οποίος απαιτεί οι ιατρικές πληροφορίες των εργαζομένων να διατηρούνται εμπιστευτικές και να αποθηκεύονται χωριστά από τους γενικούς φακέλους προσωπικού.

Άλλοι αξιόλογοι κανονισμοί είναι:

- Ο νόμος για την οικογενειακή και ιατρική άδεια (FMLA). Βάσει αυτού, οι ιατρικές βεβαιώσεις και τα στοιχεία που σχετίζονται με την άδεια εργαζομένου πρέπει να τηρούνται ιδιωτικά.

- Ο νόμος περί μη διακρίσεων γενετικών πληροφοριών (GINA). Προστατεύει τις γενετικές πληροφορίες των εργαζομένων και το οικογενειακό ιατρικό ιστορικό.

- Ο νόμος περί δίκαιης αναφοράς πιστώσεων (FCRA). Όταν οι εργοδότες διενεργούν ελέγχους ιστορικού για αποφάσεις απασχόλησης, ο παρών κανονισμός τους επιβάλλει αυστηρές υποχρεώσεις.

Επιπλέον, ορισμένες πολιτείες έχουν θεσπίσει ολοκληρωμένους νόμους περί απορρήτου. Ένα παράδειγμα είναι ο νόμος περί απορρήτου των καταναλωτών της Καλιφόρνια (CCPA/CPRA), ο οποίος παρέχει περαιτέρω δικαιώματα και προστασίες στα δεδομένα των εργαζομένων σε αυτές τις περιοχές.

Στην Ευρώπη, ο Γενικός Κανονισμός Προστασίας Δεδομένων (GDPR) είναι ο κύριος κανονισμός για την προστασία της ιδιωτικής ζωής. Κάθε οργανισμός στην ΕΕ που επεξεργάζεται προσωπικά δεδομένα (συμπεριλαμβανομένων των εμπιστευτικών δεδομένων των εργαζομένων) πρέπει να ακολουθεί πολλές βασικές αρχές: νόμιμη βάση για την επεξεργασία, ελαχιστοποίηση δεδομένων, προστασία δεδομένων και σεβασμός των δικαιωμάτων των ατόμων.

Εάν το εργατικό δυναμικό σας εκτείνεται σε πολλές δικαιοδοσίες, πρέπει να λάβετε υπόψη τους κανονισμούς απορρήτου σε καθεμία από αυτές τις δικαιοδοσίες. Μια προσέγγιση που ταιριάζει σε όλους είναι μια συνταγή αποτυχίας συμμόρφωσης. Η διαβούλευση με έναν νομικό εμπειρογνώμονα που ειδικεύεται στη νομοθεσία για την απασχόληση και το απόρρητο δεδομένων κάθε χώρας όπου δραστηριοποιείτε είναι μια σοφή επιλογή που θα βοηθήσει στην αποφυγή πιθανών νομικών προβλημάτων.

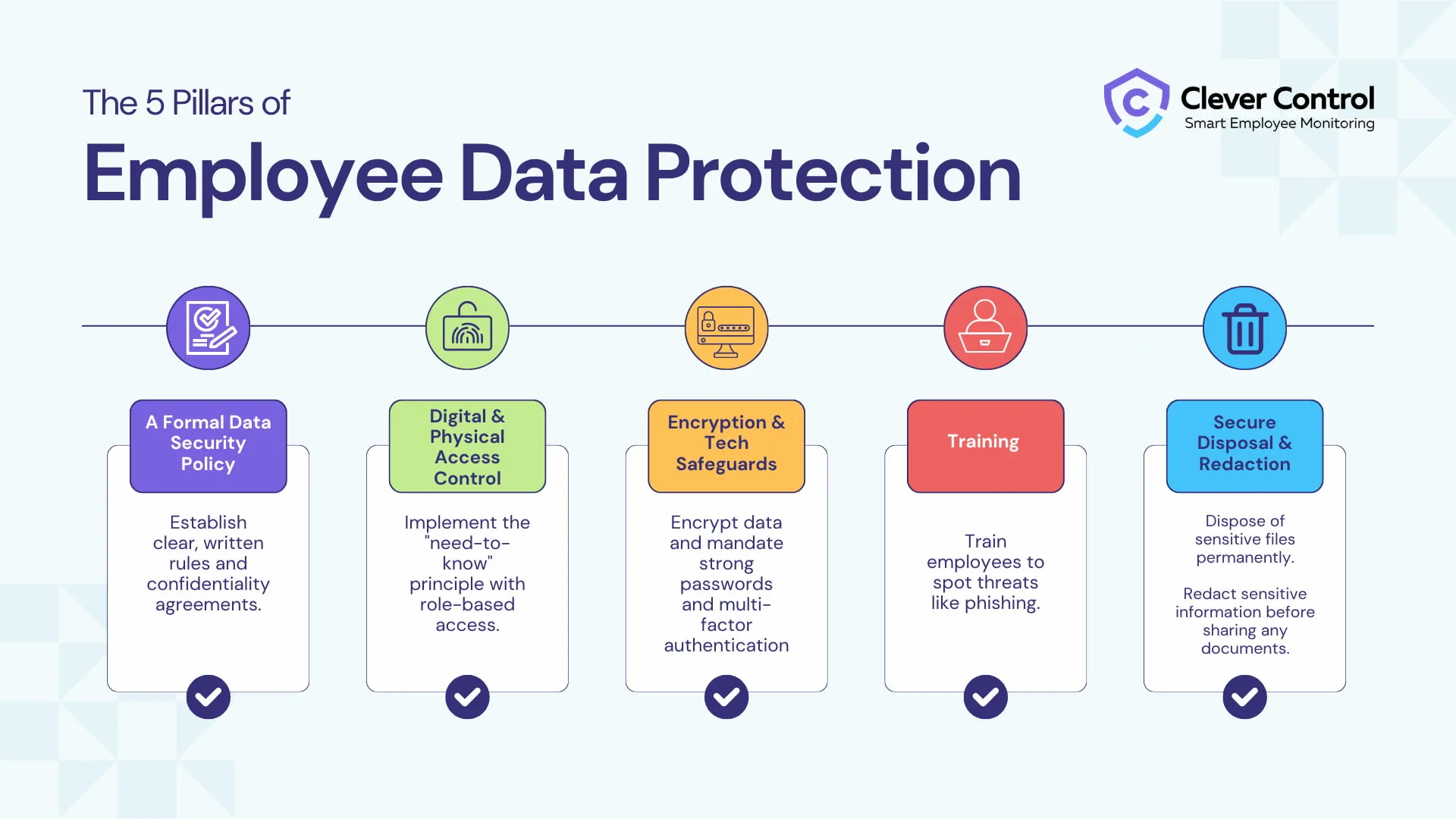

Στρατηγική 5 πυλώνων για την προστασία

Λοιπόν, πώς προστατεύετε τα εμπιστευτικά δεδομένα των εργαζομένων; Προτείνουμε πέντε πυλώνες πάνω στους οποίους μπορείτε να χτίσετε ένα σταθερό σύστημα προστασίας δεδομένων.

Πυλώνας 1: Μια ολοκληρωμένη πολιτική ασφάλειας δεδομένων

Η προστασία δεδομένων ξεκινά με τη δέσμευση. Μια ολοκληρωμένη πολιτική ασφάλειας δεδομένων χρησιμεύει ως το καταστατικό του οργανισμού σας για το χειρισμό πληροφοριών.

Τι να κάνετε:

- Δημιουργήστε ένα σαφές, περιεκτικό έγγραφο. Πρέπει να ορίζει επακριβώς τις εμπιστευτικές πληροφορίες, να χαράσσει σαφείς διαδικασίες χειρισμού και να περιγράφει τις πραγματικές συνέπειες για τις παραβιάσεις.

- Ασφαλείς υπογεγραμμένες συμφωνίες. Αυτό θα κάνει την πολιτική διαχείρισης δεδομένων προσωπική. Η υπογραφή της πολιτικής θα μετατρέψει έναν γενικό κανόνα σε προσωπική δέσμευση κάθε υπαλλήλου, για την οποία θα είναι υπόλογος.

Πυλώνας 2: Έλεγχος πρόσβασης και περιορισμός

Μια βάση δεδομένων χωρίς ελέγχους πρόσβασης είναι σαν ένα σπίτι με κάθε πόρτα ανοιχτή. Σε ένα σταθερό σύστημα προστασίας δεδομένων, κανείς δεν θα πρέπει να έχει πρόσβαση στα δεδομένα εκτός εάν το απαιτεί η δουλειά του.

Τι να κάνετε:

- Εφαρμογή ελέγχων πρόσβασης βάσει ρόλων. Δημιουργήστε δευτερεύοντες λογαριασμούς στα συστήματα ανθρώπινου δυναμικού, στο λογισμικό παρακολούθησης εργαζομένων και σε άλλα συστήματα αποθήκευσης δεδομένων, έτσι ώστε οι διευθυντές και το προσωπικό ανθρώπινου δυναμικού να μπορούν να βλέπουν μόνο τις πληροφορίες που χρειάζονται απολύτως. Η ομάδα μάρκετινγκ δεν έχει καμία δουλειά στον φάκελο μισθοδοσίας, όπως και η λογιστική δεν χρειάζεται τον οδικό χάρτη ανάπτυξης προϊόντων.

- Μην παραμελείτε τον φυσικό κόσμο. Για κάθε κλειδωμένο ψηφιακό αρχείο, θα πρέπει να υπάρχει ένας αντίστοιχος κλειδωμένος πίνακας αρχειοθέτησης. Ελέγξτε τα πλήκτρα σχολαστικά. Η πιο εξελιγμένη κρυπτογράφηση είναι άχρηστη εάν κάποιος μπορεί απλά να φύγει με έναν χάρτινο φάκελο.

- Διατηρήστε αρχεία καταγραφής πρόσβασης για συστήματα αποθήκευσης δεδομένων. Γνωρίζοντας ποιος είχε πρόσβαση σε τι και πότε δημιουργεί μια ανεκτίμητη διαδρομή ελέγχου.

Πυλώνας 3: Προστασία δεδομένων με τεχνικά και φυσικά εργαλεία

Θα πρέπει πάντα να προστατεύετε τις εμπιστευτικές πληροφορίες των εργαζομένων, ανεξάρτητα από το πώς αποθηκεύονται και χρησιμοποιούνται, είτε είναι σε διακομιστή, είτε αποστέλλονται μέσω email είτε βρίσκονται σε φάκελο στο γραφείο του διευθυντή.

Τι να κάνετε:

- Κρυπτογράφηση όλων των ευαίσθητων δεδομένων. Αντιμετωπίστε την κρυπτογράφηση ως προεπιλεγμένη κατάσταση για όλες τις εμπιστευτικές πληροφορίες των εργαζομένων, τόσο σε κατάσταση ηρεμίας στις συσκευές σας όσο και κατά τη μεταφορά μέσω του δικτύου σας.

- Χρησιμοποιήστε έλεγχο ταυτότητας πολλαπλών παραγόντων. Οι κωδικοί πρόσβασης δεν αποτελούν πλέον από μόνοι τους πλήρη προστασία. Ο έλεγχος ταυτότητας πολλαπλών παραγόντων απαιτεί μια δεύτερη απόδειξη ταυτότητας και προσθέτει ένα επιπλέον επίπεδο ασφάλειας. Είναι ένας δωρεάν και αποτελεσματικός τρόπος μείωσης των πιθανών κινδύνων.

- Εφαρμόστε μια πολιτική καθαρού γραφείου. Όσο και αν φαίνεται περίεργο, ένας ακατάστατος χώρος εργασίας ή ένας ξεκλείδωτος υπολογιστής αποτελεί μια εξαιρετική ευκαιρία για παραβίαση δεδομένων. Ένας απλός κανόνας - η ασφάλεια όλων των εγγράφων και η αποσύνδεση πριν απομακρυνθείτε - χτίζει την πρώτη γραμμή άμυνας και μπορεί να μειώσει σημαντικά τις απειλές ασφαλείας.

- Τραβήξτε μια σκληρή γραμμή στις προσωπικές συσκευές. Η ευκολία χρήσης ενός προσωπικού τηλεφώνου ή φορητού υπολογιστή για εργασία είναι ένας δούρειος ίππος. Απαγορέψτε το. Δεν μπορείτε να ελέγξετε ποιες δυνητικά μη ασφαλείς εφαρμογές εγκαθιστά ο υπάλληλος στη συσκευή ή σε ποιον τη δανείζει.

Πυλώνας 4: Εκπαίδευση

Η τεχνολογία μπορεί να κάνει πολλά πράγματα, αλλά δεν μπορεί να αντικαταστήσει την ανθρώπινη κρίση. Η ομάδα σας είναι είτε η ισχυρότερη ασπίδα είτε ο πιο αδύναμος κρίκος σας. Η προπόνηση είναι αυτή που κάνει τη διαφορά.

Τι να κάνετε:

- Κάντε την εκπαίδευση μια αφήγηση, όχι μια διάλεξη. Αφαιρέστε τις διαφάνειες με κουκκίδες. Χρησιμοποιήστε πραγματικές ιστορίες για να διδάξετε στους υπαλλήλους πώς να εντοπίζουν ένα έξυπνο ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος ή να αντιστέκονται σε μια χειραγώγικη κλήση κοινωνικής μηχανικής. Συνδέστε τις τελείες μεταξύ των ενεργειών τους και της ασφάλειας της εταιρείας.

- Επανάληψη, ενίσχυση, υπενθύμιση. Η εκπαίδευση σε θέματα ασφάλειας δεν θα πρέπει να είναι μία φορά. Θα πρέπει να είναι μια σειρά τακτικών συνεδριών (για παράδειγμα, τριμηνιαίες ή ετήσιες). Η επαγρύπνηση ξεθωριάζει χωρίς ενίσχυση.

- Εκδημοκρατισμός της ευθύνης. Ορίστε την προστασία δεδομένων ως συλλογική αποστολή, κοινό καθήκον και τότε θα πετύχετε.

Πυλώνας 5: Ασφαλής Απόρριψη & Επεξεργασία

Τα δεδομένα έχουν διάρκεια ζωής. Το να αγνοήσετε το τελικό του στάδιο - την ασφαλή απόρριψη - είναι σαν να κλειδώνετε προσεκτικά ένα έγγραφο σε ένα θησαυροφυλάκιο και μετά να πετάτε το κλειδί από το παράθυρο.

Τι να κάνετε:

- Καταστρέψτε το χαρτί με σκοπό. Μην πετάτε απλώς έγγραφα στην ανακύκλωση. Τα κόβουμε σταυρωτά και τα τεμαχίζουμε. Κάντε τους κάδους καταστροφής τόσο συνηθισμένους όσο και τους κάδους απορριμμάτων σε περιοχές που χειρίζονται ευαίσθητα έγγραφα.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Κατακτήστε την τέχνη της διασκευής. Εάν το έγγραφο που πρόκειται να κοινοποιήσετε περιλαμβάνει εμπιστευτικές πληροφορίες εργαζομένων που δεν πρέπει να εμφανίζονται, διαγράψτε αυτές τις πληροφορίες. Για φυσικά αντίγραφα, μπορείτε να χρησιμοποιήσετε μαύρο μαρκαδόρο, για ηλεκτρονικά έγγραφα - εξειδικευμένα εργαλεία επεξεργασίας με τεχνητή νοημοσύνη.

Προληπτικά Μέτρα και Αντιμετώπιση Συμβάντων

Οι απειλές εξελίσσονται συνεχώς. Παρά τις καλύτερες προσπάθειές σας, θα συμβούν περιστατικά. Μια ισχυρή στρατηγική προστασίας δεδομένων μπορεί να ελαχιστοποιήσει αυτά τα περιστατικά και να προτείνει ένα σχέδιο δράσης σε περίπτωση παραβίασης.

Πρώτον, ελέγχετε τακτικά τους ελέγχους σας. Ένας κανόνας που δεν επιβάλλεται γρήγορα γίνεται κανόνας που δεν έχει σημασία. Η συνέπεια στη λογοδοσία είναι αυτό που διαχωρίζει ένα έγγραφο πολιτικής από μια λειτουργική πραγματικότητα.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Το σχέδιό σας πρέπει να καλύπτει τον τρόπο περιορισμού της ζημιάς, την αξιολόγηση των επιπτώσεων, την εκπλήρωση των νομικών υποχρεώσεων ειδοποίησης και, κυρίως, την επιδιόρθωση της ευπάθειας. Όταν κάθε δευτερόλεπτο μετράει, αυτό το σχέδιο είναι η πυξίδα σας.

Σύναψη

Η προστασία των εμπιστευτικών πληροφοριών των εργαζομένων είναι μια συνεχής δέσμευση. Απαιτεί την εφαρμογή ολοκληρωμένων μέτρων ασφαλείας για όλες τις ευαίσθητες πληροφορίες, συμπεριλαμβανομένων εκείνων πέρα από τα συνηθισμένα προσωπικά αναγνωρίσιμα δεδομένα, και τη δημιουργία ενός ισχυρού σχεδίου αντιμετώπισης παραβίασης. Κάνοντάς το, δεν ελέγχετε απλώς ένα πλαίσιο συμμόρφωσης - δημιουργείτε έναν ασφαλέστερο, πιο ασφαλή χώρο εργασίας για όλους.