Como proteger informações confidenciais de funcionários: regras e soluções

Sua empresa coleta muitas informações confidenciais de funcionários, incluindo números de previdência social, registros médicos, datas de nascimento e atividades diárias em computadores de trabalho. Proteger esses dados não é apenas uma questão de ética e confiança; uma violação de dados acarretará repercussões jurídicas e financeiras significativas.

Então, como proteger as informações confidenciais dos funcionários? Comece identificando todo o escopo de dados sensíveis, desde os mais óbvios, como dados de identificação pessoal, até os frequentemente ignorados, como análises de monitoramento de funcionários. Em seguida, crie seu sistema de segurança. Isso significa impor limites de acesso rigorosos, criptografar dados e transformar sua força de trabalho de uma potencial vulnerabilidade em sua primeira linha de defesa por meio de treinamento consistente.

O caminho para uma proteção de dados robusta é sistemático. Vamos descobrir as categorias essenciais de informações pelas quais você é responsável, o arcabouço legal que exige a proteção desses dados e as soluções práticas e acionáveis que ajudarão você a protegê-los.

O que precisa de proteção e por quê

Antes de construir qualquer defesa, você precisa primeiro mapear o território. O que exatamente são informações confidenciais de funcionários? Normalmente, pensamos nelas como dados pessoais identificáveis, como, por exemplo, um número de Seguro Social ou dados bancários. No entanto, informações sensíveis vão muito além desses limites na prática.

O que são informações confidenciais de funcionários?

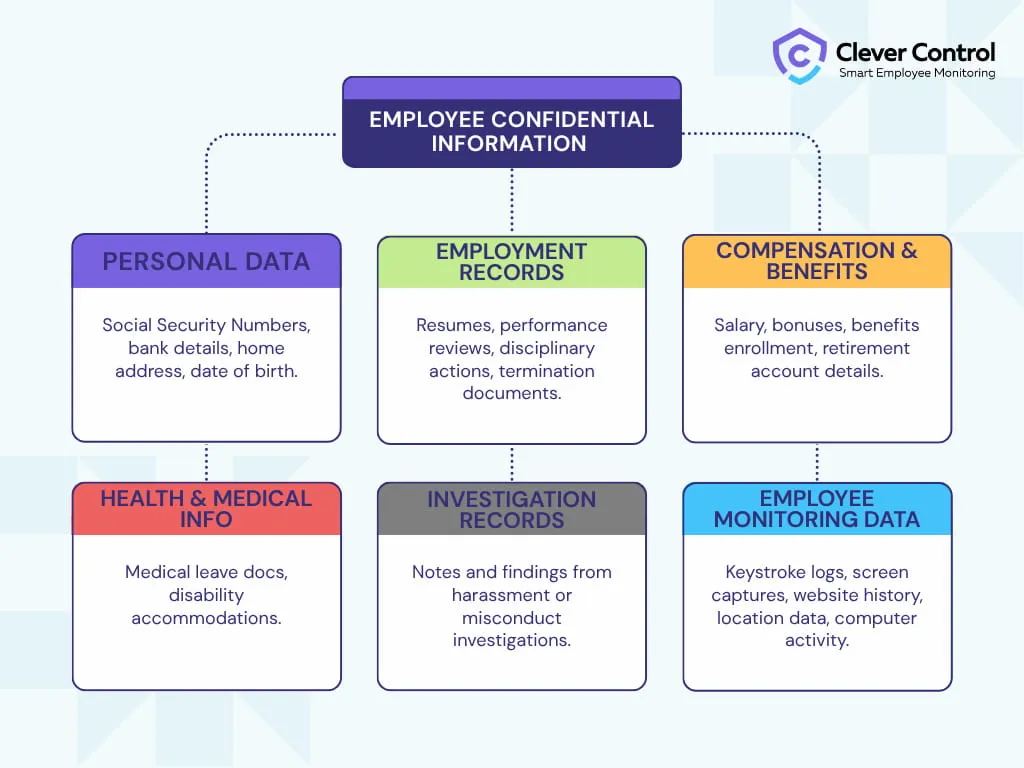

Pense além do arquivo pessoal. Você cria dados sensíveis ao longo de todo o período de trabalho da pessoa, desde a chamada de recrutamento até a entrevista de desligamento final. Esses dados podem ser categorizados em:

Informações pessoais identificáveis (PII)

Estes são alguns dos dados mais sensíveis que podem identificar um indivíduo. Se comprometidos, podem levar ao roubo de identidade e outras consequências graves. Fazem parte da lista inegociável de itens que devem ser protegidos:

- Números de segurança social

- Endereço residencial e informações de contato pessoal

- Data de nascimento

- Detalhes da conta bancária para folha de pagamento

- Estado civil e informações sobre dependentes

Registros de emprego

À primeira vista, esses registros podem não parecer tão significativos, mas sua confidencialidade é fundamental para manter a imparcialidade e a confiança. Os registros de emprego são:

- Candidaturas a emprego e currículos

- Notas da entrevista

- Contratos de trabalho

- Avaliações de desempenho, notificações disciplinares e advertências formais.

- Registros de rescisão e cartas de demissão.

Dados financeiros

Talvez o tópico mais sensível para a maioria dos funcionários, essas informações devem ser protegidas com extremo cuidado para evitar conflitos internos e alvos externos.

- Salário

- Detalhes do salário

- Bônus

- Pagamento de incentivo

- Formulários de inscrição de benefícios (saúde, odontológico, seguro de vida)

- Detalhes e contribuições da conta do plano de aposentadoria

Informações médicas e de saúde

Esta categoria é regida por uma rede de regulamentações rígidas que podem variar em diferentes países e inclui:

- Certificações de licença e documentação médica

- Registros de acomodações razoáveis

- Arquivos de reivindicações de indenização trabalhista

- Resultados de testes de drogas e relatórios de exames físicos

- Atestados médicos enviados para faltas

Uma prática recomendada essencial, muitas vezes exigida por lei, é armazenar esses registros em um arquivo médico separado e seguro, totalmente separado do arquivo geral de pessoal.

Registros de investigação

Investigações de assédio, discriminação ou outras condutas impróprias geram dados altamente sensíveis. Se comprometidos, esses dados podem prejudicar não apenas a investigação, mas também a cultura do ambiente de trabalho, além de levar a consequências legais. Os registros da investigação são:

- Declarações escritas de reclamações

- Notas e resumos de entrevistas com testemunhas

- Evidências coletadas (e-mails, relatórios)

- Relatórios e conclusões finais da investigação

Dados de monitoramento de funcionários

Os dados coletados pelo software de monitoramento são um perfil digital detalhado do seu funcionário. Trate esses dados com a mesma seriedade que trataria um arquivo pessoal.

- Registros de pressionamento de tecla e histórico de uso do site

- Capturas de tela e níveis de atividade

- Dados de localização GPS de veículos ou dispositivos da empresa

- Metadados de e-mail e comunicação

O Quadro Legal

Muitos dos tipos de informações confidenciais de funcionários acima são protegidos por estatutos ou regulamentos específicos. No entanto, o escopo da proteção varia de jurisdição para jurisdição e de país para país. Nos Estados Unidos, por exemplo, os empregadores devem cumprir a Lei dos Americanos com Deficiências (ADA), que exige que as informações médicas dos funcionários sejam mantidas em sigilo e armazenadas separadamente dos arquivos gerais de pessoal.

Outras regulamentações notáveis são:

- A Lei de Licença Médica e Familiar (FMLA). Segundo ela, atestados médicos e detalhes relacionados à licença de um funcionário devem ser mantidos em sigilo.

- Lei de Não Discriminação de Informações Genéticas (GINA). Ela protege as informações genéticas e o histórico médico familiar dos funcionários.

- A Lei de Relatórios de Crédito Justos (FCRA). Quando os empregadores realizam verificações de antecedentes para decisões de contratação, esta regulamentação impõe obrigações rigorosas a eles.

Além disso, alguns estados promulgaram leis abrangentes de privacidade. Um exemplo é a Lei de Privacidade do Consumidor da Califórnia (CCPA/CPRA), que concede mais direitos e proteções aos dados de funcionários nessas regiões.

Na Europa, o Regulamento Geral sobre a Proteção de Dados (GDPR) é a principal regulamentação de privacidade. Qualquer organização na UE que processe dados pessoais (incluindo dados confidenciais de funcionários) deve seguir vários princípios fundamentais: uma base legal para o processamento, minimização de dados, proteção de dados e respeito aos direitos individuais.

Se sua força de trabalho abrange diversas jurisdições, você deve considerar as regulamentações de privacidade em cada uma delas. Uma abordagem única para todos é uma receita para falhas de conformidade. Consultar um especialista jurídico especializado em leis trabalhistas e de privacidade de dados de cada país onde você opera é uma escolha sensata que ajudará a evitar potenciais problemas legais.

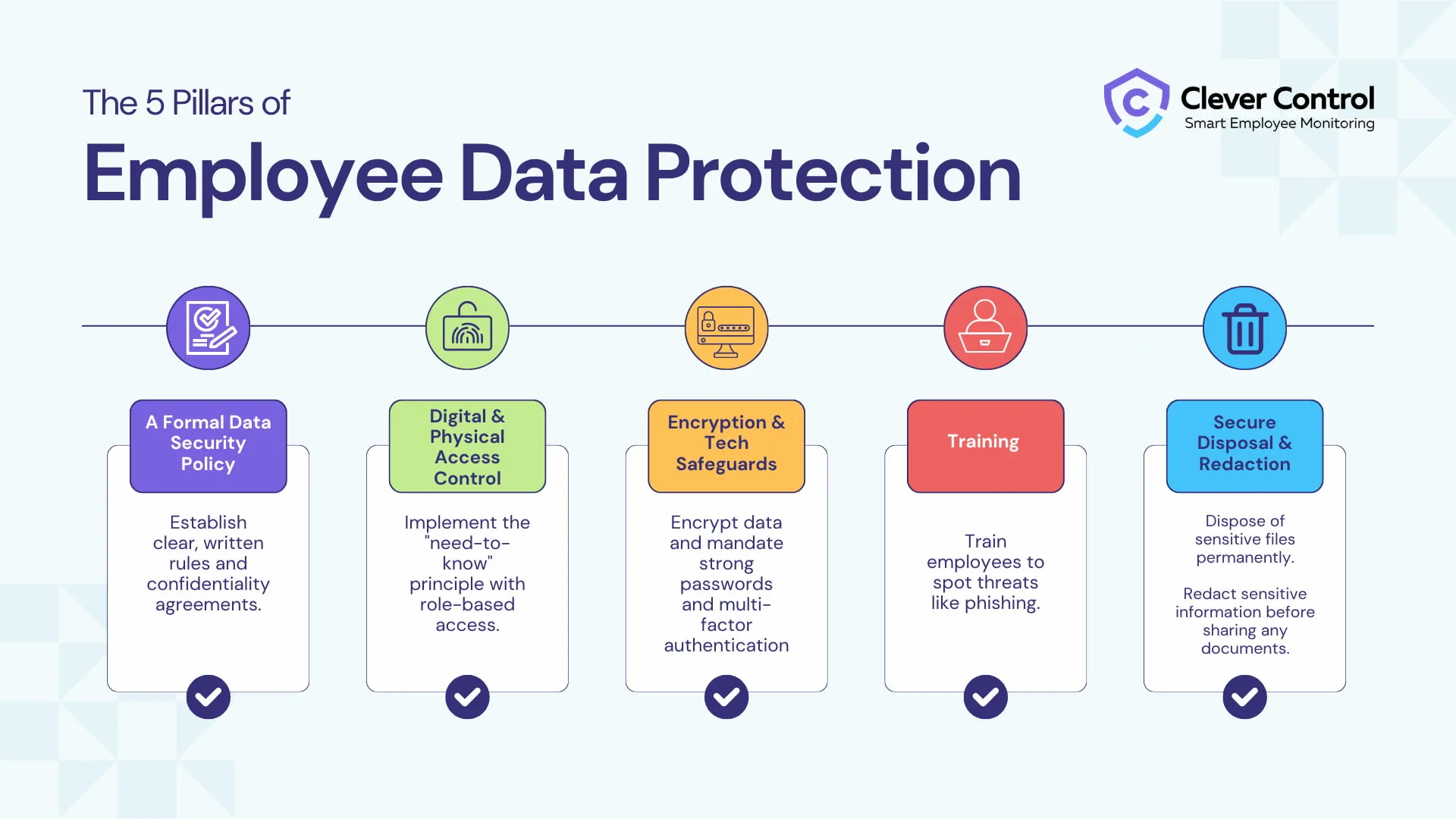

Uma estratégia de 5 pilares para proteção

Então, como proteger os dados confidenciais dos funcionários? Sugerimos cinco pilares sobre os quais você pode construir um sistema de proteção de dados sólido.

Pilar 1: Uma Política Abrangente de Segurança de Dados

A proteção de dados começa com o comprometimento. Uma política abrangente de segurança de dados serve como a constituição da sua organização para o tratamento de informações.

O que fazer:

- Elabore um documento claro e abrangente. Ele deve definir com precisão as informações confidenciais, traçar procedimentos claros de tratamento e descrever as consequências reais de violações.

- Garanta acordos assinados. Isso tornará a política de tratamento de dados pessoal. A assinatura da política transformará uma regra geral em um compromisso pessoal de cada funcionário, pelo qual ele será responsável.

Pilar 2: Controle e Limitação de Acesso

Um banco de dados sem controles de acesso é como uma casa com todas as portas abertas. Em um sistema de proteção de dados sólido, ninguém deve ter acesso aos dados, a menos que seu trabalho exija.

O que fazer:

- Implemente controles de acesso baseados em funções. Crie subcontas em seus sistemas de RH, softwares de monitoramento de funcionários e outros sistemas de armazenamento de dados, para que gerentes e profissionais de RH possam ver apenas as informações de que realmente precisam. A equipe de marketing não precisa se preocupar com a folha de pagamento, assim como a contabilidade não precisa do roteiro de desenvolvimento do produto.

- Não negligencie o mundo físico. Para cada arquivo digital bloqueado, deve haver um arquivo de arquivo bloqueado correspondente. Controle as chaves meticulosamente. A criptografia mais sofisticada é inútil se alguém puder simplesmente sumir com uma pasta de papel.

- Mantenha registros de acesso aos sistemas de armazenamento de dados. Saber quem acessou o quê e quando cria uma trilha de auditoria inestimável.

Pilar 3: Proteção de dados com ferramentas tecnológicas e físicas

Você deve sempre proteger as informações confidenciais dos funcionários, independentemente de como elas são armazenadas e usadas, seja em um servidor, enviadas por e-mail ou em uma pasta na mesa do gerente.

O que fazer:

- Criptografe todos os dados confidenciais. Trate a criptografia como padrão para todas as informações confidenciais dos funcionários, tanto as armazenadas nos seus dispositivos quanto as que transitam pela sua rede.

- Utilize a autenticação multifator. Senhas não são mais uma proteção completa por si só. A autenticação multifator exige uma segunda prova de identidade e adiciona uma camada extra de segurança. É uma maneira gratuita e eficaz de reduzir os riscos potenciais.

- Aplique uma política de mesa limpa. Por mais surpreendente que pareça, um ambiente de trabalho desorganizado ou um computador desbloqueado representam uma excelente oportunidade para uma violação de dados. Uma regra simples – proteger todos os documentos e fazer logoff antes de sair – constrói sua primeira linha de defesa e pode reduzir significativamente as ameaças à segurança.

- Estabeleça uma linha rígida em relação aos dispositivos pessoais. A conveniência de usar um telefone ou laptop pessoal para o trabalho é um cavalo de Troia. Proíba-o. Você não pode controlar quais aplicativos potencialmente inseguros o funcionário instala no dispositivo ou a quem ele o empresta.

Pilar 4: Treinamento

A tecnologia pode fazer muitas coisas, mas não pode substituir o julgamento humano. Sua equipe é seu escudo mais forte ou seu elo mais fraco. O treinamento é o que faz a diferença.

O que fazer:

- Transforme o treinamento em uma narrativa, não em uma palestra. Abandone os slides com marcadores. Use histórias reais para ensinar os funcionários a identificar um e-mail de phishing inteligente ou a resistir a uma chamada manipuladora de engenharia social. Conecte os pontos entre as ações deles e a segurança da empresa.

- Repita, reforce, lembre. O treinamento em segurança não deve ser um evento único. Deve ser uma série de sessões regulares (por exemplo, trimestrais ou anuais). A vigilância desaparece sem reforço.

- Democratize a responsabilidade. Enquadre a proteção de dados como uma missão coletiva, um dever compartilhado, e então você terá sucesso.

Pilar 5: Descarte e Redação Segura

Os dados têm uma vida útil. Ignorar sua etapa final – o descarte seguro – é como trancar cuidadosamente um documento em um cofre e depois jogar a chave pela janela.

O que fazer:

- Destrua papéis com propósito. Não jogue documentos na reciclagem. Corte-os transversalmente e triture-os. Torne as lixeiras de destruição tão comuns quanto as latas de lixo em áreas que lidam com documentos confidenciais.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Domine a arte da redação. Se o documento que você está prestes a compartilhar contiver informações confidenciais de funcionários que não devem ser vistas, redija essas informações. Para cópias físicas, você pode usar um marcador preto; para documentos eletrônicos, use ferramentas especializadas de redação com tecnologia de IA.

Medidas proativas e resposta a incidentes

As ameaças evoluem constantemente. Apesar de todos os seus esforços, incidentes acontecerão. Uma estratégia robusta de proteção de dados pode minimizar esses incidentes e sugerir um plano de ação em caso de violação.

Primeiro, audite seus controles regularmente. Uma regra que não é aplicada rapidamente se torna uma regra sem importância. A consistência na prestação de contas é o que separa um documento de política de uma realidade operacional.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Seu plano deve abranger como conter os danos, avaliar o impacto, cumprir os deveres legais de notificação e, principalmente, corrigir a vulnerabilidade. Quando cada segundo conta, este plano é sua bússola.

Conclusão

Proteger as informações confidenciais dos funcionários é um compromisso contínuo. Exige a implementação de medidas de segurança abrangentes para todas as informações sensíveis, incluindo aquelas que vão além dos dados pessoais identificáveis, e a criação de um plano robusto de resposta a violações. Ao fazer isso, você não está apenas cumprindo uma norma de conformidade – está criando um ambiente de trabalho mais seguro para todos.