كيفية حماية المعلومات السرية للموظفين: القواعد والحلول

تجمع شركتك الكثير من معلومات الموظفين الحساسة، بما في ذلك أرقام الضمان الاجتماعي، والسجلات الطبية، وتواريخ الميلاد، والأنشطة اليومية على أجهزة الكمبيوتر في العمل. حماية هذه البيانات ليست مجرد مسألة أخلاقية وثقة؛ فاختراق البيانات سيؤدي إلى عواقب قانونية ومالية وخيمة.

إذن، كيف تحمي معلومات موظفيك السرية؟ ابدأ بتحديد نطاق البيانات الحساسة بالكامل، بدءًا من البيانات الواضحة، مثل تفاصيل الهوية الشخصية، وصولًا إلى تلك التي غالبًا ما تُغفل، مثل تحليلات مراقبة الموظفين. بعد ذلك، ابدأ ببناء نظام الأمان الخاص بك. هذا يعني فرض قيود صارمة على الوصول، وتشفير البيانات، وتحويل قوة العمل لديك من ثغرة أمنية محتملة إلى خط دفاعك الأول من خلال التدريب المستمر.

إن الطريق إلى حماية بيانات قوية هو طريق منهجي. لنكتشف الفئات الأساسية للمعلومات التي تقع على عاتقك، والإطار القانوني الذي يتطلب حماية هذه البيانات، والحلول العملية والقابلة للتنفيذ التي ستساعدك على تأمينها.

ما الذي يحتاج إلى الحماية ولماذا

قبل بناء أي دفاع، يجب عليك أولاً تحديد نطاقه. ما هي معلومات الموظف السرية تحديدًا؟ عادةً ما نعتبرها بيانات تعريف شخصية، مثل رقم الضمان الاجتماعي أو تفاصيل الحساب المصرفي. لكن في الواقع، تتجاوز المعلومات الحساسة هذه الحدود بكثير.

ما هي معلومات الموظف السرية؟

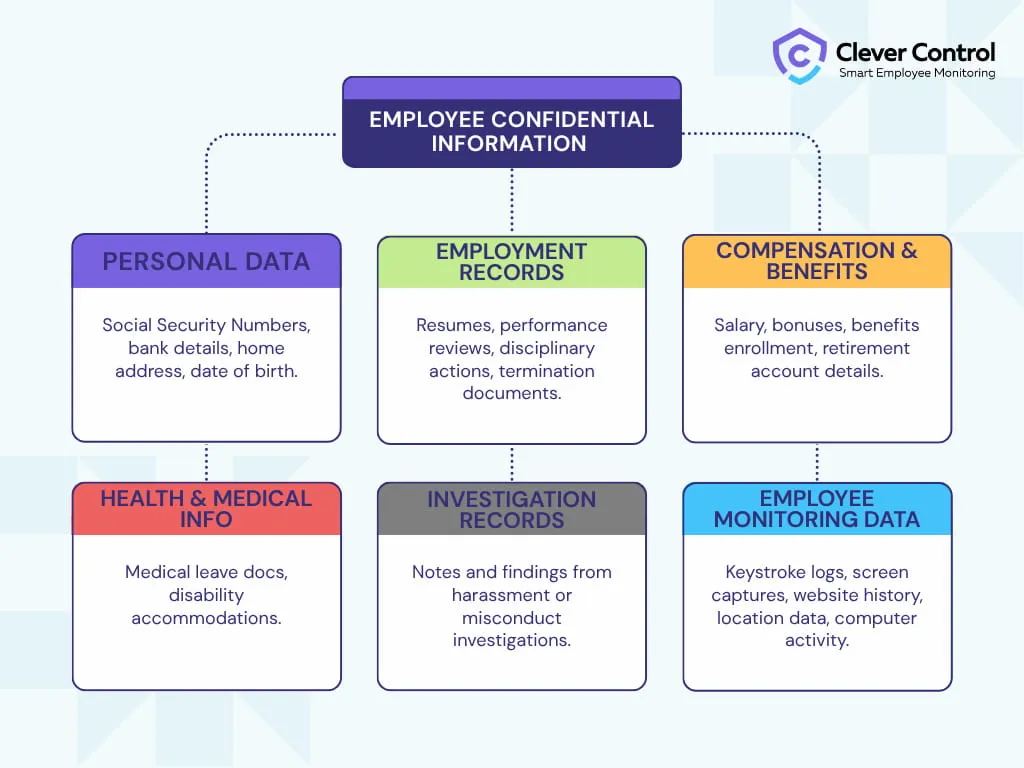

فكّر فيما هو أبعد من ملفّ الموظفين. أنت تُنشئ بياناتٍ حساسةً طوال فترة عمل الشخص، من مكالمة التوظيف إلى مقابلة الخروج النهائية. يمكن تصنيف هذه البيانات إلى:

المعلومات الشخصية القابلة للتعريف (PII)

هذه من أكثر البيانات حساسيةً التي يُمكن أن تُحدد هوية الفرد. في حال اختراقها، قد يُؤدي ذلك إلى سرقة الهوية وعواقب وخيمة أخرى. إنها قائمة البيانات التي لا يُمكن المساومة عليها والتي يجب حمايتها:

- أرقام الضمان الاجتماعي

- عنوان المنزل ومعلومات الاتصال الشخصية

- تاريخ الميلاد

- تفاصيل الحساب البنكي للرواتب

- الحالة الاجتماعية والمعلومات المعالة

سجلات التوظيف

للوهلة الأولى، قد لا تبدو هذه السجلات ذات أهمية كبيرة، لكن سريتها أساسية للحفاظ على العدالة والثقة. سجلات التوظيف هي:

- طلبات التوظيف والسير الذاتية

- ملاحظات المقابلة

- عقود العمل

- مراجعة الأداء، والتقارير التأديبية، والتحذيرات الرسمية.

- سجلات الإنهاء وخطابات الاستقالة.

البيانات المالية

ربما يكون هذا الموضوع هو الأكثر حساسية بالنسبة لمعظم الموظفين، ويجب حماية هذه المعلومات بعناية فائقة لمنع الصراع الداخلي والاستهداف الخارجي.

- مرتب

- تفاصيل الأجور

- المكافآت

- أجر حافز

- نماذج تسجيل المزايا (التأمين الصحي، وتأمين الأسنان، وتأمين الحياة)

- تفاصيل حساب خطة التقاعد والمساهمات

معلومات صحية وطبية

تخضع هذه الفئة لشبكة من القواعد الصارمة التي قد تختلف في بلدان مختلفة وتشمل:

- شهادات الإجازات والوثائق الطبية

- سجلات التسهيلات المعقولة

- ملفات مطالبات تعويضات العمال

- نتائج اختبارات المخدرات وتقارير الفحص البدني

- ملاحظات الطبيب المقدمة للغيابات

إن أفضل الممارسات المهمة، والتي غالبًا ما تكون مطلوبة قانونًا، هي تخزين هذه السجلات في ملف طبي منفصل وآمن، بعيدًا تمامًا عن ملف الموظفين العام.

سجلات التحقيق

تُنتج التحقيقات في التحرش أو التمييز أو سوء السلوك بيانات بالغة الحساسية. وفي حال اختراقها، قد تُلحق الضرر ليس فقط بالتحقيق، بل بثقافة مكان العمل، وتؤدي إلى عواقب قانونية. سجلات التحقيقات هي:

- البيانات المكتوبة للشكاوى

- ملاحظات وملخصات مقابلات الشهود

- الأدلة التي تم جمعها (رسائل البريد الإلكتروني والتقارير)

- تقارير التحقيق النهائية والاستنتاجات

بيانات مراقبة الموظفين

البيانات التي يجمعها برنامج المراقبة تُشكّل ملفًا رقميًا مُفصّلًا لموظفك. تعامل مع هذه البيانات بنفس الجدية التي تتعامل بها مع ملف الموظفين.

- سجلات ضغطات المفاتيح وتاريخ استخدام الموقع الإلكتروني

- لقطات الشاشة ومستويات النشاط

- بيانات موقع GPS من مركبات الشركة أو أجهزتها

- بيانات التعريف الخاصة بالبريد الإلكتروني والاتصالات

الإطار القانوني

تخضع العديد من أنواع المعلومات السرية للموظفين المذكورة أعلاه للحماية بموجب قوانين أو لوائح محددة. ومع ذلك، يختلف نطاق الحماية من ولاية قضائية لأخرى ومن بلد لأخرى. ففي الولايات المتحدة، على سبيل المثال، يتعين على أصحاب العمل الامتثال لقانون الأمريكيين ذوي الإعاقة (ADA)، الذي ينص على الحفاظ على سرية المعلومات الطبية للموظفين وتخزينها بشكل منفصل عن ملفات الموظفين العامة.

ومن بين اللوائح الأخرى الجديرة بالملاحظة ما يلي:

- قانون الإجازة العائلية والطبية (FMLA). بموجبه، يجب الحفاظ على سرية الشهادات الطبية والتفاصيل المتعلقة بإجازة الموظف.

- قانون منع التمييز بناءً على المعلومات الجينية (GINA). يحمي هذا القانون المعلومات الجينية للموظفين والتاريخ الطبي العائلي.

- قانون الإبلاغ الائتماني العادل (FCRA). عندما يُجري أصحاب العمل تحرياتٍ عن خلفية المتقدمين لوظائفهم، فإن هذا القانون يفرض عليهم التزاماتٍ صارمة.

بالإضافة إلى ذلك، سنّت بعض الولايات قوانين شاملة للخصوصية. ومن الأمثلة على ذلك قانون خصوصية المستهلك في كاليفورنيا (CCPA/CPRA)، الذي يمنح حقوقًا وحمايةً إضافيةً لبيانات الموظفين في تلك المناطق.

في أوروبا، يُعدّ اللائحة العامة لحماية البيانات (GDPR) اللائحةَ الرئيسية لحماية الخصوصية. يجب على أي مؤسسة في الاتحاد الأوروبي تُعالج البيانات الشخصية (بما في ذلك بيانات الموظفين السرية) اتباع عدة مبادئ أساسية: أساس قانوني للمعالجة، وتقليل البيانات، وحماية البيانات، واحترام حقوق الأفراد.

إذا كانت قوتك العاملة تمتد عبر ولايات قضائية متعددة، فعليك مراعاة لوائح الخصوصية في كل منها. اتباع نهج واحد يناسب الجميع هو وصفة لفشل الامتثال. استشارة خبير قانوني متخصص في قوانين العمل وخصوصية البيانات في كل دولة تعمل بها خيار حكيم لتجنب أي مشاكل قانونية محتملة.

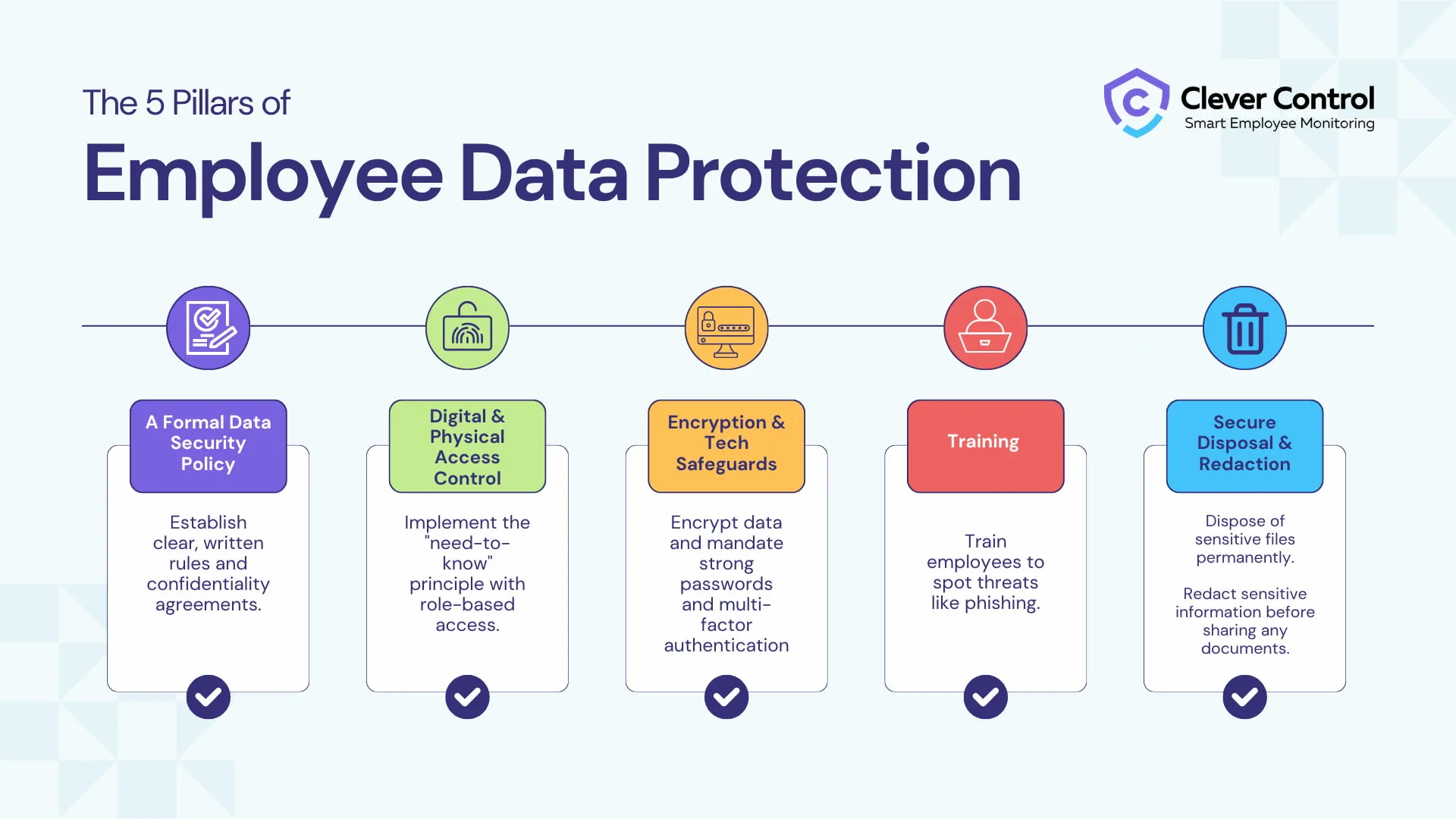

استراتيجية من خمسة ركائز للحماية

إذًا، كيف تحمي بيانات موظفيك السرية؟ نقترح خمسة ركائز أساسية لبناء نظام حماية بيانات متين.

الركيزة الأولى: سياسة شاملة لأمن البيانات

تبدأ حماية البيانات بالالتزام. تُعدّ سياسة أمن البيانات الشاملة بمثابة دستور لمنظمتك في التعامل مع المعلومات.

ما يجب القيام به:

- صِغ وثيقةً واضحةً وشاملةً. يجب أن تُحدِّد هذه الوثيقة المعلومات السرية بدقة، وتُبيِّن إجراءاتٍ واضحةً للتعامل معها، وتُبيِّن العواقب الواقعية للانتهاكات.

- توقيع اتفاقيات آمنة. هذا سيجعل سياسة التعامل مع البيانات شخصية. توقيع السياسة سيحوّل القاعدة العامة إلى التزام شخصي لكل موظف، ويكون مسؤولاً عنها.

الركيزة الثانية: التحكم في الوصول والقيود

قاعدة بيانات بدون ضوابط وصول أشبه بمنزل مفتوح الأبواب. في نظام حماية بيانات متين، لا يحق لأحد الوصول إلى البيانات إلا إذا اقتضت وظيفته ذلك.

ما يجب القيام به:

- طبّق ضوابط وصول قائمة على الأدوار. أنشئ حسابات فرعية في أنظمة الموارد البشرية، وبرامج مراقبة الموظفين، وأنظمة تخزين البيانات الأخرى، بحيث لا يتمكن المدراء وموظفو الموارد البشرية من الاطلاع إلا على المعلومات التي يحتاجونها تمامًا. لا علاقة لفريق التسويق بملف الرواتب، تمامًا كما لا يحتاج قسم المحاسبة إلى خارطة طريق تطوير المنتج.

- لا تُهمل العالم المادي. لكل ملف رقمي مُقفل، يجب أن يكون هناك خزانة ملفات مُقفلة مُقابلة. تحكّم بالمفاتيح بدقة. التشفير المُعقد لا يُجدي نفعًا إذا استطاع أحدهم ببساطة الهرب بملف ورقي.

- احتفظ بسجلات وصول لأنظمة تخزين البيانات. معرفة من وصل إلى البيانات ومتى وصل، يُنشئ سجل تدقيق قيّم.

الركيزة الثالثة: حماية البيانات باستخدام الأدوات التقنية والمادية

يجب عليك دائمًا حماية المعلومات السرية الخاصة بالموظفين، بغض النظر عن كيفية تخزينها واستخدامها، سواء كانت على خادم، أو مرسلة عبر البريد الإلكتروني، أو موجودة في مجلد على مكتب المدير.

ما يجب القيام به:

- قم بتشفير جميع البيانات الحساسة. اعتمد التشفير كوضع افتراضي لجميع معلومات الموظفين السرية، سواءً المخزنة على أجهزتك أو المنقولة عبر شبكتك.

- استخدم المصادقة متعددة العوامل. لم تعد كلمات المرور بحد ذاتها توفر حماية شاملة. تتطلب المصادقة متعددة العوامل إثبات هوية ثانيًا، وتضيف طبقة أمان إضافية. إنها طريقة مجانية وفعالة لتقليل المخاطر المحتملة.

- نفّذ سياسة نظافة المكتب. قد يبدو الأمر مفاجئًا، لكن مساحة العمل الفوضوية أو جهاز الكمبيوتر غير المقفل تُمثّل فرصةً ممتازةً لاختراق البيانات. قاعدة بسيطة - تأمين جميع المستندات وتسجيل الخروج قبل المغادرة - تُشكّل خط دفاعك الأول، ويمكن أن تُقلّل بشكل كبير من التهديدات الأمنية.

- ضع حدًا صارمًا للأجهزة الشخصية. سهولة استخدام الهاتف أو الكمبيوتر المحمول الشخصي في العمل تُعتبر بمثابة حصان طروادة. احظرها. لا يمكنك التحكم في التطبيقات غير الآمنة التي يُثبتها الموظف على الجهاز أو من يُقرضه له.

الركيزة الرابعة: التدريب

التكنولوجيا قادرة على فعل الكثير، لكنها لا تستطيع أن تحل محل الحكمة البشرية. فريقك إما أن يكون درعك الأقوى أو أضعف نقاطك. التدريب هو ما يُحدث الفارق.

ما يجب القيام به:

- اجعل التدريب سردًا، لا محاضرة. تخلّص من العروض التقديمية المقتضبة. استخدم قصصًا واقعية لتعليم الموظفين كيفية اكتشاف رسائل التصيد الاحتيالي الذكية أو مقاومة مكالمات الهندسة الاجتماعية المُضللة. اربط بين أفعالهم وسلامة الشركة.

- كرّر، عزّز، ذكّر. لا ينبغي أن يكون التدريب على الأمن حدثًا لمرة واحدة، بل سلسلة من الجلسات المنتظمة (ربع سنوية أو سنوية مثلًا). يتلاشى اليقظة دون تعزيز.

- إضفاء الطابع الديمقراطي على المسؤولية. اعتبر حماية البيانات مهمة جماعية وواجبًا مشتركًا، وستنجح.

الركيزة الخامسة: التخلص الآمن والتحرير

للبيانات عمر افتراضي. تجاهل مرحلتها الأخيرة - التخلص الآمن منها - أشبه بقفل مستند بعناية في خزنة ثم رمي المفتاح من النافذة.

ما يجب القيام به:

- تخلص من الورق بوعي. لا تكتفِ برمي المستندات في سلة المهملات، بل قطّعها إلى قطع عرضية ومزقها. اجعل صناديق التدمير شائعةً في الأماكن التي تُتداول فيها الأوراق الحساسة.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- أتقن فن التحرير. إذا كانت الوثيقة التي ستشاركها تتضمن معلومات سرية خاصة بالموظفين لا يجب الاطلاع عليها، فقم بتحريرها. للنسخ الورقية، يمكنك استخدام قلم تحديد أسود، وللوثائق الإلكترونية، يمكنك استخدام أدوات تحرير متخصصة مدعومة بالذكاء الاصطناعي.

التدابير الاستباقية والاستجابة للحوادث

تتطور التهديدات باستمرار. ورغم بذل قصارى جهدك، ستقع حوادث. يمكن لاستراتيجية فعّالة لحماية البيانات أن تقلل من هذه الحوادث وتقترح خطة عمل في حال حدوث اختراق.

أولاً، راجع ضوابطك بانتظام. فالقاعدة التي لا تُطبّق سرعان ما تصبح قاعدةً غير ذات أهمية. الاتساق في المساءلة هو ما يفصل وثيقة السياسة عن الواقع العملي.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

يجب أن تشمل خطتك كيفية احتواء الضرر، وتقييم الأثر، والوفاء بواجبات الإخطار القانوني، والأهم من ذلك، إصلاح الثغرة الأمنية. عندما تكون كل ثانية مهمة، تكون هذه الخطة بمثابة بوصلتك.

خاتمة

حماية معلومات الموظفين السرية التزامٌ مستمر. يتطلب ذلك تطبيق تدابير أمنية شاملة لجميع المعلومات الحساسة، بما في ذلك تلك التي تتجاوز البيانات الشخصية المُعرِّفة عادةً، ووضع خطة فعّالة للاستجابة للاختراقات. وبذلك، فإنك لا تُطبِّق معايير الامتثال فحسب، بل تُهيئ بيئة عمل أكثر أمانًا للجميع.