Çalışanların Gizli Bilgileri Nasıl Korunur: Kurallar ve Çözümler

Şirketiniz, sosyal güvenlik numaraları, tıbbi kayıtlar, doğum tarihleri ve iş bilgisayarlarındaki günlük aktiviteler de dahil olmak üzere birçok hassas çalışan bilgisini topluyor. Bu verileri korumak yalnızca etik ve güven meselesi değil; bir veri ihlali, önemli yasal ve mali sonuçlar doğuracaktır.

Peki, çalışanlarınızın gizli bilgilerini nasıl güvence altına alırsınız? Kişisel kimlik bilgileri gibi bariz olanlardan, çalışan izleme analizleri gibi sıklıkla gözden kaçanlara kadar hassas verilerin tüm kapsamını belirleyerek başlamalısınız. Ardından, güvenlik sisteminizi oluşturursunuz. Bu, sıkı erişim sınırlamaları uygulamak, verileri şifrelemek ve sürekli eğitim yoluyla çalışanlarınızı potansiyel bir güvenlik açığından ilk savunma hattınıza dönüştürmek anlamına gelir.

Güçlü veri korumasına giden yol sistematiktir. Sorumlu olduğunuz temel bilgi kategorilerini, bu verilerin korunmasını gerektiren yasal çerçeveyi ve verilerinizi güvence altına almanıza yardımcı olacak pratik ve uygulanabilir çözümleri keşfedelim.

Korunmaya Ne Gerekir ve Neden?

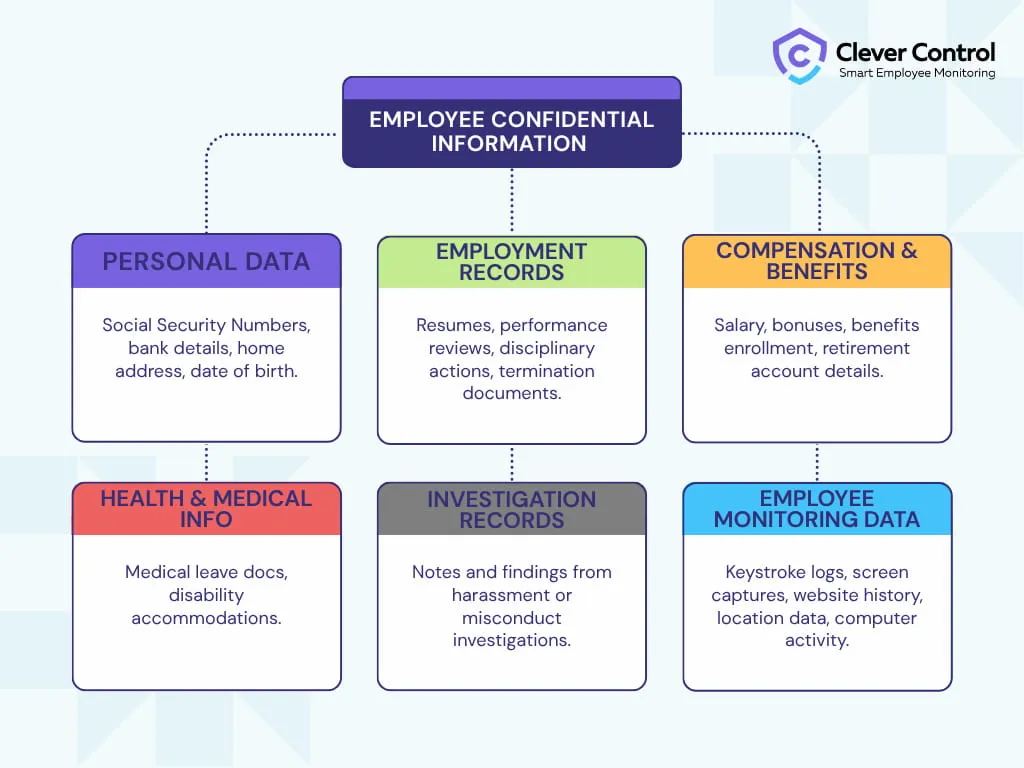

Herhangi bir savunma oluşturmadan önce, öncelikle bölgenin haritasını çıkarmalısınız. Çalışanların gizli bilgileri tam olarak nedir? Genellikle bunları kişisel olarak tanımlanabilir veriler, örneğin Sosyal Güvenlik numarası veya banka hesap bilgileri olarak düşünürüz. Ancak hassas bilgiler pratikte bu sınırların çok ötesine geçer.

Çalışan Gizli Bilgileri Nedir?

Personel dosyasının ötesini düşünün. İşe alım görüşmesinden son çıkış görüşmesine kadar, kişinin tüm istihdam süreci boyunca hassas veriler oluşturursunuz. Bu veriler şu şekilde kategorilere ayrılabilir:

Kişisel olarak tanımlanabilir bilgiler (PII)

Bunlar, bir kişiyi tanımlayabilecek en hassas verilerden bazılarıdır. Ele geçirilirse kimlik hırsızlığına ve diğer ciddi sonuçlara yol açabilir. Bunlar, pazarlık konusu olmayan, mutlaka korunması gereken bilgiler listesidir:

- Sosyal Güvenlik numaraları

- Ev adresi ve kişisel iletişim bilgileri

- Doğum tarihi

- Maaş bordrosu için banka hesap bilgileri

- Medeni durum ve bakmakla yükümlü olunan kişi bilgileri

İstihdam kayıtları

İlk bakışta bu kayıtlar çok önemli görünmeyebilir, ancak gizlilikleri adalet ve güvenin sağlanması açısından çok önemlidir. İstihdam kayıtları şunlardır:

- İş başvuruları ve özgeçmişler

- Röportaj notları

- İstihdam sözleşmeleri

- Performans değerlendirmeleri, disiplin yazıları ve resmi uyarılar.

- Fesih kayıtları ve istifa mektupları.

Finansal veriler

Belki de çoğu çalışan için en hassas konu olan bu bilginin, şirket içi çatışmaları ve dışarıdan hedef alınmaları önlemek için azami özenle korunması gerekir.

- Maaş

- Maaş detayları

- Bonuslar

- Teşvik primi

- Fayda kayıt formları (sağlık, diş, hayat sigortası)

- Emeklilik planı hesap detayları ve katkıları

Sağlık ve tıbbi bilgiler

Bu kategori, farklı ülkelerde değişiklik gösterebilen sıkı düzenlemeler ağıyla yönetilir ve şunları içerir:

- Sertifikaları ve tıbbi belgeleri bırakın

- Makul düzenlemelerin kayıtları

- İşçi tazminatı talep dosyaları

- Uyuşturucu testi sonuçları ve fiziksel muayene raporları

- Devamsızlıklar için sunulan doktor raporları

Genellikle yasal olarak gerekli olan kritik bir en iyi uygulama, bu kayıtları genel personel dosyasından tamamen ayrı, ayrı ve güvenli bir tıbbi dosyada saklamaktır.

Soruşturma kayıtları

Taciz, ayrımcılık veya diğer uygunsuz davranışların soruşturulması son derece hassas veriler oluşturur. Bu veriler tehlikeye atılırsa, yalnızca soruşturmayı değil, aynı zamanda iş yeri kültürünü de bozabilir ve yasal sonuçlara yol açabilir. Soruşturma kayıtları şunlardır:

- Yazılı şikayet beyanları

- Tanık görüşme notları ve özetleri

- Toplanan kanıtlar (e-postalar, raporlar)

- Son soruşturma raporları ve sonuçları

Çalışan İzleme Verileri

İzleme yazılımları tarafından toplanan veriler, çalışanınızın ayrıntılı bir dijital profilidir. Bu verilere, personel dosyasındaki ciddiyetinizle aynı şekilde yaklaşın.

- Tuş vuruşu kayıtları ve web sitesi kullanım geçmişi

- Ekran görüntüleri ve etkinlik düzeyleri

- Şirket araçlarından veya cihazlarından GPS konum verileri

- E-posta ve iletişim meta verileri

Yasal Çerçeve

Yukarıda belirtilen çalışan gizli bilgilerinin çoğu, belirli kanunlar veya yönetmelikler kapsamında korunmaktadır. Ancak, koruma kapsamı yargı bölgesinden yargı bölgesine ve ülkeden ülkeye değişiklik göstermektedir. Örneğin, Amerika Birleşik Devletleri'nde işverenler, çalışanların tıbbi bilgilerinin gizli tutulmasını ve genel personel dosyalarından ayrı olarak saklanmasını gerektiren Engelli Amerikalılar Yasası'na (ADA) uymak zorundadır.

Diğer önemli düzenlemeler ise şöyle:

- Aile ve Tıbbi İzin Yasası (FMLA). Bu yasaya göre, çalışanların tıbbi belgeleri ve izinlerine ilişkin bilgiler gizli tutulmalıdır.

- Genetik Bilgi Ayrımcılığının Önlenmesi Yasası (GINA), çalışanların genetik bilgilerini ve aile tıbbi geçmişini korur.

- Adil Kredi Raporlama Yasası (FCRA). İşverenlerin işe alım kararları için geçmiş kontrolleri yapması, bu düzenlemeye sıkı yükümlülükler getirmektedir.

Ayrıca, bazı eyaletler kapsamlı gizlilik yasaları çıkarmıştır. Bunlardan biri, söz konusu bölgelerdeki çalışan verilerine daha fazla hak ve koruma sağlayan Kaliforniya Tüketici Gizliliği Yasası'dır (CCPA/CPRA).

Avrupa'da, Genel Veri Koruma Yönetmeliği (GDPR) temel gizlilik düzenlemesidir. AB'de kişisel verileri (çalışanların gizli verileri de dahil) işleyen tüm kuruluşlar, aşağıdaki temel ilkelere uymalıdır: işleme için yasal dayanak, veri en aza indirme, veri koruma ve bireylerin haklarına saygı.

Çalışanlarınız birden fazla yargı bölgesine yayılmışsa, bu yargı bölgelerinin her birindeki gizlilik düzenlemelerini göz önünde bulundurmalısınız. Tek tip bir yaklaşım, uyumsuzluğa davetiye çıkarır. Faaliyet gösterdiğiniz her ülkenin istihdam ve veri gizliliği yasaları konusunda uzmanlaşmış bir hukuk uzmanına danışmak, olası yasal sorunlardan kaçınmanıza yardımcı olacak akıllıca bir seçimdir.

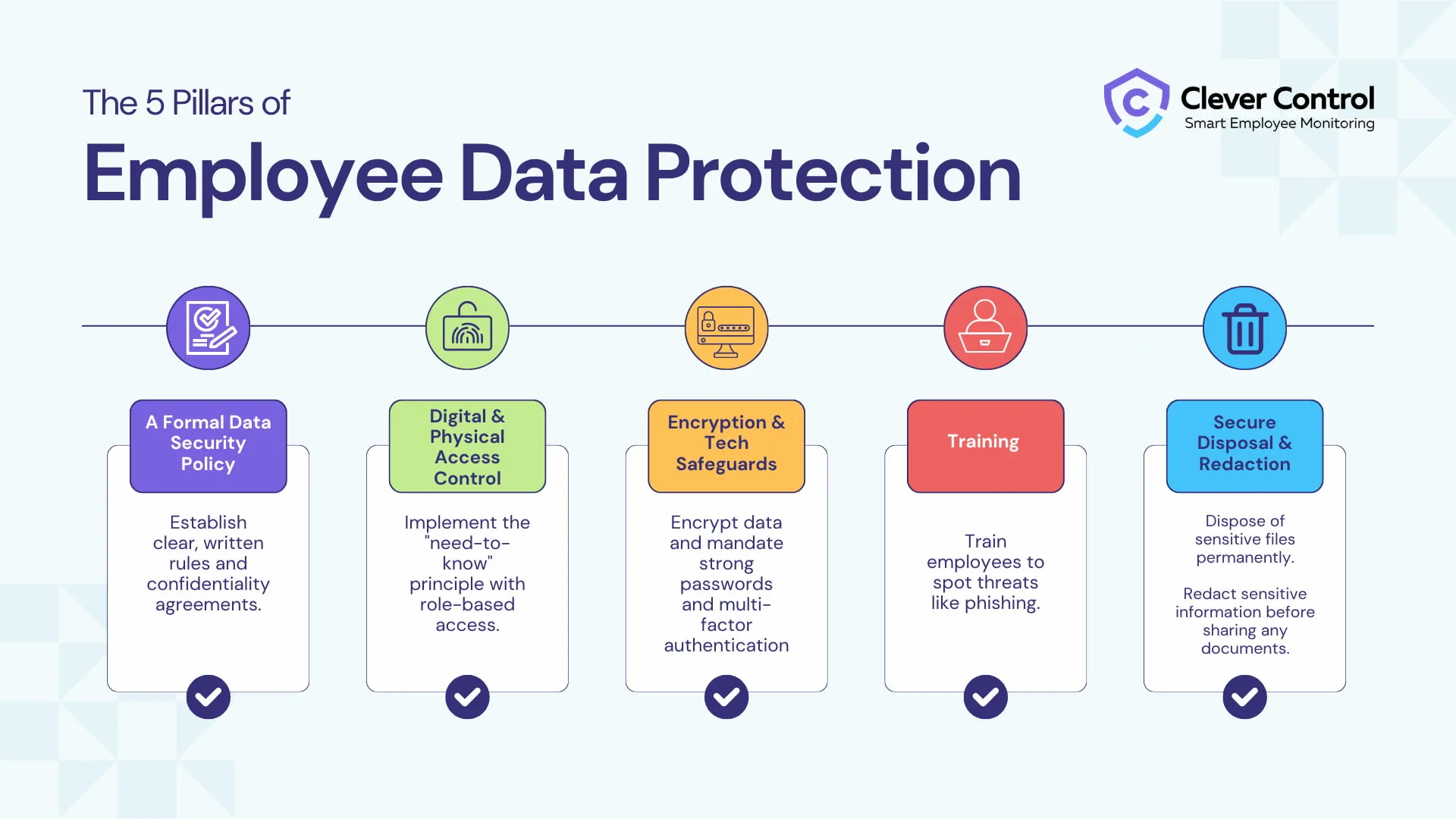

Koruma İçin 5 Temelli Strateji

Peki, çalışanlarınızın gizli verilerini nasıl korursunuz? Sağlam bir veri koruma sistemi inşa edebilmeniz için beş temel ilke öneriyoruz.

1. Sütun: Kapsamlı Bir Veri Güvenliği Politikası

Veri koruması taahhütle başlar. Kapsamlı bir veri güvenliği politikası, kuruluşunuzun bilgi işleme anayasası görevi görür.

Ne yapalım:

- Açık ve kapsamlı bir belge hazırlayın. Gizli bilgileri net bir şekilde tanımlamalı, net işlem prosedürleri belirlemeli ve ihlallerin gerçek dünyadaki sonuçlarını özetlemelidir.

- İmzalı sözleşmeleri güvence altına alın. Bu, veri işleme politikasını kişiselleştirecektir. Politikanın imzalanması, genel bir kuralı, her çalışanın sorumlu olacağı kişisel bir taahhüde dönüştürecektir.

2. Sütun: Erişim Kontrolü ve Sınırlama

Erişim kontrolleri olmayan bir veritabanı, tüm kapıları açık bir eve benzer. Sağlam bir veri koruma sisteminde, işi gerektirmedikçe hiç kimse verilere erişememelidir.

Ne yapalım:

- Rol tabanlı erişim kontrolleri uygulayın. İK sistemlerinizde, çalışan takip yazılımlarınızda ve diğer veri depolama sistemlerinizde alt hesaplar oluşturun, böylece yöneticiler ve İK personeli yalnızca ihtiyaç duydukları bilgileri görebilir. Pazarlama ekibinin bordro klasöründe işi olmadığı gibi, muhasebe ekibinin de ürün geliştirme yol haritasına ihtiyacı yoktur.

- Fiziksel dünyayı ihmal etmeyin. Kilitli her dijital dosya için, ona karşılık gelen kilitli bir dosya dolabı bulunmalıdır. Anahtarları titizlikle kontrol edin. Birisi bir kağıt dosyayla öylece yürüyüp gidebiliyorsa, en gelişmiş şifreleme bile işe yaramaz.

- Veri depolama sistemleriniz için erişim kayıtlarını tutun. Kimin neye ne zaman eriştiğini bilmek, paha biçilmez bir denetim izi oluşturur.

3. Sütun: Teknoloji ve Fiziksel Araçlar ile Veri Koruması

Çalışanların gizli bilgilerini, ister sunucuda olsun, ister e-postayla gönderilmiş olsun, isterse yöneticinin masasındaki bir klasörde olsun, nasıl saklandığı ve kullanıldığına bakmaksızın her zaman korumalısınız.

Ne yapalım:

- Tüm hassas verileri şifreleyin. Şifrelemeyi, hem cihazlarınızda hareketsizken hem de ağınız üzerinden aktarılırken tüm çalışan gizli bilgileri için varsayılan bir durum olarak ele alın.

- Çok faktörlü kimlik doğrulamayı kullanın. Parolalar artık tek başına tam bir koruma sağlamaz. Çok faktörlü kimlik doğrulama, ikinci bir kimlik doğrulaması gerektirir ve ekstra bir güvenlik katmanı ekler. Potansiyel riskleri azaltmanın ücretsiz ve etkili bir yoludur.

- Temiz masa politikasını uygulayın. Ne kadar şaşırtıcı görünse de, dağınık bir çalışma alanı veya kilidi açılmış bir bilgisayar, veri ihlali için mükemmel bir fırsat sunar. Basit bir kural - tüm belgeleri güvence altına almak ve ayrılmadan önce oturumu kapatmak - ilk savunma hattınızı oluşturur ve güvenlik tehditlerini önemli ölçüde azaltabilir.

- Kişisel cihazlara kesin bir çizgi çekin. Kişisel bir telefon veya dizüstü bilgisayarı iş için kullanmanın kolaylığı bir Truva atıdır. Bunu yasaklayın. Çalışanın cihaza hangi potansiyel olarak güvenli olmayan uygulamaları yükleyeceğini veya cihazı kime ödünç vereceğini kontrol edemezsiniz.

4. Sütun: Eğitim

Teknoloji birçok şey yapabilir, ancak insan yargısının yerini tutamaz. Ekibiniz ya en güçlü kalkanınızdır ya da en zayıf halkanız. Fark yaratan şey eğitimdir.

Ne yapalım:

- Eğitimi bir ders değil, bir anlatı haline getirin. Madde işaretli slaytları bir kenara bırakın. Çalışanlara akıllıca bir kimlik avı e-postasını nasıl tespit edeceklerini veya manipülatif bir sosyal mühendislik çağrısına nasıl direneceklerini öğretmek için gerçek hikayeler kullanın. Eylemleri ile şirketin güvenliği arasındaki noktaları birleştirin.

- Tekrarla, pekiştir, hatırlat. Güvenlik eğitimi tek seferlik bir etkinlik olmamalı. Düzenli oturumlar dizisi (örneğin, üç aylık veya yıllık) şeklinde olmalıdır. Tetikte olma durumu pekiştirme olmadan azalır.

- Sorumluluğu demokratikleştirin. Veri korumayı kolektif bir misyon, paylaşılan bir görev olarak çerçeveleyin, o zaman başarılı olursunuz.

5. Sütun: Güvenli İmha ve Düzenleme

Verilerin bir ömrü vardır. Son aşamasını - güvenli imha - göz ardı etmek, bir belgeyi dikkatlice bir kasaya kilitleyip ardından anahtarı pencereden dışarı atmak gibidir.

Ne yapalım:

- Kağıtları bilinçli bir şekilde imha edin. Belgeleri geri dönüşüme atmayın. Kesip parçalayın. Hassas evrakların bulunduğu alanlarda imha kutularını çöp kutuları kadar yaygın hale getirin.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Redaksiyon sanatında ustalaşın. Paylaşmak üzere olduğunuz belge, çalışanların görmemesi gereken gizli bilgilerini içeriyorsa, bu bilgileri redaksiyondan geçirin. Fiziksel kopyalar için siyah keçeli kalem, elektronik belgeler için ise yapay zeka destekli özel redaksiyon araçları kullanabilirsiniz.

Proaktif Önlemler ve Olay Müdahalesi

Tehditler sürekli gelişir. En iyi çabalarınıza rağmen olaylar yaşanacaktır. Güçlü bir veri koruma stratejisi, bu olayları en aza indirebilir ve bir ihlal durumunda bir eylem planı önerebilir.

Öncelikle, kontrollerinizi düzenli olarak denetleyin. Uygulanmayan bir kural, hızla önemsiz bir kurala dönüşür. Hesap verebilirlikteki tutarlılık, bir politika belgesini operasyonel gerçeklikten ayıran şeydir.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Planınız, hasarı nasıl kontrol altına alacağınızı, etkiyi nasıl değerlendireceğinizi, yasal bildirim yükümlülüklerini nasıl yerine getireceğinizi ve en önemlisi, güvenlik açığını nasıl kapatacağınızı kapsamalıdır. Her saniyenin önemli olduğu durumlarda, bu plan sizin pusulanızdır.

Çözüm

Gizli çalışan bilgilerinin korunması sürekli bir taahhüttür. Bu, olağan kişisel tanımlanabilir verilerin ötesinde tüm hassas bilgiler için kapsamlı güvenlik önlemlerinin uygulanmasını ve güçlü bir ihlal müdahale planı oluşturulmasını gerektirir. Bunu yaparken, yalnızca bir uyumluluk kutusunu işaretlemekle kalmıyor, herkes için daha güvenli ve emniyetli bir iş yeri yaratıyorsunuz.