Hogyan védjük meg az alkalmazottak bizalmas adatait: szabályok és megoldások

Vállalata sok érzékeny munkavállalói adatot gyűjt, beleértve a társadalombiztosítási számokat, az orvosi feljegyzéseket, a születési dátumokat és a napi tevékenységet a munkahelyi számítógépeken. Ezen adatok védelme nem csak etikai és bizalom kérdése; az adatvédelmi incidens jelentős jogi és pénzügyi következményekkel jár.

Tehát hogyan védheti meg az alkalmazottak bizalmas adatait? Kezdje az érzékeny adatok teljes körének azonosításával, a nyilvánvalótól, mint például a személyazonosító adatok, a gyakran figyelmen kívül hagyottakig, mint például az alkalmazottak megfigyelésének elemzése. Ezután építse fel a biztonsági rendszerét. Ez azt jelenti, hogy szigorú hozzáférési korlátokat kell betartani, titkosítani kell az adatokat, és konzisztens képzéssel a potenciális sebezhetőségből az első védelmi vonallá kell alakítani a munkaerőt.

A szisztematikus adatvédelemhez vezető út szisztematikus. Fedezzük fel azokat az alapvető információkategóriákat, amelyekért Ön felelős, azt a jogi keretet, amely megköveteli ezen adatok védelmét, és azokat a gyakorlati, megvalósítható megoldásokat, amelyek segítenek az adatok védelmében.

Mire van szükség védelemre és miért

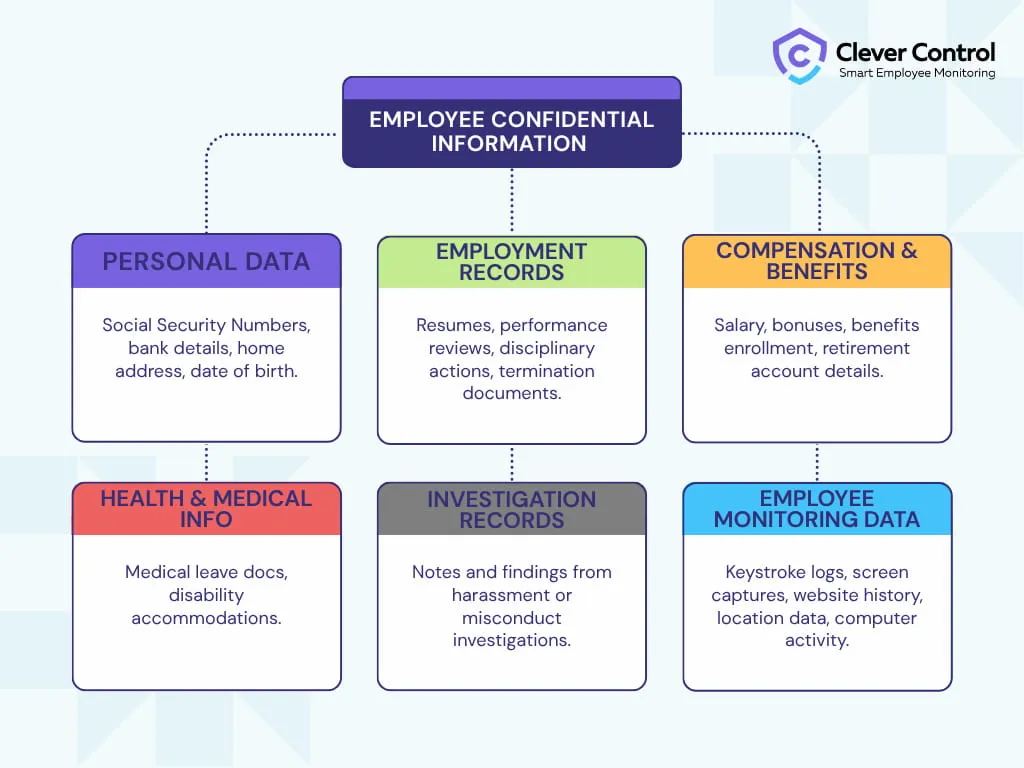

Mielőtt bármilyen védelmet építene, először fel kell térképeznie a területet. Mi is pontosan a munkavállalói bizalmas információ? Általában személyazonosításra alkalmas adatként gondolunk rá, például társadalombiztosítási számra vagy bankszámlaadatokra. Az érzékeny információk azonban a gyakorlatban messze túlmutatnak ezeken a határokon.

Mi az alkalmazotti bizalmas információ?

Gondoljon túl a személyi aktán. Érzékeny adatokat hoz létre a teljes munkaviszony során, a toborzási felhívástól a végső kilépési interjúig. Ezek az adatok a következő kategóriákba sorolhatók:

Személyazonosításra alkalmas adatok (PII)

Ez a legérzékenyebb adat, amely képes azonosítani az egyént. Ha veszélybe kerül, személyazonosság-lopáshoz és egyéb súlyos következményekhez vezethet. Ez a nem vitatható kötelező védelem lista:

- Társadalombiztosítási számok

- Otthoni cím és személyes elérhetőség

- Születési idő

- Bankszámla adatai a bérszámfejtéshez

- Családi állapot és eltartott adatok

Foglalkoztatási nyilvántartások

Első pillantásra ezek a feljegyzések nem tűnnek jelentőségteljesnek, de titkosságuk kulcsfontosságú a tisztesség és a bizalom megőrzésében. A foglalkoztatási nyilvántartások a következők:

- Állásfelvételek és önéletrajzok

- Interjú jegyzetek

- Munkaszerződések

- Teljesítményértékelések, fegyelmi feljegyzések és hivatalos figyelmeztetések.

- Felmondási jegyzőkönyvek és felmondólevelek.

Pénzügyi adatok

A legtöbb alkalmazott számára talán a legérzékenyebb téma, ezeket az információkat rendkívüli gondossággal kell őrizni, hogy elkerüljük a belső konfliktusokat és a külső célzást.

- Fizetés

- Bérrészletek

- Bónuszok

- Ösztönző fizetés

- Juttatási jelentkezési lapok (egészségügyi, fogászati, életbiztosítás)

- Nyugdíjpénztári számla részletei és járulékai

Egészségügyi és orvosi információk

Ezt a kategóriát szigorú szabályozások hálója szabályozza, amelyek országonként eltérőek lehetnek, és a következőket tartalmazzák:

- Hagyja a bizonyítványokat és az orvosi dokumentumokat

- Az ésszerű szállások nyilvántartása

- Munkavállalók kártérítési kérelmei

- Kábítószer-vizsgálati eredmények és fizikális vizsgálati jelentések

- Hiányzásról benyújtott orvosi jegyzetek

Egy kritikus bevált gyakorlat, amelyet gyakran törvény ír elő, hogy ezeket a feljegyzéseket egy különálló, biztonságos orvosi fájlban tárolják, az általános személyzeti aktától teljesen függetlenül.

Vizsgálati jegyzőkönyvek

A zaklatás, diszkrimináció vagy más helytelen magatartás kivizsgálása rendkívül érzékeny adatokat hoz létre. Ha kompromittálódnak, ezek az adatok nemcsak a nyomozást, hanem a munkahelyi kultúrát is tönkretehetik, és jogi következményekhez vezethetnek. A vizsgálati jegyzőkönyvek a következők:

- Írásbeli panaszbejelentések

- Tanúkihallgatási jegyzetek és összefoglalók

- Összegyűjtött bizonyítékok (e-mailek, jelentések)

- Záró vizsgálati jelentések és következtetések

Munkavállalói megfigyelési adatok

A felügyeleti szoftver által gyűjtött adatok az Ön alkalmazottjának részletes digitális profilja. Kezelje ezeket az adatokat ugyanolyan komolyan, mint a személyzeti fájlokat.

- Billentyűleütési naplók és webhelyhasználati előzmények

- Képernyőfelvételek és tevékenységi szintek

- GPS helyadatok vállalati járművekről vagy eszközökről

- E-mail és kommunikációs metaadatok

A jogi keret

A munkavállalók bizalmas információinak a fenti típusai közül sokat speciális törvények vagy szabályozások védenek. A védelem hatálya azonban joghatóságonként és országonként eltérő. Az Egyesült Államokban például a munkaadóknak be kell tartaniuk az amerikaiak fogyatékossággal élő törvényét (ADA), amely előírja, hogy az alkalmazottak egészségügyi adatait bizalmasan kell kezelni, és az általános személyzeti aktáktól elkülönítve kell tárolni.

További figyelemre méltó szabályozások:

- A családi és egészségügyi szabadságról szóló törvény (FMLA). Ennek értelmében az orvosi igazolásokat és a munkavállaló szabadságával kapcsolatos adatokat titokban kell tartani.

- A genetikai információs diszkrimináció-ellenes törvény (GINA). Megvédi az alkalmazottak genetikai információit és családi kórtörténetét.

- A Fair Credit Reporting Act (FCRA). Amikor a munkáltatók háttérellenőrzést végeznek foglalkoztatási döntéseikhez, ez a szabályozás szigorú kötelezettségeket ró rájuk.

Ezenkívül néhány állam átfogó adatvédelmi törvényeket fogadott el. Ilyen például a kaliforniai fogyasztói adatvédelmi törvény (CCPA/CPRA), amely további jogokat és védelmet biztosít az alkalmazottak adatainak ezekben a régiókban.

Európában az általános adatvédelmi rendelet (GDPR) a fő adatvédelmi szabályozás. Az EU-ban minden olyan szervezetnek, amely személyes adatokat dolgoz fel (beleértve az alkalmazottak bizalmas adatait is), számos kulcsfontosságú elvet követnie kell: a feldolgozás jogalapját, az adatok minimalizálását, az adatvédelmet és az egyének jogainak tiszteletben tartását.

Ha alkalmazottai több joghatóságot is felölelnek, akkor ezeknek a joghatóságoknak mindegyikében figyelembe kell vennie az adatvédelmi előírásokat. Az univerzális megközelítés a megfelelési kudarc receptje. Bölcs választás, ha olyan jogi szakértővel fordul, aki az Ön tevékenysége szerinti ország foglalkoztatási és adatvédelmi törvényeire szakosodott, és segít elkerülni az esetleges jogi problémákat.

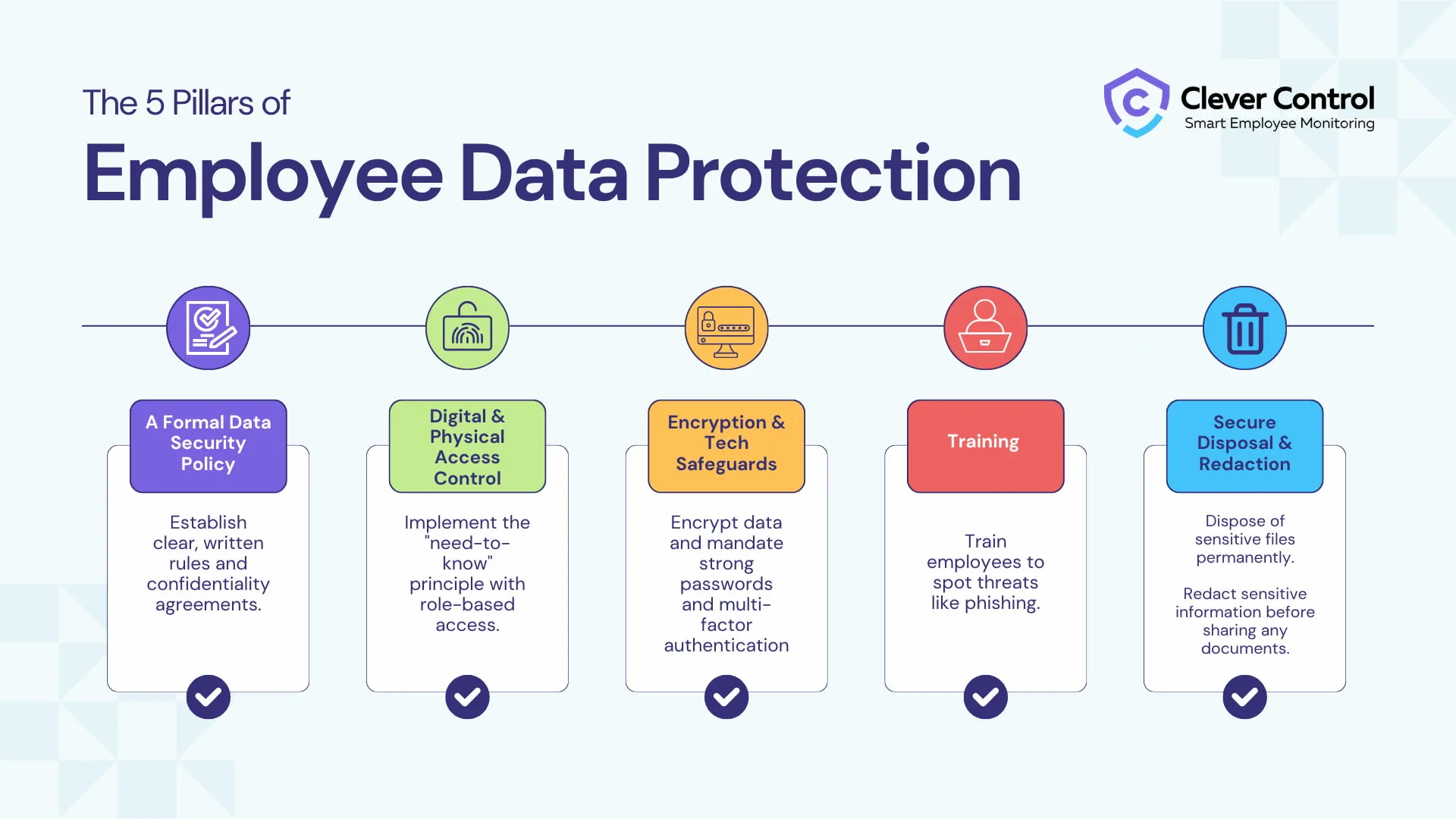

Öt pilléres védelmi stratégia

Tehát hogyan védheti meg az alkalmazottak bizalmas adatait? Öt pillért javasolunk, amelyekre szilárd adatvédelmi rendszert építhet.

1. pillér: Átfogó adatbiztonsági politika

Az adatvédelem az elkötelezettséggel kezdődik. Az átfogó adatbiztonsági szabályzat szolgál szervezete alapszabályaként az információkezeléshez.

Mit kell tenni:

- Készítsen világos, átfogó dokumentumot. Pontosan meg kell határoznia a bizalmas információkat, egyértelmű kezelési eljárásokat kell felvázolnia, és fel kell vázolnia a jogsértések valós következményeit.

- Biztonságos aláírt megállapodások. Ezzel személyessé válik az adatkezelési szabályzat. A szabályzat aláírása egy általános szabályt alakít át minden munkavállaló személyes elkötelezettségévé, amelyért felelősséggel tartoznak.

2. pillér: Beléptetés és korlátozás

A hozzáférés-ellenőrzés nélküli adatbázis olyan, mint egy ház, ahol minden ajtó nyitva van. Egy szilárd adatvédelmi rendszerben senki sem férhet hozzá az adatokhoz, hacsak a munkája nem követeli meg.

Mit kell tenni:

- Szerepalapú hozzáférés-szabályozás végrehajtása. Hozzon létre alszámlákat a HR-rendszereiben, a dolgozói megfigyelő szoftverekben és más adattároló rendszerekben, így a vezetők és a HR-esek csak azokat az információkat láthatják, amelyekre feltétlenül szükségük van. A marketing csapatnak nincs dolga a bérszámfejtési mappában, ahogy a könyvelésnek sincs szüksége a termékfejlesztési ütemtervre.

- Ne hagyja figyelmen kívül a fizikai világot. Minden zárolt digitális fájlhoz egy megfelelő zárolt iratszekrénynek kell lennie. A vezérlőgombokat aprólékosan. A legkifinomultabb titkosítás hiábavaló, ha valaki egyszerűen el tud menni egy papírmappával.

- Vezessen hozzáférési naplókat az adattároló rendszerekről. Felbecsülhetetlen értékű ellenőrzési nyomvonalat hoz létre annak ismerete, hogy ki mihez férhetett hozzá és mikor.

3. pillér: Adatvédelem műszaki és fizikai eszközökkel

Mindig meg kell védenie az alkalmazottak bizalmas adatait, függetlenül attól, hogyan tárolják és használják őket, akár szerveren vannak, akár e-mailben küldik, vagy a vezető asztalán lévő mappában.

Mit kell tenni:

- Minden érzékeny adat titkosítása. Kezelje a titkosítást alapértelmezett állapotként minden alkalmazotti bizalmas információhoz, mind az eszközökön nyugalmi állapotban, mind a hálózaton való továbbítás során.

- Használjon többtényezős hitelesítést. A jelszavak önmagukban már nem jelentenek teljes védelmet. A többtényezős hitelesítéshez egy második személyazonosság-igazolásra van szükség, és további biztonsági réteget ad hozzá. Ez egy ingyenes és hatékony módszer a lehetséges kockázatok csökkentésére.

- Kövesse a tiszta asztalra vonatkozó szabályzatot. Bármilyen meglepőnek is tűnik, egy zsúfolt munkaterület vagy egy zárolatlan számítógép kiváló lehetőséget jelent az adatszivárgásra. Egy egyszerű szabály – az összes dokumentum biztonságba helyezése és a kijelentkezés, mielőtt elindulna – létrehozza az első védelmi vonalat, és jelentősen csökkentheti a biztonsági fenyegetéseket.

- Húzz kemény vonalat a személyes eszközökön. A személyes telefon vagy laptop munkahelyi használatának kényelme egy trójai faló. Tiltsd meg. Nem szabályozhatja, hogy az alkalmazott milyen potenciálisan nem biztonságos alkalmazásokat telepít az eszközre, vagy kinek adja kölcsön.

4. pillér: Képzés

A technológia sok mindenre képes, de nem helyettesítheti az emberi ítélőképességet. A csapatod vagy a legerősebb pajzsod, vagy a leggyengébb láncszem. A képzés jelenti a különbséget.

Mit kell tenni:

- Tedd a képzést narratívává, ne előadássá. Dobja el a golyóscsúcsokat. Használjon valós történeteket, hogy megtanítsa az alkalmazottaknak, hogyan találjanak ki egy ügyes adathalász e-mailt, vagy hogyan álljanak ellen a manipulatív social engineering hívásnak. Kapcsolja össze a pontokat tetteik és a vállalat biztonsága között.

- Ismételje meg, erősítse meg, emlékeztesse. A biztonsággal kapcsolatos képzés nem lehet egyszeri esemény. Rendszeres üléssorozatnak kell lennie (például negyedévente vagy évente). Az éberség erősítés nélkül elhalványul.

- Demokratizálja a felelősséget. Fedezze fel az adatvédelmet kollektív küldetésként, megosztott kötelességként, és akkor sikerülni fog.

5. pillér: Biztonságos selejtezés és szerkesztés

Az adatoknak élettartamuk van. Utolsó szakaszának figyelmen kívül hagyása – a biztonságos selejtezés – olyan, mintha gondosan bezárnánk egy dokumentumot a páncélszekrénybe, majd kidobnánk a kulcsot az ablakon.

Mit kell tenni:

- Célszerűen semmisítse meg a papírt. Ne csak a dokumentumokat dobja az újrahasznosításba. Vágja keresztbe és aprítsa fel őket. Legyen olyan gyakori a megsemmisítő kukák, mint a szemetesek az érzékeny papírmunkát kezelő területeken.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Sajátítsd el a szerkesztés művészetét. Ha a megosztani kívánt dokumentum az alkalmazottak bizalmas adatait tartalmazza, amelyeket nem szabad látni, törölje le ezeket az információkat. Fizikai másolatokhoz fekete jelölőt, elektronikus dokumentumokhoz pedig speciális mesterséges intelligenciával működő szerkesztőeszközöket használhat.

Proaktív intézkedések és reagálás az eseményekre

A fenyegetések folyamatosan fejlődnek. Minden igyekezete ellenére történnek incidensek. Egy robusztus adatvédelmi stratégia minimalizálhatja ezeket az incidenseket, és cselekvési tervet javasolhat a jogsértés esetére.

Először is rendszeresen ellenőrizze az ellenőrzéseket. Egy szabály, amelyet nem hajtanak végre, gyorsan olyan szabállyá válik, amely nem számít. Az elszámoltathatóság következetessége az, ami elválaszt egy politikai dokumentumot a működési valóságtól.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

A tervnek ki kell terjednie a kár megfékezésére, a hatás felmérésére, a jogi értesítési kötelezettségek teljesítésére, és – ami a legfontosabb – a sebezhetőség befoltozása. Amikor minden másodperc számít, ez a terv az iránytűd.

Következtetés

Az alkalmazottak bizalmas információinak védelme folyamatos elkötelezettség. Átfogó biztonsági intézkedések bevezetését követeli meg minden érzékeny információra vonatkozóan, beleértve a szokásos személyes azonosításra alkalmas adatokon túlmutatókat is, valamint egy robusztus incidens elleni reagálási tervet. Ezzel nem csak egy megfelelőségi jelölőnégyzetet jelöl be, hanem mindenki számára biztonságosabb munkahelyet teremt.