如何保护员工机密信息:规则与解决方案

您的公司收集了大量敏感的员工信息,包括社保号码、医疗记录、出生日期以及日常办公电脑活动。保护这些数据不仅事关道德和信任;数据泄露还将带来严重的法律和财务后果。

那么,如何保护员工机密信息?您应该首先识别敏感数据的全部范围,从显而易见的数据(例如个人身份信息)到经常被忽视的数据(例如员工监控分析数据)。然后,构建安全系统。这意味着要实施严格的访问限制、加密数据,并通过持续的培训,将员工从潜在的漏洞转变为第一道防线。

实现强健数据保护的途径是系统性的。让我们来探索您负责的基本信息类别、要求保护这些数据的法律框架,以及帮助您保护数据的切实可行的解决方案。

什么需要保护以及为什么

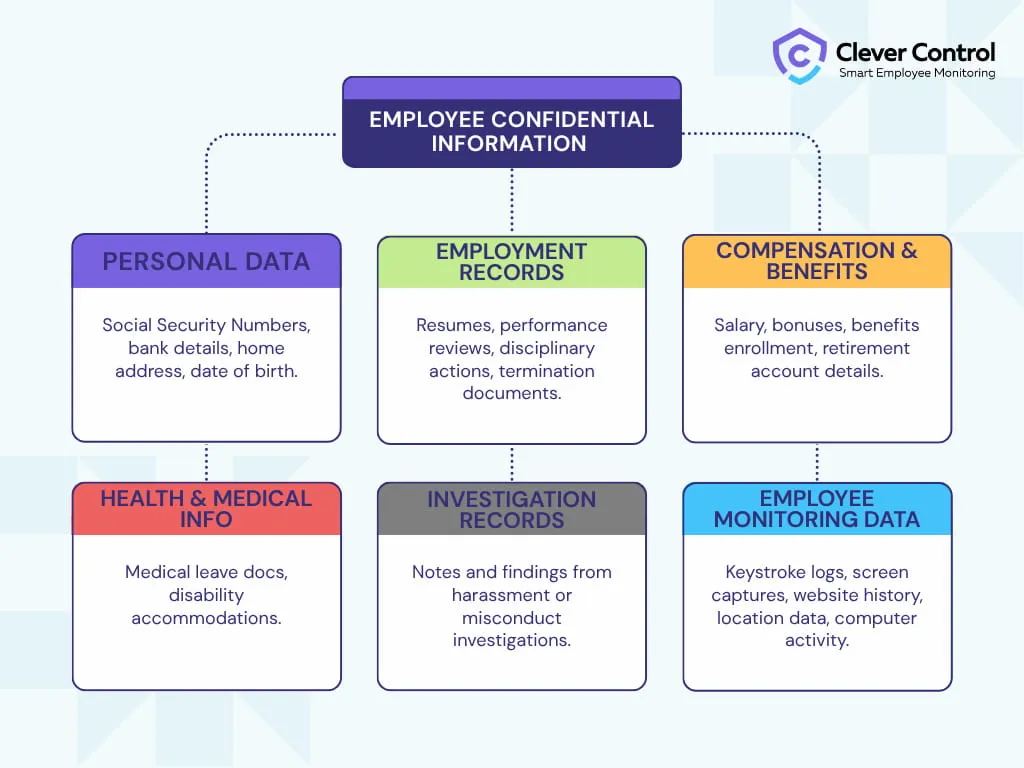

在构建任何防御措施之前,必须先划定范围。员工机密信息究竟是什么?通常,我们认为它是个人身份数据,例如社保号码或银行账户信息。然而,在实践中,敏感信息远远超出了这些界限。

什么是员工机密信息?

超越人事档案的范畴。从招聘电话到最终的离职面试,整个员工的整个就业过程中都会产生敏感数据。这些数据可以分为以下几类:

个人身份信息(PII)

这些数据属于最敏感的数据,能够识别个人身份。一旦泄露,可能导致身份盗窃和其他严重后果。以下是一份不容置疑的必须保护的数据清单:

- 社会安全号码

- 家庭住址和个人联系方式

- 出生日期

- 工资单的银行账户详细信息

- 婚姻状况和受抚养人信息

就业记录

乍一看,这些记录可能不那么重要,但它们的保密性是维护公平和信任的关键。就业记录包括:

- 求职申请和简历

- 采访笔记

- 雇佣合同

- 绩效评估、纪律处分和正式警告。

- 终止记录和辞职信。

财务数据

对于大多数员工来说,这可能是最敏感的话题,必须极其小心地保护这些信息,以防止内部冲突和外部攻击。

- 薪水

- 工资详情

- 奖金

- 奖励性薪酬

- 福利登记表(健康、牙科、人寿保险)

- 退休计划账户详情和供款

健康与医疗信息

此类别受一系列严格法规的管辖,这些法规在不同国家可能有所不同,包括:

- 休假证明和医疗文件

- 合理便利的记录

- 工伤赔偿索赔文件

- 药物测试结果和体检报告

- 提交缺勤医生证明

一项关键的最佳做法(通常是法律要求)是将这些记录存储在单独的、安全的医疗档案中,与一般人事档案完全分开。

调查记录

骚扰、歧视或其他不当行为的调查会产生高度敏感的数据。如果泄露,这些数据不仅会破坏调查,还会损害职场文化,并导致法律后果。调查记录包括:

- 投诉的书面声明

- 证人访谈笔记和摘要

- 收集的证据(电子邮件、报告)

- 最终调查报告和结论

员工监控数据

监控软件收集的数据是您员工的详细数字档案。请像对待人事档案一样认真对待这些数据。

- 按键日志和网站使用历史

- 屏幕截图和活动级别

- 来自公司车辆或设备的 GPS 位置数据

- 电子邮件和通信元数据

法律框架

上述许多类型的员工机密信息均受特定法规或规章的保护。然而,保护范围因司法管辖区和国家/地区而异。例如,在美国,雇主必须遵守《美国残疾人法案》(ADA),该法案要求员工医疗信息必须保密,并与一般人事档案分开存储。

其他值得注意的规定包括:

- 《家庭和医疗休假法案》(FMLA)。根据该法案,医疗证明和与员工休假相关的细节必须保密。

- 《基因信息非歧视法案》(GINA)。该法案保护员工的基因信息和家族病史。

- 《公平信用报告法》(FCRA)。当雇主为做出雇佣决定而进行背景调查时,该法规对他们施加了严格的义务。

此外,一些州已经颁布了全面的隐私法。例如,加州的《消费者隐私法案》(CCPA/CPRA),赋予了这些地区员工数据进一步的权利和保护。

在欧洲,《通用数据保护条例》(GDPR)是主要的隐私法规。欧盟任何处理个人数据(包括员工机密数据)的组织都必须遵循几项关键原则:合法处理、数据最小化、数据保护以及尊重个人权利。

如果您的员工队伍跨越多个司法管辖区,则必须考虑每个司法管辖区的隐私法规。一刀切的做法必然会导致合规失败。咨询您运营所在地国家/地区精通就业和数据隐私法律的法律专家是明智之举,有助于避免潜在的法律纠纷。

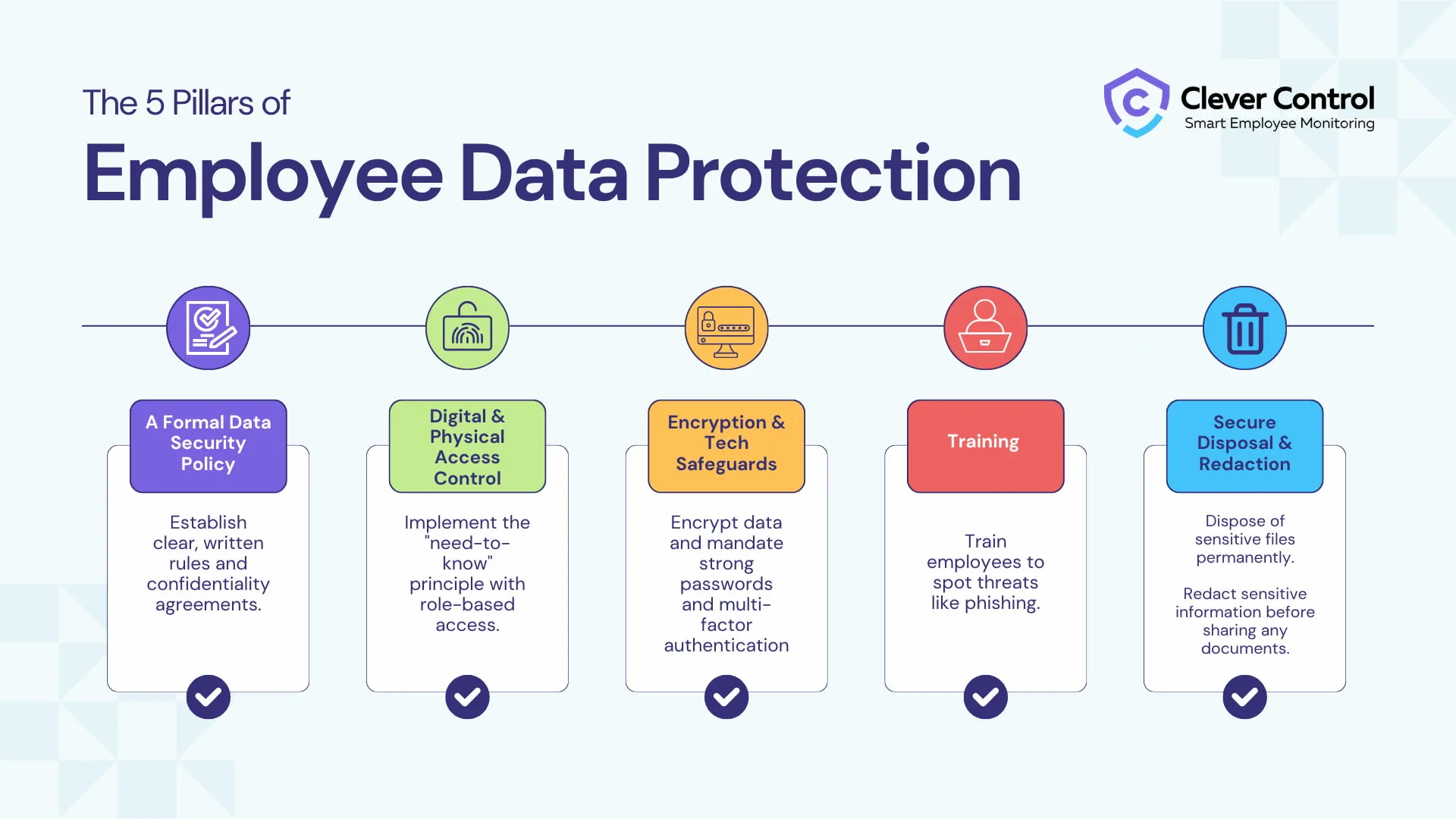

五大支柱保护战略

那么,如何保护员工机密数据?我们建议构建稳固的数据保护体系,并遵循五大支柱。

支柱一:全面的数据安全政策

数据保护始于承诺。全面的数据安全策略是您组织信息处理的宪法。

该怎么办:

- 制定一份清晰、全面的文件。它必须准确定义机密信息,规划清晰的处理程序,并概述违规行为的实际后果。

- 确保签署协议。这将使数据处理政策更具针对性。签署政策将把一项通用规则转化为每位员工的个人承诺,并由他们负责。

支柱2:访问控制和限制

没有访问控制的数据库就像一栋所有门都敞开的房子。在可靠的数据保护系统中,除非工作需要,否则任何人都无权访问数据。

该怎么办:

- 实施基于角色的访问控制。在人力资源系统、员工监控软件和其他数据存储系统中创建子账户,以便管理人员和人力资源人员只能查看他们绝对需要的信息。营销团队与工资单文件夹无关,就像会计部门不需要产品开发路线图一样。

- 不要忽视物理世界。每个上锁的数字文件都应该有一个对应的上锁的文件柜。控制密钥要一丝不苟。如果有人能轻易地拿走一个纸质文件夹,那么最复杂的加密技术也毫无用处。

- 保留数据存储系统的访问日志。了解谁在何时访问了哪些内容,可以创建宝贵的审计线索。

支柱3:利用技术和物理工具进行数据保护

您应该始终保护员工机密信息,无论其如何存储和使用,无论是在服务器上、通过电子邮件发送还是放在经理办公桌上的文件夹中。

该怎么办:

- 加密所有敏感数据。将所有员工机密信息(无论是设备上的静态信息还是通过网络传输的信息)都默认加密。

- 使用多重身份验证。密码本身已不再能提供全面的保护。多重身份验证需要额外的身份证明,并增加了一层额外的安全保障。这是一种免费且有效的降低潜在风险的方法。

- 执行清洁桌面政策。虽然可能令人意外,但杂乱的工作空间或未上锁的电脑往往为数据泄露提供了绝佳的机会。一个简单的规则——保护所有文件并在离开前注销——可以构建您的第一道防线,并显著降低安全威胁。

- 对个人设备划清界限。使用个人手机或笔记本电脑办公的便利性如同特洛伊木马。必须禁止。你无法控制员工在设备上安装哪些潜在的不安全应用程序,也无法控制他们把设备借给谁。

支柱四:培训

科技可以做很多事情,但它无法取代人类的判断。你的团队要么是你最强大的盾牌,要么是你最薄弱的环节。培训才是关键。

该怎么办:

- 让培训更具叙事性,而非单纯的讲座。摒弃那些要点式的幻灯片。用真实的故事来教导员工如何识别巧妙的网络钓鱼邮件或抵御操纵性的社会工程电话。将他们的行为与公司安全联系起来。

- 重复、强化、提醒。安全培训不应是一次性活动。它应该成为一系列定期的培训(例如每季度或每年)。如果没有强化,警惕性就会减弱。

- 责任民主化。将数据保护视为一项集体使命、共同责任,这样你就能成功。

支柱 5:安全处置和编辑

数据是有生命周期的。忽视其最终阶段——安全处置——就好比将文件小心地锁在保险库里,然后把钥匙扔出窗外。

该怎么办:

- 有目的地销毁纸张。不要直接把文件扔进回收箱。把它们横切并切碎。在处理敏感文件的区域,应像设置垃圾桶一样设置销毁箱。

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- 掌握编辑技巧。如果您要共享的文档包含员工机密信息,且这些信息不能被查看,请对其进行编辑。对于纸质文档,您可以使用黑色记号笔;对于电子文档,您可以使用专门的人工智能编辑工具。

主动措施和事件响应

威胁不断演变。即使您竭尽全力,事故仍会发生。强大的数据保护策略可以最大限度地减少事故发生,并在发生数据泄露时提供行动方案。

首先,定期审核你的控制措施。一条不执行的规则很快就会变得毫无意义。问责制的一致性是政策文件与实际操作之间的区别。

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

您的计划必须涵盖如何控制损失、评估影响、履行法定通知义务,以及至关重要的修补漏洞。在分秒必争的时刻,这份计划就是您的指南针。

结论

保护员工机密信息是一项持续的承诺。它需要对所有敏感信息(包括常见的个人身份信息以外的信息)实施全面的安全措施,并制定完善的违规响应计划。这样做,您不仅仅是在满足合规要求,更是在为每个人创造一个更安全、更有保障的工作场所。