Comment protéger les informations confidentielles des employés : règles et solutions

Votre entreprise collecte de nombreuses informations sensibles sur ses employés, notamment leurs numéros de sécurité sociale, leurs dossiers médicaux, leurs dates de naissance et leurs activités quotidiennes sur les ordinateurs de travail. La protection de ces données n'est pas seulement une question d'éthique et de confiance ; une violation de données peut avoir des conséquences juridiques et financières importantes.

Alors, comment sécuriser les informations confidentielles de vos employés ? Commencez par identifier l'ensemble des données sensibles, des plus évidentes, comme les données d'identification personnelle, aux plus souvent négligées, comme les analyses de surveillance des employés. Ensuite, construisez votre système de sécurité. Cela implique d'appliquer des limites d'accès strictes, de chiffrer les données et de transformer vos employés, auparavant vulnérables, en première ligne de défense grâce à une formation continue.

La protection des données est un processus systématique. Découvrons les principales catégories d'informations dont vous êtes responsable, le cadre juridique qui exige leur protection et les solutions pratiques et concrètes pour les sécuriser.

Ce qui a besoin de protection et pourquoi

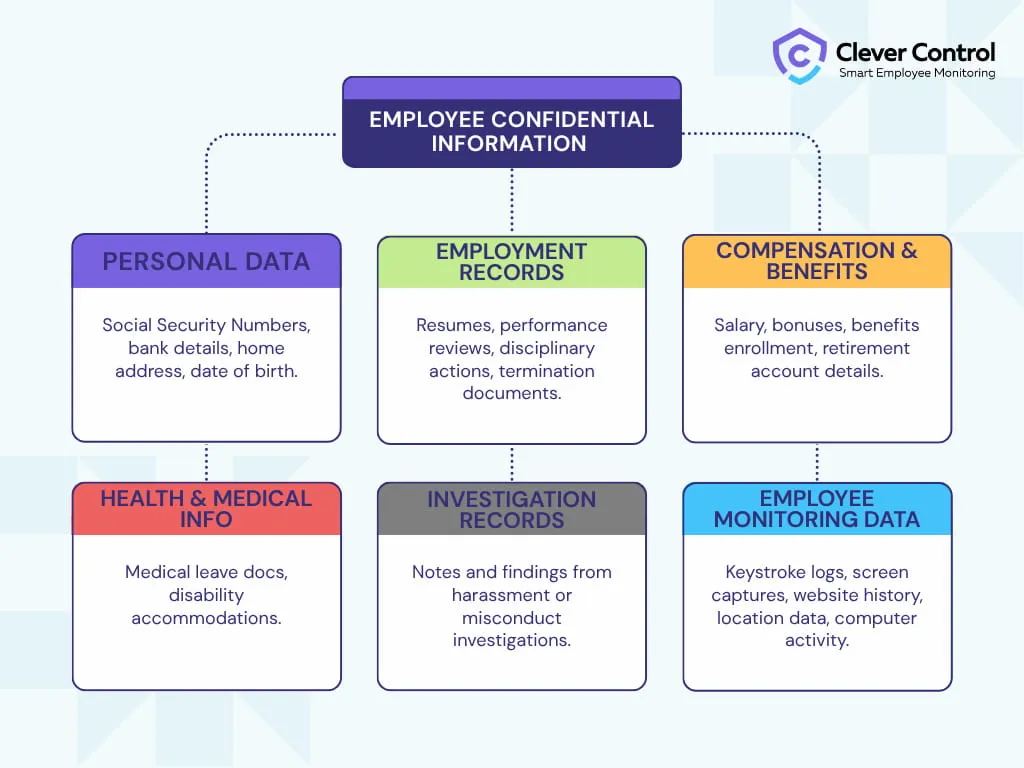

Avant de mettre en place une défense, il est essentiel de cartographier le territoire. Que sont exactement les informations confidentielles des employés ? On les considère généralement comme des données personnelles identifiables, par exemple un numéro de sécurité sociale ou des coordonnées bancaires. Cependant, en pratique, les informations sensibles dépassent largement ces limites.

Qu’est-ce que les informations confidentielles des employés ?

Ne vous limitez pas au dossier personnel. Vous créez des données sensibles tout au long de la carrière d'un employé, de l'appel de recrutement à l'entretien de départ. Ces données peuvent être classées comme suit :

Informations personnelles identifiables (PII)

Il s'agit de données parmi les plus sensibles permettant d'identifier une personne. Leur compromission peut entraîner une usurpation d'identité et d'autres conséquences graves. Voici la liste non négociable des données à protéger absolument :

- numéros de sécurité sociale

- Adresse du domicile et coordonnées personnelles

- Date de naissance

- Coordonnées bancaires pour la paie

- État matrimonial et informations sur les personnes à charge

Dossiers d'emploi

À première vue, ces documents peuvent paraître insignifiants, mais leur confidentialité est essentielle pour préserver l'équité et la confiance. Les dossiers d'emploi sont :

- Demandes d'emploi et CV

- Notes d'entretien

- Contrats de travail

- Évaluations de performance, rapports disciplinaires et avertissements officiels.

- Dossiers de cessation d'emploi et lettres de démission.

Données financières

C'est peut-être le sujet le plus sensible pour la plupart des employés, mais ces informations doivent être protégées avec le plus grand soin pour éviter les conflits internes et le ciblage externe.

- Salaire

- Détails des salaires

- Bonus

- Rémunération incitative

- Formulaires d'inscription aux avantages sociaux (santé, dentaire, assurance vie)

- Détails du compte de régime de retraite et cotisations

Informations sur la santé et la médecine

Cette catégorie est régie par un réseau de réglementations strictes qui peuvent varier selon les pays et comprennent :

- Certificats de congé et documentation médicale

- Registres des aménagements raisonnables

- Dossiers de demande d'indemnisation des accidents du travail

- Résultats des tests de dépistage de drogues et rapports d'examen physique

- Certificats médicaux soumis pour absences

Une bonne pratique essentielle, souvent requise par la loi, consiste à stocker ces dossiers dans un dossier médical distinct et sécurisé, entièrement séparé du dossier général du personnel.

Dossiers d'enquête

Les enquêtes pour harcèlement, discrimination ou autre mauvaise conduite génèrent des données hautement sensibles. Si elles sont compromises, ces données peuvent compromettre non seulement l'enquête, mais aussi la culture d'entreprise et entraîner des poursuites judiciaires. Les dossiers d'enquête sont :

- Déclarations écrites de plaintes

- Notes et résumés d'entretiens avec des témoins

- Preuves recueillies (courriels, rapports)

- Rapports d'enquête finaux et conclusions

Données de surveillance des employés

Les données collectées par le logiciel de surveillance constituent un profil numérique détaillé de votre employé. Traitez ces données avec le même sérieux qu'un dossier personnel.

- Journaux de frappe et historique d'utilisation du site Web

- Captures d'écran et niveaux d'activité

- Données de localisation GPS des véhicules ou appareils de l'entreprise

- Métadonnées de courrier électronique et de communication

Le cadre juridique

Bon nombre des informations confidentielles des employés mentionnées ci-dessus sont protégées par des lois ou réglementations spécifiques. Cependant, l'étendue de la protection varie d'une juridiction à l'autre et d'un pays à l'autre. Aux États-Unis, par exemple, les employeurs doivent se conformer à l'Americans with Disabilities Act (ADA), qui exige que les informations médicales des employés restent confidentielles et conservées séparément des dossiers généraux du personnel.

D’autres réglementations notables sont :

- La loi sur les congés familiaux et médicaux (FMLA) stipule que les certificats médicaux et les informations relatives aux congés d'un employé doivent rester confidentiels.

- La loi sur la non-discrimination génétique (GINA) protège les informations génétiques et les antécédents médicaux familiaux des employés.

- La loi sur les rapports de solvabilité équitables (FCRA) impose des obligations strictes aux employeurs qui effectuent des vérifications d'antécédents avant de prendre une décision d'embauche.

De plus, certains États ont adopté des lois complètes sur la protection de la vie privée. Par exemple, la loi californienne sur la protection de la vie privée des consommateurs (CCPA/CPRA) accorde des droits et une protection supplémentaires aux données des employés dans ces régions.

En Europe, le Règlement général sur la protection des données (RGPD) est la principale réglementation en matière de confidentialité. Toute organisation de l'UE qui traite des données personnelles (y compris les données confidentielles des employés) doit respecter plusieurs principes clés : une base légale pour le traitement, la minimisation des données, la protection des données et le respect des droits des personnes.

Si vos effectifs sont répartis dans plusieurs juridictions, vous devez tenir compte des réglementations en matière de confidentialité de chacune d'elles. Une approche uniforme est vouée à l'échec. Consulter un juriste spécialisé dans les lois sur le travail et la confidentialité des données de chaque pays où vous opérez est un choix judicieux qui vous permettra d'éviter d'éventuels problèmes juridiques.

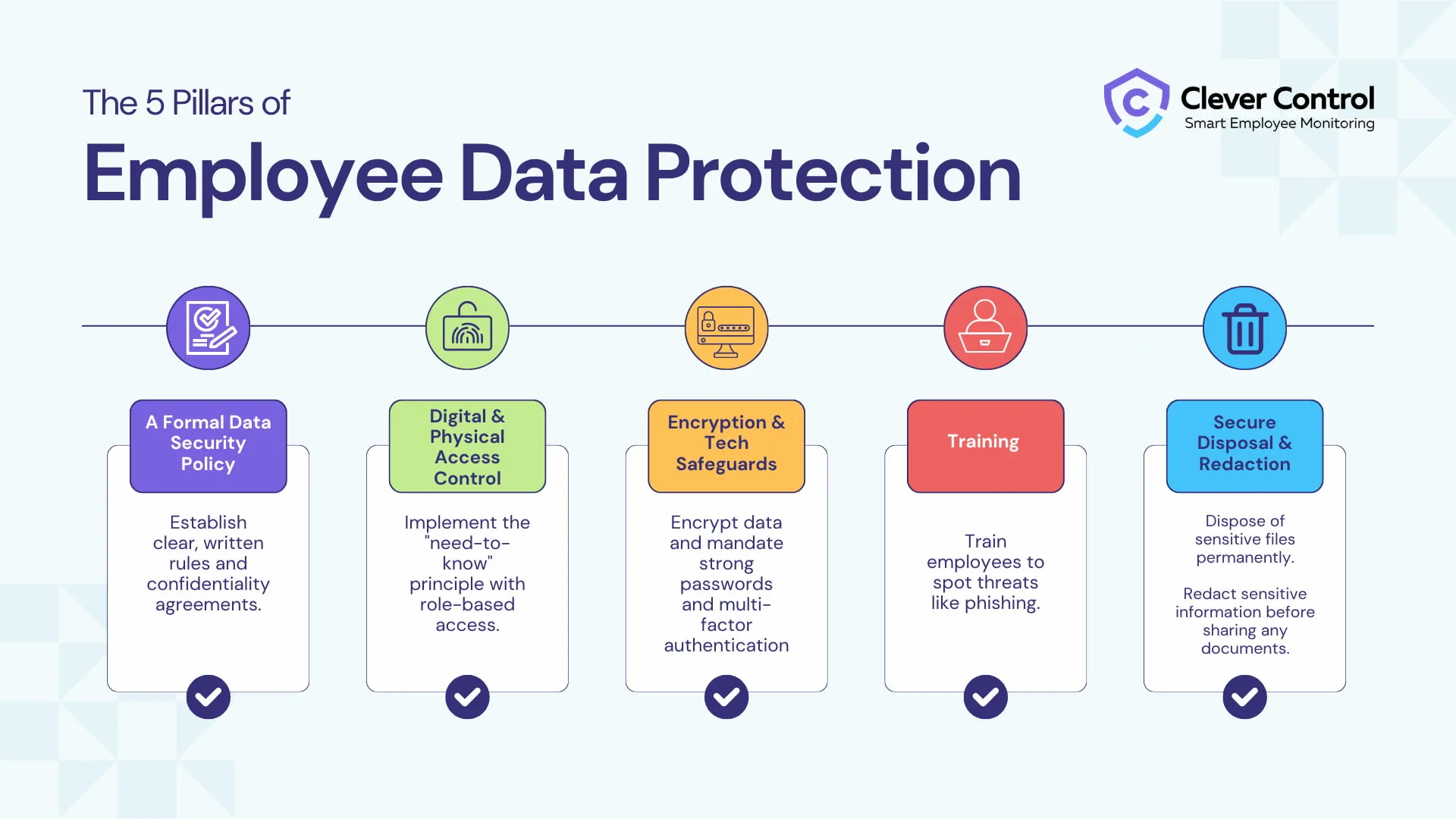

Une stratégie de protection à 5 piliers

Alors, comment protéger les données confidentielles de vos employés ? Nous vous proposons cinq piliers sur lesquels bâtir un système de protection des données solide.

Pilier 1 : Une politique globale de sécurité des données

La protection des données commence par un engagement. Une politique complète de sécurité des données constitue la base de la gestion des informations de votre organisation.

Ce qu'il faut faire:

- Rédigez un document clair et complet. Il doit définir précisément les informations confidentielles, définir des procédures de traitement claires et décrire les conséquences concrètes d'une violation.

- Sécuriser les accords signés. Cela permettra de personnaliser la politique de traitement des données. La signature de la politique transformera une règle générale en engagement personnel de chaque employé, dont il sera responsable.

Pilier 2 : Contrôle et limitation d'accès

Une base de données sans contrôle d'accès est comme une maison dont toutes les portes sont ouvertes. Dans un système de protection des données performant, personne ne devrait y avoir accès, sauf si son travail l'exige.

Ce qu'il faut faire:

- Mettez en place des contrôles d'accès basés sur les rôles. Créez des sous-comptes dans vos systèmes RH, vos logiciels de suivi des employés et autres systèmes de stockage de données, afin que les responsables et le personnel RH n'accèdent qu'aux informations dont ils ont absolument besoin. L'équipe marketing n'a rien à faire avec le dossier de paie, tout comme la comptabilité n'a pas besoin de la feuille de route de développement produit.

- Ne négligez pas le monde physique. À chaque fichier numérique verrouillé devrait correspondre un classeur verrouillé. Contrôlez méticuleusement vos clés. Le chiffrement le plus sophistiqué est inutile si quelqu'un peut simplement repartir avec un dossier papier.

- Conservez des journaux d'accès aux systèmes de stockage de données. Savoir qui a accédé à quoi et quand crée une piste d'audit précieuse.

Pilier 3 : Protection des données avec des outils technologiques et physiques

Vous devez toujours protéger les informations confidentielles des employés, quelle que soit la manière dont elles sont stockées et utilisées, qu’elles se trouvent sur un serveur, envoyées par courrier électronique ou dans un dossier sur le bureau du responsable.

Ce qu'il faut faire:

- Chiffrez toutes les données sensibles. Considérez le chiffrement comme un état par défaut pour toutes les informations confidentielles des employés, qu'elles soient stockées sur vos appareils ou en transit sur votre réseau.

- Utilisez l'authentification multifacteur. Les mots de passe ne constituent plus une protection totale à eux seuls. L'authentification multifacteur nécessite une seconde preuve d'identité et ajoute une couche de sécurité supplémentaire. C'est un moyen gratuit et efficace de réduire les risques potentiels.

- Appliquez une politique de bureau propre. Aussi surprenant que cela puisse paraître, un espace de travail encombré ou un ordinateur déverrouillé constituent un excellent terrain propice à une violation de données. Une règle simple : sécuriser tous les documents et se déconnecter avant de quitter le bureau ; cela constitue votre première ligne de défense et peut réduire considérablement les menaces de sécurité.

- Fixez une limite stricte aux appareils personnels. Utiliser un téléphone ou un ordinateur portable personnel pour travailler est un cheval de Troie. Interdisez-le. Vous ne pouvez pas contrôler les applications potentiellement dangereuses que l'employé installe sur l'appareil ni les personnes à qui il le prête.

Pilier 4 : Formation

La technologie peut faire beaucoup de choses, mais elle ne peut remplacer le jugement humain. Votre équipe est soit votre meilleur bouclier, soit votre maillon faible. C'est la formation qui fait la différence.

Ce qu'il faut faire:

- Faites de la formation un récit, pas un cours magistral. Oubliez les diapositives à puces. Utilisez des histoires vraies pour apprendre aux employés à repérer un e-mail de phishing malin ou à résister à un appel d'ingénierie sociale manipulateur. Reliez leurs actions à la sécurité de l'entreprise.

- Répéter, renforcer, rappeler. La formation à la sécurité ne doit pas être un événement ponctuel. Elle doit être une série de sessions régulières (par exemple, trimestrielles ou annuelles). Sans renforcement, la vigilance s'estompe.

- Démocratisez la responsabilité. Considérez la protection des données comme une mission collective, un devoir partagé, et vous réussirez.

Pilier 5 : Élimination sécurisée et rédaction

Les données ont une durée de vie. Ignorer leur dernière étape – leur élimination sécurisée – revient à enfermer soigneusement un document dans un coffre-fort, puis à jeter la clé par la fenêtre.

Ce qu'il faut faire:

- Détruisez le papier avec soin. Ne jetez pas simplement vos documents au recyclage. Coupez-les en deux et déchiquetez-les. Dans les zones où sont manipulés des documents sensibles, utilisez des bacs de destruction aussi courants que des poubelles.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Maîtrisez l'art de la rédaction. Si le document que vous vous apprêtez à partager contient des informations confidentielles concernant les employés qui ne doivent pas être vues, rédigez-les. Pour les copies physiques, vous pouvez utiliser un marqueur noir ; pour les documents électroniques, des outils de rédaction spécialisés basés sur l'IA.

Mesures proactives et réponse aux incidents

Les menaces évoluent constamment. Malgré tous vos efforts, des incidents peuvent survenir. Une stratégie de protection des données robuste peut minimiser ces incidents et proposer un plan d'action en cas de violation.

Premièrement, auditez régulièrement vos contrôles. Une règle non appliquée devient vite une règle sans effet. La cohérence dans la responsabilisation est ce qui distingue un document de politique de la réalité opérationnelle.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Votre plan doit prévoir comment contenir les dommages, évaluer l'impact, remplir les obligations de notification légale et, surtout, corriger la vulnérabilité. Quand chaque seconde compte, ce plan est votre boussole.

Conclusion

La protection des informations confidentielles des employés est un engagement permanent. Elle nécessite la mise en œuvre de mesures de sécurité complètes pour toutes les informations sensibles, y compris celles qui ne se limitent pas aux données personnelles identifiables habituelles, et la création d'un plan d'intervention robuste en cas de violation. Ce faisant, vous ne vous contentez pas de respecter les normes de conformité : vous créez un environnement de travail plus sûr et sécurisé pour tous.