So schützen Sie vertrauliche Mitarbeiterinformationen: Regeln und Lösungen

Ihr Unternehmen sammelt zahlreiche vertrauliche Mitarbeiterinformationen, darunter Sozialversicherungsnummern, Krankenakten, Geburtsdaten und Informationen zu den täglichen Aktivitäten auf Arbeitscomputern. Der Schutz dieser Daten ist nicht nur eine Frage der Ethik und des Vertrauens; ein Datenverstoß kann erhebliche rechtliche und finanzielle Folgen haben.

Wie schützen Sie also vertrauliche Mitarbeiterinformationen? Zunächst sollten Sie den gesamten Umfang sensibler Daten identifizieren – von den offensichtlichen Daten wie persönlichen Identifikationsdaten bis hin zu den oft übersehenen Daten wie Mitarbeiterüberwachungsanalysen. Anschließend bauen Sie Ihr Sicherheitssystem auf. Das bedeutet, strenge Zugriffsbeschränkungen durchzusetzen, Daten zu verschlüsseln und Ihre Mitarbeiter durch konsequente Schulung von einer potenziellen Schwachstelle zu Ihrer ersten Verteidigungslinie zu machen.

Der Weg zu einem zuverlässigen Datenschutz ist systematisch. Wir zeigen Ihnen, für welche Informationskategorien Sie verantwortlich sind, welche rechtlichen Rahmenbedingungen der Schutz dieser Daten erfordert und welche praktischen Lösungen Ihnen dabei helfen, diese Daten zu sichern.

Was muss geschützt werden und warum

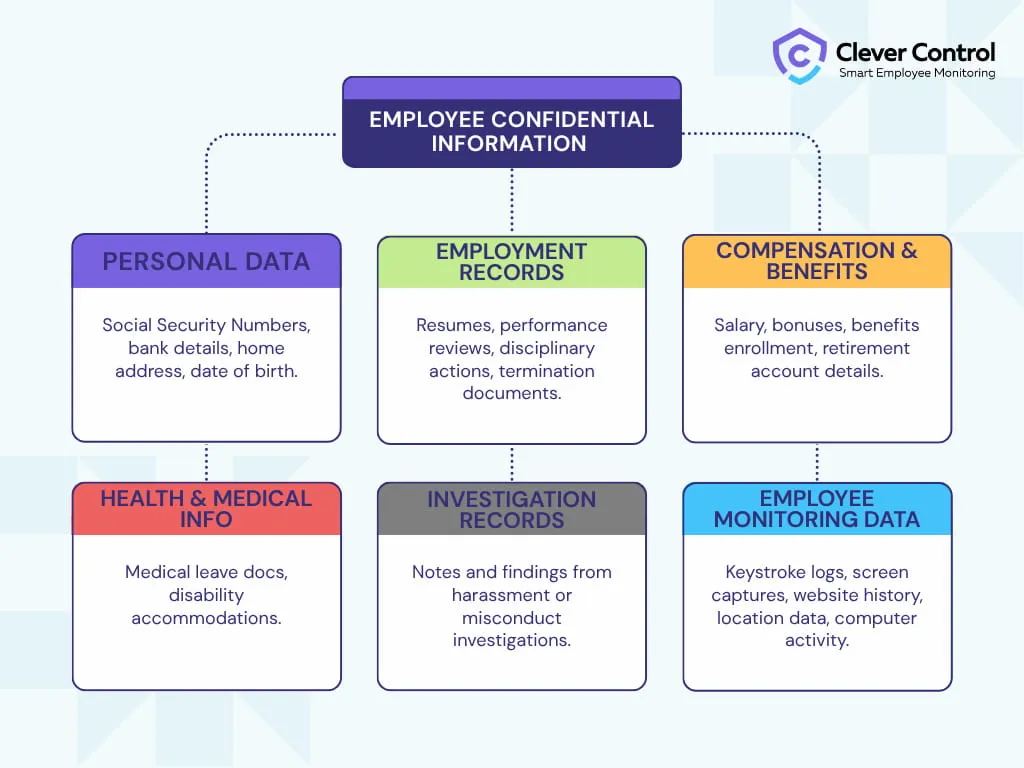

Bevor Sie eine Verteidigung aufbauen, müssen Sie zunächst das Gebiet kartieren. Was genau sind vertrauliche Mitarbeiterinformationen? Normalerweise denken wir an personenbezogene Daten, zum Beispiel eine Sozialversicherungsnummer oder Bankkontodaten. In der Praxis geht der Begriff „sensible Informationen“ jedoch weit über diese Grenzen hinaus.

Was sind vertrauliche Mitarbeiterinformationen?

Denken Sie über die Personalakte hinaus. Während der gesamten Beschäftigung einer Person – vom Bewerbungsgespräch bis zum Abschlussgespräch – fallen sensible Daten an. Diese Daten lassen sich in folgende Kategorien einteilen:

Personenbezogene Daten (PII)

Dies sind einige der sensibelsten Daten, die eine Person identifizieren können. Werden sie kompromittiert, kann dies zu Identitätsdiebstahl und anderen schwerwiegenden Folgen führen. Die Liste der unbedingt zu schützenden Daten ist unabdingbar:

- Sozialversicherungsnummern

- Privatadresse und persönliche Kontaktinformationen

- Geburtsdatum

- Bankverbindung für die Gehaltsabrechnung

- Familienstand und Informationen zu Angehörigen

Beschäftigungsnachweise

Auf den ersten Blick erscheinen diese Aufzeichnungen vielleicht nicht so wichtig, aber ihre Vertraulichkeit ist der Schlüssel zur Wahrung von Fairness und Vertrauen. Beschäftigungsaufzeichnungen sind:

- Bewerbungen und Lebensläufe

- Interviewnotizen

- Arbeitsverträge

- Leistungsbeurteilungen, Disziplinarmaßnahmen und formelle Verwarnungen.

- Kündigungsunterlagen und Kündigungsschreiben.

Finanzdaten

Da es sich bei diesen Informationen für die meisten Mitarbeiter wahrscheinlich um das sensibelste Thema handelt, müssen sie mit äußerster Sorgfalt gehütet werden, um interne Konflikte und Angriffe von außen zu verhindern.

- Gehalt

- Lohndetails

- Boni

- Leistungsprämie

- Formulare zur Leistungsanmeldung (Kranken-, Zahn-, Lebensversicherung)

- Kontodetails und Beiträge zum Rentenplan

Gesundheits- und medizinische Informationen

Diese Kategorie unterliegt einem Netz strenger Vorschriften, die in verschiedenen Ländern unterschiedlich sein können und Folgendes umfassen:

- Urlaubsbescheinigungen und medizinische Unterlagen

- Aufzeichnungen über angemessene Vorkehrungen

- Antragsdateien für Arbeitnehmerentschädigungen

- Ergebnisse von Drogentests und Berichte über körperliche Untersuchungen

- Bei Abwesenheit eingereichte ärztliche Atteste

Eine wichtige und oft gesetzlich vorgeschriebene Vorgehensweise besteht darin, diese Aufzeichnungen in einer separaten, sicheren medizinischen Akte aufzubewahren, die vollständig von der allgemeinen Personalakte getrennt ist.

Untersuchungsaufzeichnungen

Bei Untersuchungen von Belästigung, Diskriminierung oder anderem Fehlverhalten fallen hochsensible Daten an. Werden diese Daten kompromittiert, können sie nicht nur die Untersuchung, sondern auch die Arbeitskultur beeinträchtigen und rechtliche Konsequenzen nach sich ziehen. Untersuchungsunterlagen sind:

- Schriftliche Beschwerdeerklärungen

- Notizen und Zusammenfassungen von Zeugenbefragungen

- Gesammelte Beweise (E-Mails, Berichte)

- Abschließende Untersuchungsberichte und Schlussfolgerungen

Mitarbeiterüberwachungsdaten

Die von der Überwachungssoftware gesammelten Daten bilden ein detailliertes digitales Profil Ihres Mitarbeiters. Behandeln Sie diese Daten mit der gleichen Ernsthaftigkeit wie eine Personalakte.

- Tastatureingabeprotokolle und Website-Nutzungsverlauf

- Bildschirmaufnahmen und Aktivitätsstufen

- GPS-Standortdaten von Firmenfahrzeugen oder -geräten

- E-Mail- und Kommunikationsmetadaten

Der rechtliche Rahmen

Viele der oben genannten vertraulichen Mitarbeiterinformationen sind durch spezielle Gesetze oder Vorschriften geschützt. Der Umfang des Schutzes variiert jedoch je nach Rechtsraum und Land. In den USA beispielsweise müssen Arbeitgeber den Americans with Disabilities Act (ADA) einhalten, der vorschreibt, dass medizinische Informationen von Mitarbeitern vertraulich behandelt und getrennt von allgemeinen Personalakten aufbewahrt werden müssen.

Weitere wichtige Regelungen sind:

- Das Family and Medical Leave Act (FMLA). Demnach müssen ärztliche Bescheinigungen und Details im Zusammenhang mit dem Urlaub eines Mitarbeiters vertraulich behandelt werden.

- Der Genetic Information Nondiscrimination Act (GINA). Er schützt die genetischen Informationen und die familiäre Krankengeschichte von Mitarbeitern.

- Der Fair Credit Reporting Act (FCRA). Wenn Arbeitgeber Hintergrundprüfungen für Einstellungsentscheidungen durchführen, erlegt ihnen diese Verordnung strenge Verpflichtungen auf.

Darüber hinaus haben einige Bundesstaaten umfassende Datenschutzgesetze erlassen. Ein Beispiel ist der kalifornische Consumer Privacy Act (CCPA/CPRA), der in diesen Regionen weitere Rechte und Schutzmaßnahmen für Mitarbeiterdaten gewährt.

In Europa ist die Datenschutz-Grundverordnung (DSGVO) die wichtigste Datenschutzverordnung. Jede Organisation in der EU, die personenbezogene Daten (einschließlich vertraulicher Mitarbeiterdaten) verarbeitet, muss mehrere wichtige Grundsätze einhalten: eine rechtmäßige Grundlage für die Verarbeitung, Datenminimierung, Datenschutz und die Achtung der Rechte des Einzelnen.

Wenn Ihre Belegschaft in mehreren Ländern tätig ist, müssen Sie die Datenschutzbestimmungen in jedem dieser Länder berücksichtigen. Ein Einheitsansatz führt zu Compliance-Verstößen. Die Beratung durch einen Rechtsexperten, der sich auf die Arbeits- und Datenschutzgesetze der einzelnen Länder spezialisiert hat, ist eine kluge Entscheidung und hilft, potenzielle rechtliche Probleme zu vermeiden.

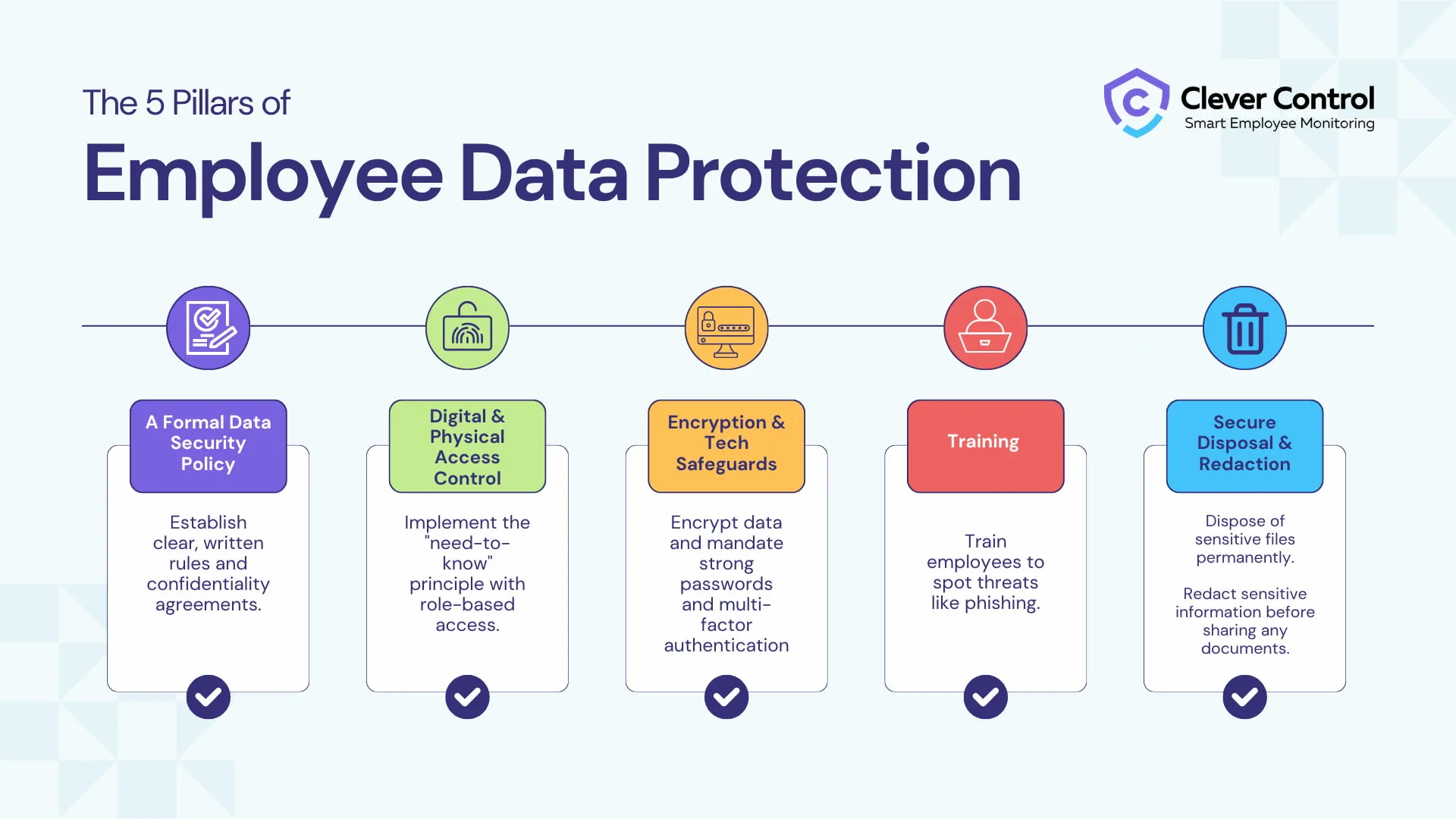

Eine 5-Säulen-Strategie zum Schutz

Wie schützen Sie also vertrauliche Mitarbeiterdaten? Wir schlagen fünf Säulen vor, auf denen Sie ein solides Datenschutzsystem aufbauen können.

Säule 1: Eine umfassende Datensicherheitsrichtlinie

Datenschutz beginnt mit Engagement. Eine umfassende Datensicherheitsrichtlinie dient Ihrem Unternehmen als Grundlage für den Umgang mit Informationen.

Was zu tun:

- Erstellen Sie ein klares und umfassendes Dokument. Darin müssen vertrauliche Informationen präzise definiert, klare Verfahren zur Handhabung festgelegt und die tatsächlichen Konsequenzen von Verstößen dargelegt werden.

- Sichern Sie unterzeichnete Vereinbarungen. Dadurch wird die Datenverarbeitungsrichtlinie persönlich. Durch die Unterzeichnung der Richtlinie wird aus einer allgemeinen Regel eine persönliche Verpflichtung jedes Mitarbeiters, für die er verantwortlich ist.

Säule 2: Zugriffskontrolle und -beschränkung

Eine Datenbank ohne Zugriffskontrollen ist wie ein Haus, bei dem alle Türen offen stehen. In einem soliden Datenschutzsystem sollte niemand Zugriff auf die Daten haben, es sei denn, seine Arbeit erfordert dies.

Was zu tun:

- Implementieren Sie rollenbasierte Zugriffskontrollen. Richten Sie Unterkonten in Ihren HR-Systemen, Ihrer Mitarbeiterüberwachungssoftware und anderen Datenspeichersystemen ein, damit Manager und Personalverantwortliche nur die Informationen sehen, die sie unbedingt benötigen. Das Marketingteam hat in der Gehaltsabrechnung nichts zu suchen, genauso wenig wie die Buchhaltung die Produktentwicklungs-Roadmap benötigt.

- Vernachlässigen Sie nicht die physische Welt. Für jede gesperrte digitale Datei sollte es einen entsprechenden, verschlossenen Aktenschrank geben. Kontrollieren Sie Ihre Schlüssel sorgfältig. Die ausgefeilteste Verschlüsselung nützt nichts, wenn jemand einfach mit einem Papierordner davonkommt.

- Führen Sie Zugriffsprotokolle für Datenspeichersysteme. Wenn Sie wissen, wer wann auf was zugegriffen hat, erhalten Sie einen wertvollen Prüfpfad.

Säule 3: Datenschutz mit technischen und physischen Mitteln

Sie sollten vertrauliche Mitarbeiterinformationen immer schützen, unabhängig davon, wie sie gespeichert und verwendet werden, ob sie auf einem Server gespeichert, per E-Mail versendet oder in einem Ordner auf dem Schreibtisch des Vorgesetzten liegen.

Was zu tun:

- Verschlüsseln Sie alle sensiblen Daten. Behandeln Sie die Verschlüsselung als Standard für alle vertraulichen Mitarbeiterinformationen, sowohl im Ruhezustand auf Ihren Geräten als auch während der Übertragung über Ihr Netzwerk.

- Nutzen Sie die Multi-Faktor-Authentifizierung. Passwörter allein bieten keinen umfassenden Schutz mehr. Die Multi-Faktor-Authentifizierung erfordert einen zweiten Identitätsnachweis und bietet zusätzliche Sicherheit. Sie ist eine kostenlose und effektive Möglichkeit, potenzielle Risiken zu minimieren.

- Sorgen Sie für einen aufgeräumten Schreibtisch. So überraschend es auch klingen mag, ein unaufgeräumter Arbeitsplatz oder ein nicht gesperrter Computer bieten hervorragende Möglichkeiten für einen Datendiebstahl. Eine einfache Regel – alle Dokumente sichern und sich abmelden, bevor Sie weggehen – bildet Ihre erste Verteidigungslinie und kann Sicherheitsrisiken deutlich reduzieren.

- Ziehen Sie eine klare Grenze bei privaten Geräten. Die bequeme Nutzung eines privaten Telefons oder Laptops für die Arbeit ist ein Trojanisches Pferd. Verbieten Sie es. Sie haben keinen Einfluss darauf, welche potenziell unsicheren Apps der Mitarbeiter auf dem Gerät installiert oder wem er es verleiht.

Säule 4: Ausbildung

Technologie kann vieles, aber sie kann menschliches Urteilsvermögen nicht ersetzen. Ihr Team ist entweder Ihr stärkster Schutzschild oder Ihr schwächstes Glied. Training macht den Unterschied.

Was zu tun:

- Gestalten Sie Ihre Schulungen sachlich, nicht als Vortrag. Verzichten Sie auf Aufzählungsfolien. Nutzen Sie reale Geschichten, um Ihren Mitarbeitern beizubringen, wie sie eine raffinierte Phishing-E-Mail erkennen oder einem manipulativen Social-Engineering-Anruf widerstehen. Stellen Sie die Verbindung zwischen ihren Handlungen und der Sicherheit des Unternehmens her.

- Wiederholen, verstärken, erinnern. Sicherheitsschulungen sollten keine einmalige Veranstaltung sein. Sie sollten in regelmäßigen Abständen (z. B. vierteljährlich oder jährlich) stattfinden. Ohne Verstärkung schwindet die Wachsamkeit.

- Demokratisieren Sie Verantwortung. Gestalten Sie Datenschutz als kollektive Mission, als gemeinsame Pflicht, dann werden Sie Erfolg haben.

Säule 5: Sichere Entsorgung und Redaktion

Daten haben eine begrenzte Lebensdauer. Die letzte Phase – die sichere Entsorgung – zu ignorieren, ist, als würde man ein Dokument sorgfältig in einem Tresor verschließen und dann den Schlüssel aus dem Fenster werfen.

Was zu tun:

- Vernichten Sie Papier mit Bedacht. Werfen Sie Dokumente nicht einfach ins Altpapier. Zerschneiden und schreddern Sie sie. Stellen Sie in Bereichen, in denen vertrauliche Dokumente verarbeitet werden, Papierkörbe auf, die genauso verbreitet sind wie Mülleimer.

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- Meistern Sie die Kunst des Schwärzens. Wenn das Dokument, das Sie weitergeben möchten, vertrauliche Mitarbeiterinformationen enthält, die nicht eingesehen werden dürfen, schwärzen Sie diese Informationen. Für physische Kopien können Sie einen schwarzen Marker verwenden, für elektronische Dokumente spezielle KI-gestützte Schwärzungstools.

Proaktive Maßnahmen und Reaktion auf Vorfälle

Bedrohungen entwickeln sich ständig weiter. Trotz aller Bemühungen kommt es immer wieder zu Sicherheitsvorfällen. Eine robuste Datenschutzstrategie kann diese Vorfälle minimieren und im Falle einer Sicherheitsverletzung einen Aktionsplan vorschlagen.

Überprüfen Sie zunächst regelmäßig Ihre Kontrollen. Eine Regel, die nicht durchgesetzt wird, wird schnell zu einer Regel, die keine Bedeutung mehr hat. Konsequente Verantwortlichkeit ist das, was ein Strategiedokument von der operativen Realität unterscheidet.

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

Ihr Plan muss die Schadensbegrenzung, die Bewertung der Auswirkungen, die Erfüllung gesetzlicher Meldepflichten und – ganz wichtig – die Behebung der Schwachstelle abdecken. Wenn jede Sekunde zählt, ist dieser Plan Ihr Kompass.

Abschluss

Der Schutz vertraulicher Mitarbeiterinformationen ist eine kontinuierliche Aufgabe. Er erfordert umfassende Sicherheitsmaßnahmen für alle sensiblen Informationen, auch für solche, die über die üblichen personenbezogenen Daten hinausgehen, sowie die Erstellung eines robusten Reaktionsplans bei Sicherheitsverletzungen. Damit erfüllen Sie nicht nur die Compliance-Vorgaben – Sie schaffen einen sichereren Arbeitsplatz für alle.