ملازم کی خفیہ معلومات کی حفاظت کیسے کی جائے: قواعد اور حل

آپ کی کمپنی ملازمین کی بہت سی حساس معلومات جمع کرتی ہے، بشمول سوشل سیکیورٹی نمبر، میڈیکل ریکارڈ، تاریخ پیدائش، اور کام کے کمپیوٹرز پر روزانہ کی سرگرمی۔ اس ڈیٹا کی حفاظت کرنا نہ صرف اخلاقیات اور اعتماد کا معاملہ ہے؛ ڈیٹا کی خلاف ورزی کا مطلب اہم قانونی اور مالی اثرات ہوں گے۔

تو، آپ ملازم کی خفیہ معلومات کو کیسے محفوظ کرتے ہیں؟ آپ کو حساس ڈیٹا کے مکمل دائرہ کار کی شناخت کرکے شروع کرنا چاہیے، واضح، جیسے ذاتی شناخت کی تفصیلات سے، اکثر نظر انداز کیے جانے والے، جیسے ملازم کی نگرانی کے تجزیات تک۔ پھر، آپ اپنا سیکورٹی سسٹم بناتے ہیں۔ اس کا مطلب ہے رسائی کی سخت حدود کو نافذ کرنا، ڈیٹا کو خفیہ کرنا، اور مستقل تربیت کے ذریعے اپنی افرادی قوت کو ممکنہ خطرے سے اپنے دفاع کی پہلی لائن میں تبدیل کرنا۔

ڈیٹا کے مضبوط تحفظ کا راستہ منظم ہے۔ آئیے معلومات کے وہ ضروری زمرے دریافت کریں جن کے لیے آپ ذمہ دار ہیں، قانونی فریم ورک جس کے لیے اس ڈیٹا کے تحفظ کی ضرورت ہے، اور وہ عملی، قابل عمل حل جو آپ کو اسے محفوظ بنانے میں مدد کریں گے۔

تحفظ کی کیا ضرورت ہے اور کیوں

کسی بھی دفاع کی تعمیر سے پہلے، آپ کو پہلے علاقے کا نقشہ بنانا ہوگا۔ ملازم کی خفیہ معلومات دراصل کیا ہے؟ عام طور پر، ہم اسے ذاتی قابل شناخت ڈیٹا کے طور پر سوچتے ہیں، مثال کے طور پر، سوشل سیکیورٹی نمبر یا بینک اکاؤنٹ کی تفصیلات۔ تاہم، حساس معلومات عملی طور پر ان حدود سے بہت آگے جاتی ہیں۔

ملازم کی خفیہ معلومات کیا ہے؟

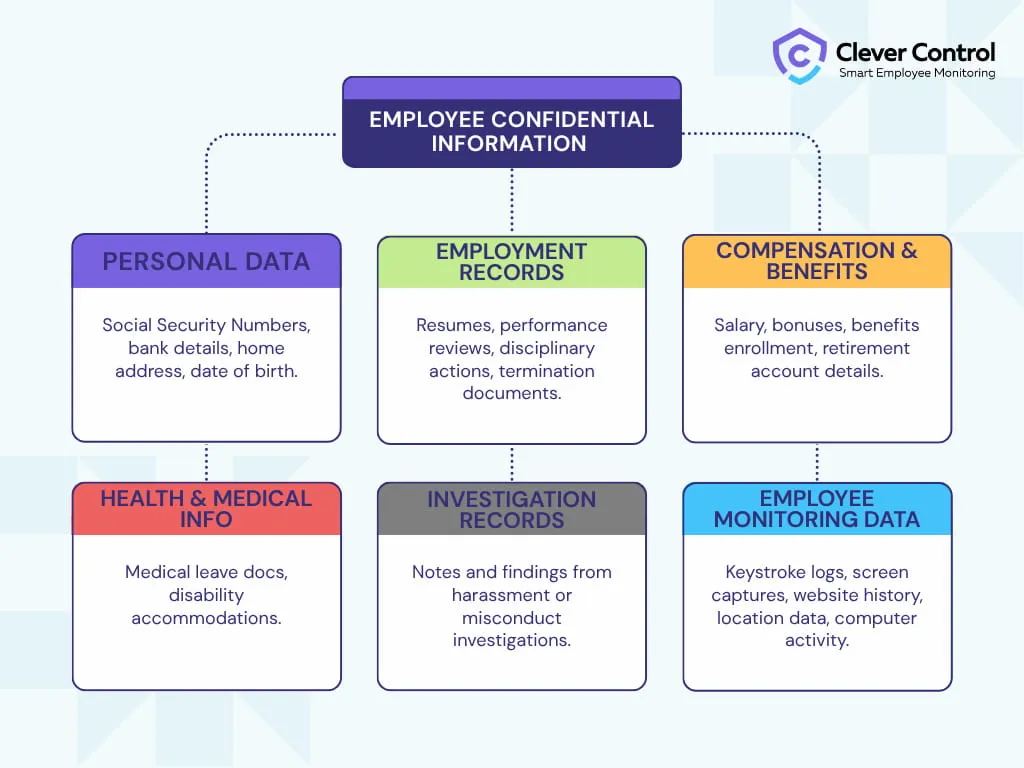

اہلکاروں کی فائل سے آگے سوچیں۔ آپ بھرتی کی کال سے لے کر آخری ایگزٹ انٹرویو تک، پورے فرد کی ملازمت میں حساس ڈیٹا بناتے ہیں۔ اس ڈیٹا کی درجہ بندی کی جا سکتی ہے:

ذاتی قابل شناخت معلومات (PII)

یہ کچھ انتہائی حساس ڈیٹا ہے جو کسی فرد کی شناخت کر سکتا ہے۔ اگر سمجھوتہ کیا جاتا ہے، تو یہ شناخت کی چوری اور دیگر سنگین نتائج کا باعث بن سکتا ہے۔ یہ غیر گفت و شنید ضروری تحفظ کی فہرست ہے:

- سوشل سیکیورٹی نمبرز

- گھر کا پتہ اور ذاتی رابطہ کی معلومات

- تاریخ پیدائش

- پے رول کے لیے بینک اکاؤنٹ کی تفصیلات

- ازدواجی حیثیت اور انحصار کی معلومات

ملازمت کے ریکارڈ

پہلی نظر میں، یہ ریکارڈز اتنے اہم نہیں لگ سکتے، لیکن ان کی رازداری انصاف اور اعتماد کو برقرار رکھنے کی کلید ہے۔ ملازمت کے ریکارڈ یہ ہیں:

- ملازمت کی درخواستیں اور دوبارہ شروع

- انٹرویو کے نوٹس

- ملازمت کے معاہدے

- کارکردگی کے جائزے، تادیبی تحریریں، اور رسمی انتباہات۔

- برطرفی کا ریکارڈ اور استعفیٰ کے خطوط۔

مالیاتی ڈیٹا

شاید زیادہ تر ملازمین کے لیے سب سے حساس موضوع، اس معلومات کو انتہائی احتیاط کے ساتھ محفوظ رکھا جانا چاہیے تاکہ اندرونی تنازعات اور بیرونی اہداف کو روکا جا سکے۔

- تنخواہ

- اجرت کی تفصیلات

- بونس

- ترغیبی تنخواہ

- فوائد کے اندراج کے فارم (صحت، ڈینٹل، لائف انشورنس)

- ریٹائرمنٹ پلان اکاؤنٹ کی تفصیلات اور شراکت

صحت اور طبی معلومات

یہ زمرہ سخت ضوابط کے ویب کے زیر انتظام ہے جو مختلف ممالک میں مختلف ہو سکتا ہے اور اس میں شامل ہیں:

- سرٹیفیکیشن اور طبی دستاویزات چھوڑ دیں۔

- معقول رہائش کا ریکارڈ

- مزدوروں کے معاوضے کے دعوے کی فائلیں۔

- منشیات کے ٹیسٹ کے نتائج اور جسمانی امتحان کی رپورٹیں۔

- غیر حاضری کے لیے ڈاکٹر کے نوٹس جمع کرائے گئے۔

ایک اہم بہترین عمل، جو اکثر قانونی طور پر درکار ہوتا ہے، یہ ہے کہ ان ریکارڈز کو ایک علیحدہ، محفوظ میڈیکل فائل میں، مکمل طور پر عام پرسنل فائل سے الگ رکھا جائے۔

تفتیشی ریکارڈ

ایذا رسانی، امتیازی سلوک، یا دیگر بد سلوکی کی تحقیقات انتہائی حساس ڈیٹا بناتی ہیں۔ اگر سمجھوتہ کیا جاتا ہے، تو یہ ڈیٹا نہ صرف تفتیش بلکہ کام کی جگہ کی ثقافت کو بھی برباد کر سکتا ہے اور قانونی نتائج کا باعث بن سکتا ہے۔ تفتیشی ریکارڈ یہ ہیں:

- شکایات کے تحریری بیانات

- گواہوں کے انٹرویو کے نوٹس اور خلاصے

- جمع کیے گئے شواہد (ای میلز، رپورٹس)

- حتمی تحقیقاتی رپورٹس اور نتائج

ملازمین کی نگرانی کا ڈیٹا

مانیٹرنگ سافٹ ویئر کے ذریعے جمع کردہ ڈیٹا آپ کے ملازم کا تفصیلی ڈیجیٹل پروفائل ہے۔ اس ڈیٹا کو اسی سنجیدگی کے ساتھ پیش کریں جیسا کہ آپ ایک اہلکار فائل کرتے ہیں۔

- کی اسٹروک لاگز اور ویب سائٹ کے استعمال کی تاریخ

- اسکرین کیپچرز اور سرگرمی کی سطح

- کمپنی کی گاڑیوں یا آلات سے GPS مقام کا ڈیٹا

- ای میل اور کمیونیکیشن میٹا ڈیٹا

قانونی فریم ورک

ملازمین کی خفیہ معلومات کی مندرجہ بالا اقسام میں سے بہت سی مخصوص قوانین یا ضوابط کے تحت محفوظ ہیں۔ تاہم، تحفظ کا دائرہ دائرہ اختیار سے دائرہ اختیار اور ملک سے دوسرے ملک میں مختلف ہوتا ہے۔ ریاستہائے متحدہ میں، مثال کے طور پر، آجروں کو امریکیوں کے ساتھ معذوری کے قانون (ADA) کی تعمیل کرنی چاہیے، جس کے لیے ضروری ہے کہ ملازم کی طبی معلومات کو خفیہ رکھا جائے اور اسے عام عملے کی فائلوں سے الگ رکھا جائے۔

دیگر قابل ذکر ضوابط یہ ہیں:

- فیملی اینڈ میڈیکل لیو ایکٹ (FMLA)۔ اس کے تحت، میڈیکل سرٹیفیکیشن اور ملازم کی چھٹی سے متعلق تفصیلات کو نجی رکھنا ضروری ہے۔

- جینیٹک انفارمیشن نان ڈسکریمینیشن ایکٹ (GINA)۔ یہ ملازمین کی جینیاتی معلومات اور خاندانی طبی تاریخ کی حفاظت کرتا ہے۔

- فیئر کریڈٹ رپورٹنگ ایکٹ (FCRA)۔ جب آجر ملازمت کے فیصلوں کے لیے پس منظر کی جانچ کرتے ہیں، تو یہ ضابطہ ان پر سخت ذمہ داریاں عائد کرتا ہے۔

مزید برآں، کچھ ریاستوں نے رازداری کے جامع قوانین بنائے ہیں۔ ایک مثال کیلیفورنیا کا کنزیومر پرائیویسی ایکٹ (CCPA/CPRA) ہے، جو ان علاقوں میں ملازمین کے ڈیٹا کو مزید حقوق اور تحفظات فراہم کرتا ہے۔

یورپ میں، جنرل ڈیٹا پروٹیکشن ریگولیشن (GDPR) بنیادی رازداری کا ضابطہ ہے۔ EU میں کوئی بھی تنظیم جو ذاتی ڈیٹا (بشمول ملازم کے خفیہ ڈیٹا) پر کارروائی کرتی ہے اسے کئی کلیدی اصولوں پر عمل کرنا چاہیے: پروسیسنگ، ڈیٹا کو کم سے کم کرنے، ڈیٹا کا تحفظ، اور افراد کے حقوق کا احترام کرنے کی قانونی بنیاد۔

اگر آپ کی افرادی قوت متعدد دائرہ اختیار پر محیط ہے، تو آپ کو ان میں سے ہر ایک دائرہ اختیار میں رازداری کے ضوابط پر غور کرنا چاہیے۔ ایک ہی سائز میں فٹ ہونے والا تمام طریقہ تعمیل کی ناکامی کا ایک نسخہ ہے۔ قانونی ماہر سے مشورہ کرنا جو ہر اس ملک کے روزگار اور ڈیٹا کی رازداری کے قوانین میں مہارت رکھتا ہو جہاں آپ کام کرتے ہیں ایک دانشمندانہ انتخاب ہے جو ممکنہ قانونی پریشانی سے بچنے میں مدد کرے گا۔

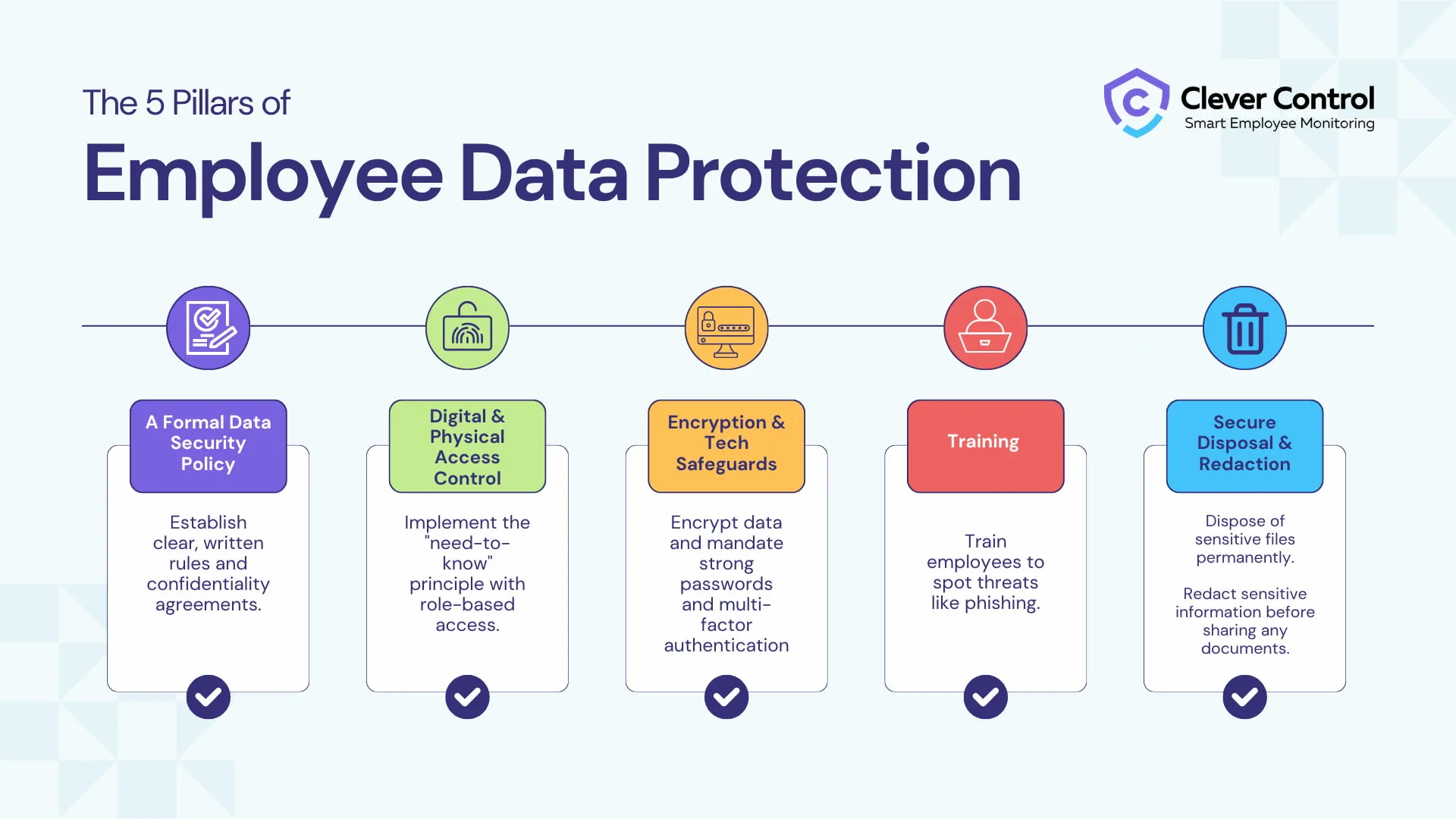

تحفظ کے لیے 5 ستونوں کی حکمت عملی

تو، آپ ملازم کے خفیہ ڈیٹا کی حفاظت کیسے کرتے ہیں؟ ہم پانچ ستونوں کا مشورہ دیتے ہیں جن پر آپ ٹھوس ڈیٹا پروٹیکشن سسٹم بنا سکتے ہیں۔

ستون 1: ایک جامع ڈیٹا سیکیورٹی پالیسی

ڈیٹا کا تحفظ عزم کے ساتھ شروع ہوتا ہے۔ ایک جامع ڈیٹا سیکیورٹی پالیسی معلومات کو سنبھالنے کے لیے آپ کی تنظیم کے آئین کے طور پر کام کرتی ہے۔

کیا کرنا ہے:

- ایک واضح، جامع دستاویز تیار کریں۔ اسے خفیہ معلومات کی قطعی طور پر وضاحت کرنی چاہیے، واضح ہینڈلنگ کے طریقہ کار کا چارٹ، اور خلاف ورزیوں کے حقیقی دنیا کے نتائج کا خاکہ بنانا چاہیے۔

- دستخط شدہ معاہدوں کو محفوظ بنائیں۔ یہ ڈیٹا ہینڈلنگ کی پالیسی کو ذاتی بنا دے گا۔ پالیسی پر دستخط کرنا ایک عام اصول کو ہر ملازم کی ذاتی وابستگی میں بدل دے گا، جس کے لیے وہ جوابدہ ہوں گے۔

ستون 2: رسائی کنٹرول اور حد

رسائی کنٹرول کے بغیر ڈیٹا بیس ایک گھر کی طرح ہے جس کا ہر دروازہ کھلا ہے۔ ایک ٹھوس ڈیٹا پروٹیکشن سسٹم میں، کسی کو بھی ڈیٹا تک رسائی نہیں ہونی چاہیے جب تک کہ اس کا کام اس کا مطالبہ نہ کرے۔

کیا کرنا ہے:

- رول پر مبنی رسائی کے کنٹرول کو نافذ کریں۔ اپنے HR سسٹمز، ملازمین کی نگرانی کے سافٹ ویئر، اور دیگر ڈیٹا اسٹوریج سسٹمز میں ذیلی اکاؤنٹس بنائیں، تاکہ مینیجرز اور HR اہلکار صرف وہی معلومات دیکھ سکیں جس کی انہیں بالکل ضرورت ہے۔ مارکیٹنگ ٹیم کا پے رول فولڈر میں کوئی کاروبار نہیں ہے، بالکل اسی طرح جیسے اکاؤنٹنگ کو پروڈکٹ ڈویلپمنٹ روڈ میپ کی ضرورت نہیں ہے۔

- جسمانی دنیا کو نظرانداز نہ کریں۔ ہر مقفل ڈیجیٹل فائل کے لیے، ایک متعلقہ مقفل فائلنگ کیبنٹ ہونا چاہیے۔ چابیاں احتیاط سے کنٹرول کریں۔ انتہائی نفیس خفیہ کاری بیکار ہے اگر کوئی کاغذی فولڈر کے ساتھ آسانی سے چل سکتا ہے۔

- ڈیٹا سٹوریج کے نظام کے لیے رسائی کے نوشتہ جات رکھیں۔ یہ جاننا کہ کس نے کس چیز تک رسائی حاصل کی اور کب ایک انمول آڈٹ ٹریل بناتا ہے۔

ستون 3: ٹیک اور فزیکل ٹولز کے ساتھ ڈیٹا پروٹیکشن

آپ کو ہمیشہ ملازم کی خفیہ معلومات کی حفاظت کرنی چاہیے، قطع نظر اس کے کہ اسے کیسے ذخیرہ اور استعمال کیا جاتا ہے، چاہے وہ سرور پر ہو، ای میل کے ذریعے بھیجی گئی ہو، یا مینیجر کی میز پر موجود فولڈر میں موجود ہو۔

کیا کرنا ہے:

- تمام حساس ڈیٹا کو انکرپٹ کریں۔ انکرپشن کو تمام ملازم کی خفیہ معلومات کے لیے ڈیفالٹ حالت کے طور پر سمجھیں، دونوں آپ کے آلات پر اور آپ کے نیٹ ورک پر ٹرانزٹ میں۔

- ملٹی فیکٹر تصدیق کا استعمال کریں۔ پاس ورڈز اب اپنے طور پر مکمل تحفظ نہیں ہیں۔ کثیر عنصر کی توثیق کے لیے شناخت کے دوسرے ثبوت کی ضرورت ہوتی ہے اور اس میں سیکیورٹی کی ایک اضافی پرت شامل ہوتی ہے۔ یہ ممکنہ خطرات کو کم کرنے کا ایک مفت اور موثر طریقہ ہے۔

- کلین ڈیسک پالیسی کو نافذ کریں۔ جیسا کہ یہ حیران کن لگتا ہے، ایک بے ترتیبی کام کی جگہ یا ایک کھلا کمپیوٹر ڈیٹا کی خلاف ورزی کا ایک بہترین موقع پیش کرتا ہے۔ ایک سادہ اصول - تمام دستاویزات کو محفوظ کرنا اور باہر جانے سے پہلے لاگ آف کرنا - آپ کے دفاع کی پہلی لائن بناتا ہے اور سیکورٹی کے خطرات کو نمایاں طور پر کم کر سکتا ہے۔

- ذاتی آلات پر سخت لکیر کھینچیں۔ کام کے لیے ذاتی فون یا لیپ ٹاپ استعمال کرنے کی سہولت ٹروجن ہارس ہے۔ منع کرو۔ آپ یہ کنٹرول نہیں کر سکتے کہ ملازم کون سی ممکنہ طور پر غیر محفوظ ایپس ڈیوائس پر انسٹال کرتا ہے یا وہ اسے کس کو قرض دیتا ہے۔

ستون 4: تربیت

ٹیکنالوجی بہت سی چیزیں کر سکتی ہے، لیکن یہ انسانی فیصلے کی جگہ نہیں لے سکتی۔ آپ کی ٹیم یا تو آپ کی سب سے مضبوط ڈھال ہے یا آپ کی کمزور ترین کڑی ہے۔ تربیت وہی ہے جو فرق کرتی ہے۔

کیا کرنا ہے:

- تربیت کو بیانیہ بنائیں، لیکچر نہیں۔ بلٹ پوائنٹ سلائیڈز کو کھودیں۔ ملازمین کو یہ سکھانے کے لیے حقیقی کہانیوں کا استعمال کریں کہ کس طرح ہوشیار فریب دہی والے ای میل کو تلاش کیا جائے یا ہیرا پھیری والی سوشل انجینئرنگ کال کی مزاحمت کی جائے۔ ان کے اعمال اور کمپنی کی حفاظت کے درمیان نقطوں کو جوڑیں۔

- دہرائیں، مضبوط کریں، یاد دلائیں۔ سیکورٹی پر تربیت ایک بار نہیں ہونی چاہئے۔ یہ باقاعدہ سیشنز کا ایک سلسلہ ہونا چاہیے (مثال کے طور پر، سہ ماہی یا سالانہ)۔ چوکسی کمک کے بغیر ختم ہوجاتی ہے۔

- ذمہ داری کو جمہوری بنائیں۔ ڈیٹا کے تحفظ کو ایک اجتماعی مشن، مشترکہ فرض کے طور پر بنائیں، اور پھر آپ کامیاب ہوں گے۔

ستون 5: محفوظ تصرف اور اصلاح

ڈیٹا کی عمر ہوتی ہے۔ اس کے آخری مرحلے کو نظر انداز کرنا - محفوظ طریقے سے ضائع کرنا - کسی دستاویز کو والٹ میں احتیاط سے بند کرنے اور پھر چابی کو کھڑکی سے باہر پھینکنے کے مترادف ہے۔

کیا کرنا ہے:

- مقصد کے ساتھ کاغذ کو تباہ کریں۔ ری سائیکلنگ میں صرف دستاویزات کو ٹاس نہ کریں۔ انہیں کراس کاٹ کر ٹکڑے ٹکڑے کر دیں۔ حساس کاغذی کام کو سنبھالنے والے علاقوں میں تباہی کے ڈبوں کو ردی کی ٹوکری کی طرح عام بنائیں۔

- Delete data for good. Dragging a file to your computer's trash bin does not erase it. It just hides it. Use digital "shredding" software that overwrites the information, making it truly unrecoverable.

- ریڈیکشن کے فن میں مہارت حاصل کریں۔ اگر آپ جس دستاویز کا اشتراک کرنے والے ہیں اس میں ملازم کی خفیہ معلومات شامل ہیں جو نہیں دیکھی جانی چاہیے، تو اس معلومات کو دوبارہ ترتیب دیں۔ فزیکل کاپیوں کے لیے، آپ ایک سیاہ مارکر استعمال کر سکتے ہیں، الیکٹرانک دستاویزات کے لیے - خصوصی AI سے چلنے والے ریڈیکشن ٹولز۔

فعال اقدامات اور واقعات کا ردعمل

خطرات مسلسل بڑھ رہے ہیں۔ آپ کی پوری کوشش کے باوجود واقعات رونما ہوں گے۔ ڈیٹا کے تحفظ کی ایک مضبوط حکمت عملی ان واقعات کو کم سے کم کر سکتی ہے اور خلاف ورزی کی صورت میں ایکشن پلان تجویز کر سکتی ہے۔

سب سے پہلے، باقاعدگی سے اپنے کنٹرول کا آڈٹ کریں۔ ایک قاعدہ جو فوری طور پر نافذ نہیں ہوتا ہے ایک اصول بن جاتا ہے جس سے کوئی فرق نہیں پڑتا ہے۔ احتساب میں مستقل مزاجی وہی ہے جو پالیسی دستاویز کو آپریشنل حقیقت سے الگ کرتی ہے۔

Second, create a breach response plan. It is not a matter of if the breach will happen; it is a matter of when. A breach response plan is a clear set of actionable steps that will make employees act in the right moment instead of panicking.

آپ کے منصوبے میں نقصان پر قابو پانے، اثرات کا اندازہ لگانے، قانونی اطلاع کے فرائض کو پورا کرنے، اور، اہم طور پر، کمزوری کو ٹھیک کرنے کے طریقے کا احاطہ کرنا چاہیے۔ جب ہر سیکنڈ شمار ہوتا ہے، یہ منصوبہ آپ کا کمپاس ہے۔

نتیجہ

ملازم کی خفیہ معلومات کی حفاظت کرنا ایک مستقل عزم ہے۔ اس کے لیے تمام حساس معلومات کے لیے جامع حفاظتی اقدامات کو لاگو کرنے کی ضرورت ہوتی ہے، بشمول وہ معمول کے ذاتی قابل شناخت ڈیٹا سے ہٹ کر، اور خلاف ورزی کا ایک مضبوط جوابی منصوبہ بنانا۔ ایسا کرنے سے، آپ صرف ایک تعمیل باکس کو چیک نہیں کر رہے ہیں - آپ سب کے لیے ایک محفوظ، زیادہ محفوظ کام کی جگہ بنا رہے ہیں۔